Les fabricants de navigateurs réprimant régulièrement le suivi par des tiers, les entreprises de technologie publicitaire adoptent de plus en plus une technique DNS pour contourner ces défenses, posant ainsi une menace pour la sécurité et la confidentialité du Web.

Appelé Cloaking CNAME, la pratique consistant à brouiller la distinction entre les cookies propriétaires et les cookies tiers entraîne non seulement la fuite d’informations privées sensibles à l’insu des utilisateurs et sans leur consentement, mais « augmente également [the] Une menace pour la sécurité Web fait surface », a déclaré un groupe de chercheurs Yana Dimova, Gunes Acar, Lukasz Olejnik, Wouter Joosen et Tom Van Goethem dans une nouvelle étude.

« Ce schéma de suivi tire parti d’un enregistrement CNAME sur un sous-domaine de telle sorte qu’il soit du même site que le site Web inclus », les chercheurs mentionné dans le journal. « En tant que tel, les défenses qui bloquent les cookies tiers sont rendues inefficaces. »

Les résultats devraient être présentés en juillet lors du 21e Symposium sur les technologies d’amélioration de la confidentialité (PETS 2021).

Augmentation des mesures anti-pistage

Au cours des quatre dernières années, tous les principaux navigateurs, à l’exception notable de Google Chrome, ont inclus des contre-mesures pour freiner le suivi par des tiers.

Apple a lancé le bal avec une fonctionnalité Safari appelée Intelligent Tracking Protection (ITP) en juin 2017, établissant une nouvelle norme de confidentialité sur les ordinateurs de bureau et les mobiles afin de réduire le suivi intersites en « limitant davantage les cookies et autres données de sites Web ». Deux ans plus tard, le fabricant d’iPhone a présenté un plan distinct baptisé « Attribution des clics sur les annonces préservant la confidentialité« pour rendre les publicités en ligne privées.

Mozilla a ensuite commencé à bloquer les cookies tiers dans Firefox par défaut à partir de septembre 2019 via une fonctionnalité appelée Enhanced Tracking Protection (ETP), et en janvier 2020, le navigateur Edge basé sur Chromium de Microsoft. emboîté le pas. Par la suite, fin mars 2020, Apple a mis à jour ITP avec un blocage complet des cookies tiers, entre autres fonctionnalités visant à contrecarrer la prise d’empreintes digitales de connexion.

Bien que Google ait annoncé au début de l’année dernière son intention de supprimer progressivement les cookies et les trackers tiers dans Chrome en faveur d’un nouveau cadre appelé «bac à sable de confidentialité», il ne devrait pas être mis en service avant 2022.

Dans l’intervalle, le géant de la recherche a travaillé activement avec des entreprises de technologie publicitaire sur une proposition de remplacement appelée « Dovekey« qui vise à supplanter la fonctionnalité offerte par le suivi intersites à l’aide de technologies axées sur la confidentialité pour diffuser des publicités personnalisées sur le Web.

Cloaking CNAME comme système d’évasion anti-pistage

Face à ces barrières destructrices de cookies pour améliorer la confidentialité, les spécialistes du marketing ont commencé à rechercher des moyens alternatifs pour contourner la position absolutiste adoptée par les fabricants de navigateurs contre le suivi intersites.

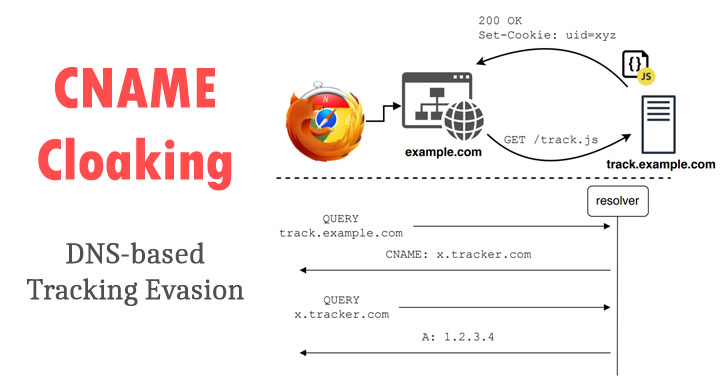

Entrez le cloaking de nom canonique (CNAME), où les sites Web utilisent des sous-domaines propriétaires comme alias pour des domaines de suivi tiers via des enregistrements CNAME dans leur configuration DNS afin de contourner les bloqueurs de suivi.

Enregistrements CNAME dans DNS permettent de mapper un domaine ou un sous-domaine à un autre (c’est-à-dire, un alias), ce qui en fait un moyen idéal pour faire passer du code de suivi sous le couvert d’un sous-domaine de première partie.

« Cela signifie qu’un propriétaire de site peut configurer l’un de ses sous-domaines, tel que sub.blog.example, pour résoudre le problème en thirdParty.example, avant de le résoudre en une adresse IP », explique l’ingénieur en sécurité WebKit, John Wilander. « Cela se produit sous la couche Web et s’appelle CNAME cloaking – le domaine thirdParty.example est masqué en tant que sub.blog.example et a donc les mêmes pouvoirs que le vrai first-party. »

En d’autres termes, le cloaking CNAME donne l’impression que le code de suivi est propriétaire, alors qu’en fait ce n’est pas le cas, la ressource se résolvant via un CNAME différent de celui du domaine principal.

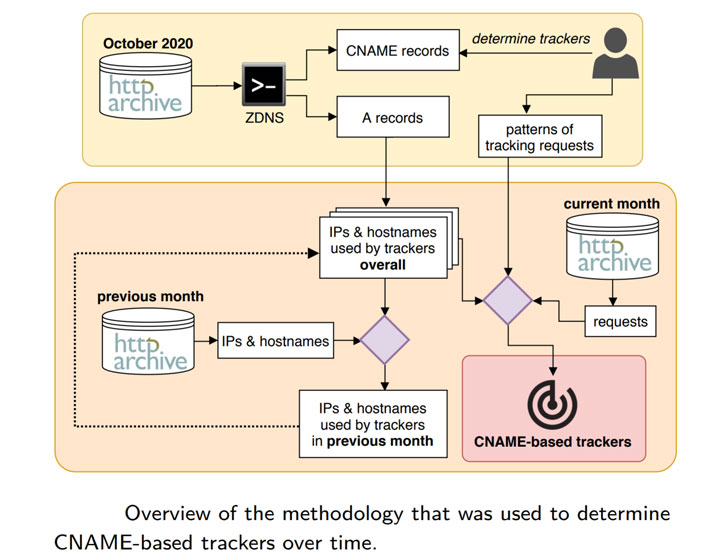

Sans surprise, ce système de suivi gagne rapidement du terrain, augmentant de 21% au cours des 22 derniers mois.

Les chercheurs, dans leur étude, ont découvert que cette technique était utilisée sur 9,98% des 10 000 principaux sites Web, en plus de découvrir 13 fournisseurs de ces «services» de suivi sur 10 474 sites Web.

De plus, l’étude cite un « traitement ciblé du navigateur Web d’Apple Safari » dans lequel la société de technologie publicitaire Criteo est passée spécifiquement au camouflage CNAME pour contourner les protections de confidentialité dans le navigateur.

Étant donné qu’Apple a déjà déployé certains défenses basées sur la durée de vie pour le camouflage CNAME, ceci découverte est susceptible de refléter davantage les appareils qui n’exécutent pas iOS 14 et macOS Big Sur, qui prennent en charge la fonctionnalité.

La révélation la plus troublante est peut-être que des fuites de données de cookies ont été trouvées sur 7 377 sites (95%) sur les 7 797 sites utilisant le suivi CNAME, qui ont tous envoyé des cookies contenant des informations privées telles que les noms complets, les emplacements, les adresses e-mail et même les cookies d’authentification aux trackers d’autres domaines sans l’affirmation explicite de l’utilisateur.

« C’est même ridicule, car pourquoi l’utilisateur consentirait-il à ce qu’un traqueur tiers reçoive des données totalement indépendantes, y compris de nature sensible et privée? » demande Olejnik.

Avec de nombreux trackers CNAME inclus sur HTTP par opposition à HTTPS, les chercheurs soulèvent également la possibilité qu’une demande d’envoi de données analytiques au tracker puisse être interceptée par un adversaire malveillant dans ce qui est une attaque de l’homme du milieu (MitM).

En outre, la surface d’attaque accrue posée par l’inclusion d’un tracker comme même site pourrait exposer les données des visiteurs d’un site Web à fixation de session et les attaques de script intersite, ils préviennent.

Les chercheurs ont déclaré avoir travaillé avec les développeurs de trackers pour résoudre les problèmes susmentionnés.

Atténuer le camouflage CNAME

Alors que Firefox n’interdit pas le cloaking CNAME prêt à l’emploi, les utilisateurs peuvent télécharger un module complémentaire tel que uBlock Origin pour bloquer ces trackers propriétaires sournois. Incidemment, la société a commencé hier à déployer Firefox 86 avec Protection totale des cookies qui empêche le suivi intersite par « confin[ing] tous les cookies de chaque site Web dans un pot à cookies distinct. «

D’autre part, iOS 14 d’Apple et macOS Big Sur sont fournis avec des garanties supplémentaires qui s’appuient sur sa fonctionnalité ITP pour protéger le camouflage CNAME tiers, bien qu’il n’offre pas un moyen de démasquer le domaine du tracker et de le bloquer dès le départ. .

« ITP détecte désormais les demandes de cloaking CNAME tierces et limite l’expiration de tous les cookies définis dans la réponse HTTP à sept jours », a détaillé Wilander dans un article en novembre 2020.

Il en va de même Navigateur courageux, qui a dû publier la semaine dernière des correctifs d’urgence pour un bogue résultant de l’ajout d’une fonctionnalité de blocage des publicités basée sur CNAME et, ce faisant, a envoyé des requêtes pour les domaines .onion aux résolveurs DNS Internet publics plutôt que via les nœuds Tor.

Chrome (et par extension, les autres navigateurs basés sur Chromium) est la seule omission flagrante, car il ne bloque pas le masquage CNAME de manière native et ne facilite pas la résolution des requêtes DNS par les extensions tierces en récupérant les enregistrements CNAME avant l’envoi d’une requête contrairement à Firefox .

« La nouvelle technique de suivi CNAME […] échappe aux mesures anti-pistage », a déclaré Olejnik.« Cela introduit de graves problèmes de sécurité et de confidentialité. Les données des utilisateurs fuient, de manière persistante et cohérente, sans que l’utilisateur ne le sache ou ne le consent. Cela déclenche probablement des clauses liées au RGPD et à l’ePrivacy. «

« D’une certaine manière, c’est le nouveau bas », at-il ajouté.