Les portails de paiement clearnet et dark web exploités par le groupe de ransomware Conti sont tombés en panne dans ce qui semble être une tentative de passer à une nouvelle infrastructure après que des détails sur le fonctionnement interne du gang et ses membres aient été rendus publics.

Selon MalwareHunterTeam, « Alors que les domaines clearweb et Tor du site de fuite du gang de ransomware Conti sont en ligne et fonctionnent, leurs domaines clearweb et Tor pour le site de paiement (ce qui est évidemment plus important que la fuite) sont en panne. »

On ne sait pas ce qui a motivé la fermeture, mais le développement intervient alors que la société suisse de cybersécurité PRODAFT offert un regard sans précédent sur le modèle de ransomware-as-a-service (RaaS) du groupe, dans lequel les développeurs vendent ou louent leur technologie de ransomware à des affiliés recrutés sur des forums darknet, qui mènent ensuite des attaques en leur nom tout en récoltant environ 70 % de chacun rançon extorquée aux victimes.

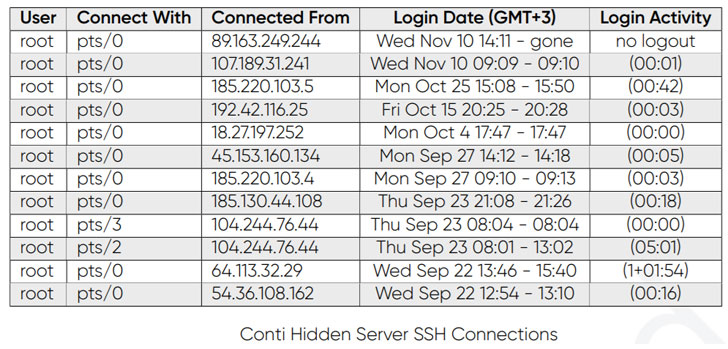

Le résultat? Trois membres de l’équipe Conti ont été identifiés à ce jour, chacun jouant les rôles d’administrateur (« Tokyo »), d’assistant (« it_work_support@xmpp[.]jp »), et recruteur (« IT_Work ») pour attirer de nouveaux affiliés dans leur réseau.

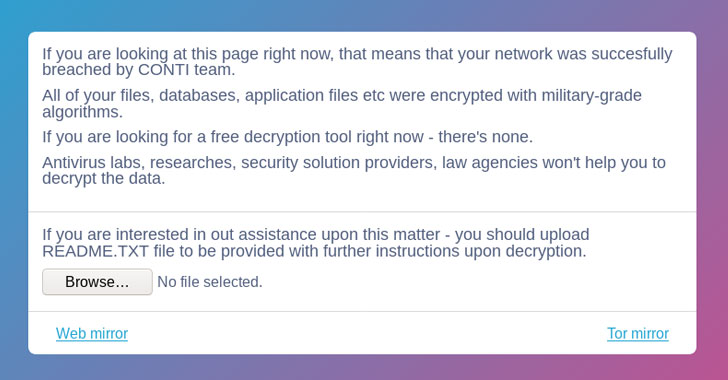

Alors que les attaques de ransomware fonctionnent en cryptant les informations sensibles des victimes et en les rendant inaccessibles, les acteurs de la menace se sont de plus en plus accrochés à une stratégie à deux volets appelée double extorsion pour exiger le paiement d’une rançon pour décrypter les données et menacer de publier publiquement les informations volées si le le paiement n’est pas reçu dans un délai précis.

« Les clients de Conti – les acteurs de la menace affiliés – utilisent [a digital] panneau de gestion pour créer de nouveaux échantillons de ransomware, gérer leurs victimes et collecter des données sur leurs attaques », ont noté les chercheurs, détaillant la chaîne de destruction des attaques du syndicat exploitant PrintNightmare (CVE-2021-1675, CVE-2021-34527 et CVE-2021- 36958) et FortiGate (CVE-2018-13374 et CVE-2018-13379) pour compromettre les systèmes non corrigés.

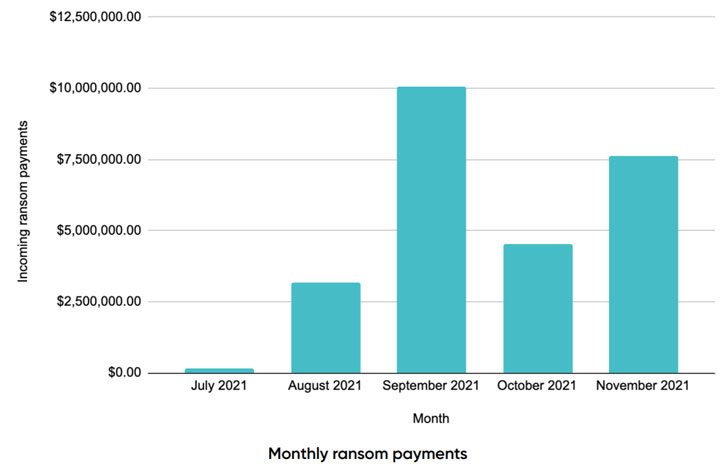

Apparu dans le paysage de la cybercriminalité en octobre 2019, Conti serait l’œuvre d’un groupe de menaces basé en Russie appelé Araignée magicienne, qui est également l’opérateur du tristement célèbre malware bancaire TrickBot. Depuis lors, au moins 567 entreprises différentes ont vu leurs données critiques exposées sur le site de honte des victimes, le cartel des ransomwares ayant reçu plus de 500 bitcoins (25,5 millions de dollars) de paiements depuis juillet 2021.

De plus, une analyse des échantillons de ransomware et des adresses de portefeuille bitcoin utilisées pour recevoir les paiements a révélé une connexion entre Conti et Ryuk, les deux familles comptant fortement sur TrickBot, Emotet et BazarLoader pour réellement livrer les charges utiles de cryptage de fichiers sur les réseaux de la victime. via le phishing par e-mail et d’autres programmes d’ingénierie sociale.

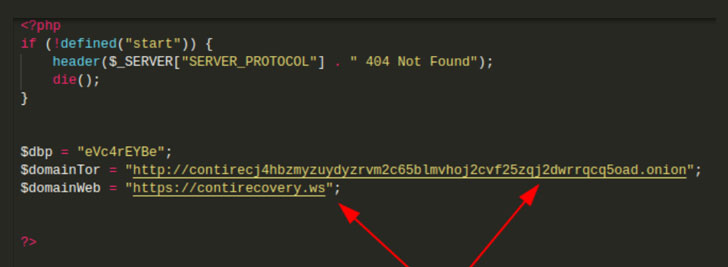

PRODAFT a déclaré qu’il était également en mesure d’accéder au service de récupération du groupe et à un panneau de gestion d’administrateur hébergé en tant que service caché Tor sur un domaine Onion, révélant des détails détaillés sur un site Web clearnet appelé « [contirecovery[.]ws] » qui contient des instructions pour l’achat de clés de déchiffrement auprès des affiliés. Fait intéressant, une enquête sur le processus de négociation de ransomware de Conti publié par Team Cymru le mois dernier a mis en évidence une URL Web ouverte similaire nommée « contirecovery[.]Info. »

« Afin de relever le défi complexe de perturber les organisations cybercriminelles, les forces publiques et privées doivent travailler en collaboration pour mieux comprendre et atténuer l’impact juridique et commercial plus large de la menace », ont déclaré les chercheurs.