Un nouveau ransomware appelé Vovalex est en cours de distribution via un logiciel piraté qui se fait passer pour des utilitaires Windows populaires, tels que CCleaner.

En fin de compte, toutes les infections par ransomware se résument à la même fonction: crypter les fichiers d’un appareil, puis déposer une note de rançon exigeant un paiement sous une forme ou une autre.

Bien que Vovalex ne soit pas différent, ce qui ressort de Vitali Kremez et MalwareHunterTeam d’Advanced Intel, qui ont trouvé le ransomware, c’est qu’il peut s’agir du premier ransomware écrit en D.

2021-01-29: #Vovalex #Ransomware … dans #Dlang ou ‘D’ | x64 ~ 32 Mo Taille

Probablement le premier ransomware documenté écrit en « D »

En-têtes de section Dlang avec le compilateur « dmd »

1._deh

2.dp

3. minfo

4. tpExtorsion XMR Monero | D probablement utilisé pour contourner la détection audiovisuelle

h / t @malwrhunterteam pic.twitter.com/XBjpsrbMLS– Vitali Kremez (@VK_Intel) 29 janvier 2021

Selon le site Web D, Dlang est inspiré du C ++ mais partage des composants d’autres langages.

« D est l’aboutissement de décennies d’expérience dans la mise en œuvre de compilateurs pour de nombreux langages divers et dans la tentative de construire de grands projets en utilisant ces langages. D s’inspire de ces autres langages (en particulier C ++) et le tempère avec l’expérience et la praticité du monde réel », déclare la Site Web D.

Comme les développeurs de logiciels malveillants n’utilisent pas couramment Dlang, Kremez pense que les attaquants utilisent des logiciels de sécurité pour contourner les détections.

Vovalex est distribué sous forme de logiciel piraté

Vovalex a été découvert pour la première fois par MalwareHunterTeam, qui a partagé un échantillon [VirusTotal] avec BleepingComputer afin que nous puissions jeter un coup d’œil.

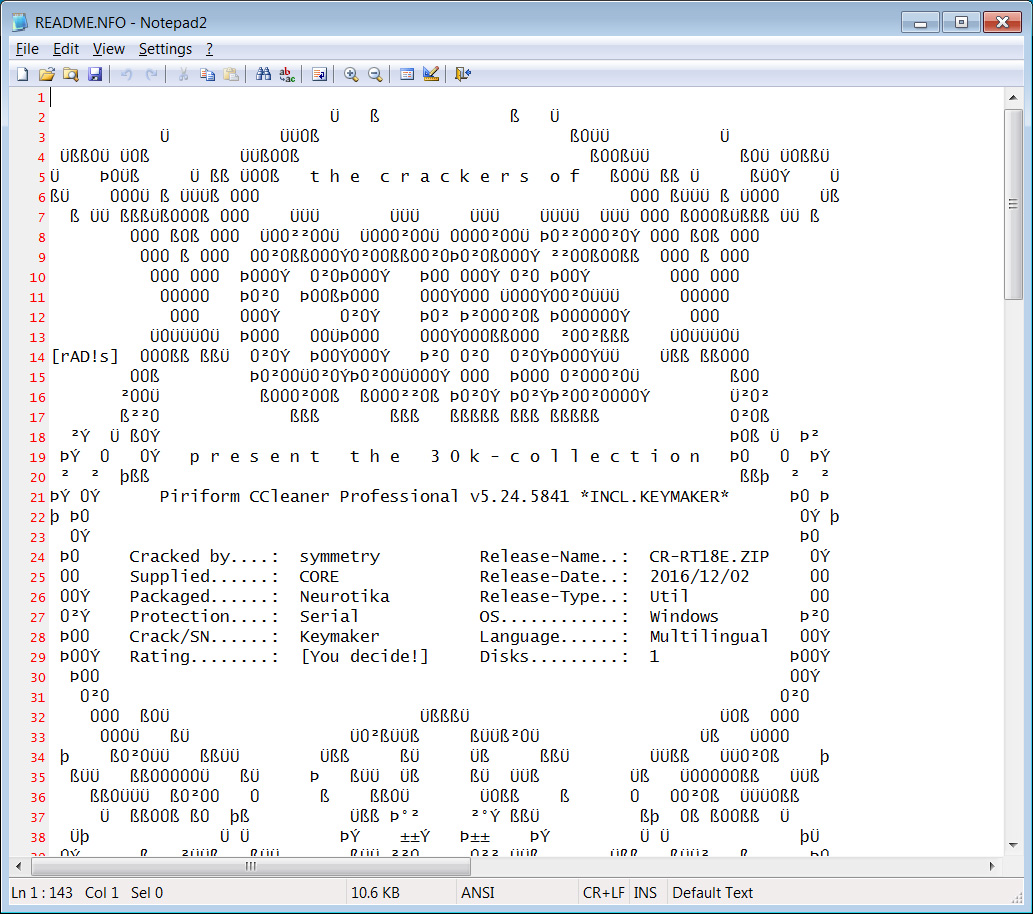

L’échantillon partagé analysé par BleepingComputer est distribué sous la forme d’une copie warez de l’utilitaire Windows CCleaner, comme le montre le fichier NFO fourni ci-dessous.

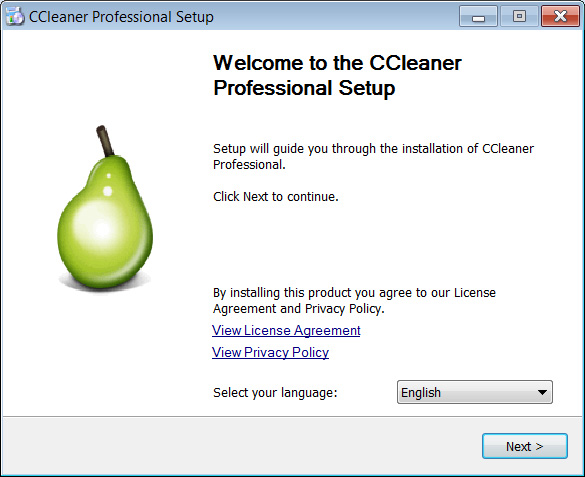

Une fois exécuté, le ransomware lancera un programme d’installation légitime de CCleaner et se copiera dans le nom de fichier aléatoire dans le dossier% Temp%.

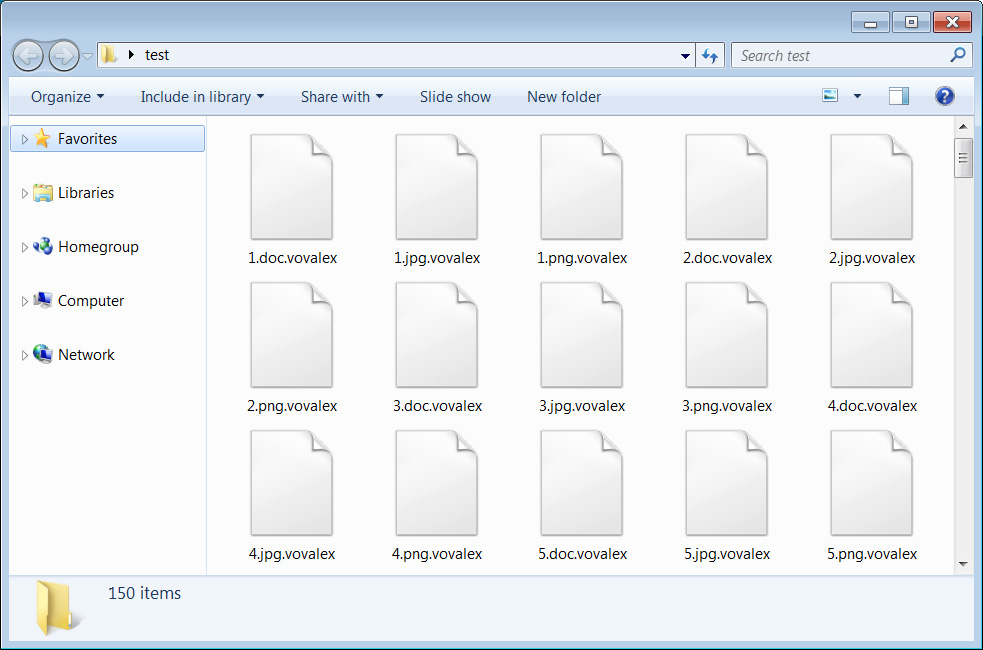

Le ransomware commencera à crypter les fichiers sur le lecteur et ajoutera le .vovalex extension aux noms de fichiers cryptés.

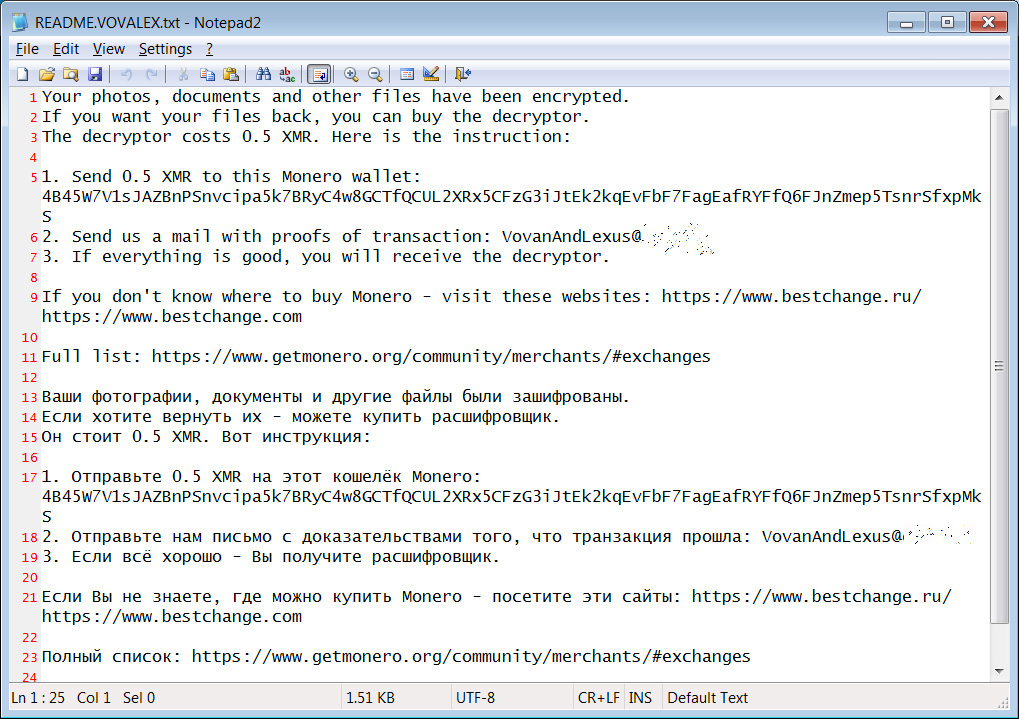

Une fois terminé, le ransomware créera une note de rançon nommée README.VOVALEX.txt sur le bureau qui demande 0,5 XMR (Monero) pour récupérer un décrypteur. Ce montant équivaut à environ 69,54 $ aux prix courants.

Pour le moment, on ne sait pas si les chercheurs peuvent déchiffrer le ransomware gratuitement.

Heureusement, Vovalex n’est pas largement distribué pour le moment. Si les acteurs de la menace s’associent avec de faux sites de crack et des offres groupées de logiciels publicitaires, de la même manière que STOP ransomware est distribué, nous pourrions avoir un problème plus important entre nos mains.