Les cyberopérations menées par des acteurs de la menace iraniens parrainés par l’État démontrent leur concentration continue sur la compilation de dossiers détaillés sur les citoyens iraniens qui pourraient menacer la stabilité de la République islamique, y compris les dissidents, les forces d’opposition, les partisans de l’Etat islamique et les autochtones kurdes.

Retracer les vastes opérations d’espionnage jusqu’à deux cyber-groupes iraniens avancés Chaton domestique (ou APT-C-50) et Infy, la société de cybersécurité Check Point a révélé des preuves nouvelles et récentes de ses activités en cours qui impliquent l’utilisation d’un ensemble d’outils de logiciels malveillants remanié et incitent les utilisateurs involontaires à télécharger des logiciels malveillants sous le couvert d’applications populaires.

« Les deux groupes ont mené des cyberattaques de longue date et des campagnes de surveillance intrusives qui ciblent à la fois les appareils mobiles et les ordinateurs personnels des individus », Point de contrôle les chercheurs ont déclaré dans une nouvelle analyse. « Les opérateurs de ces campagnes sont clairement actifs, réactifs et constamment à la recherche de nouveaux vecteurs et techniques d’attaque pour assurer la pérennité de leurs opérations. »

Malgré les chevauchements entre les victimes et le type d’informations accumulées, les deux acteurs de la menace sont considérés comme agissant indépendamment l’un de l’autre. Mais « l’effet synergique » créé en utilisant deux ensembles différents de vecteurs d’attaque pour frapper les mêmes cibles ne peut être ignoré, ont déclaré les chercheurs.

Chaton domestique imite une application de restaurant de Téhéran

Chaton domestique, qui a été actif depuis 2016, est connu pour cibler des groupes spécifiques d’individus avec des applications Android malveillantes qui collectent des informations sensibles telles que des messages SMS, des journaux d’appels, des photos, des vidéos et des données de localisation sur l’appareil avec leurs enregistrements vocaux.

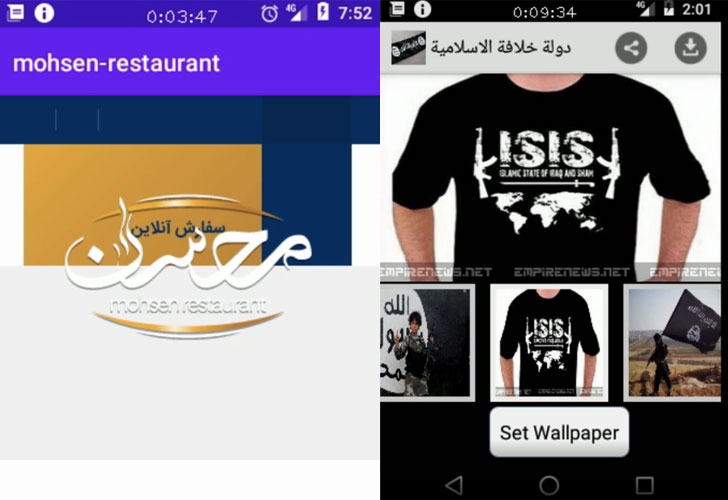

En repérant quatre campagnes actives, dont la plus récente a débuté en novembre 2020 selon Check Point, l’acteur APT-C-50 s’est avéré tirer parti d’une grande variété d’applications de couverture, en comptant VIPRE Mobile Security (une fausse application de sécurité mobile), Exotic Flowers (une variante reconditionnée d’un jeu disponible sur Google Play) et Iranian Woman Ninja (une application de fond d’écran), pour distribuer un logiciel malveillant appelé FurBall.

La dernière opération de novembre n’est pas différente, qui profite d’une fausse application pour le restaurant Mohsen situé à Téhéran pour atteindre le même objectif en incitant les victimes à installer l’application par plusieurs vecteurs – des messages SMS avec un lien pour télécharger le logiciel malveillant, un blog iranien qui héberge la charge utile, et même partagée via les canaux Telegram.

Les principales cibles de l’attaque comprenaient 1 200 personnes situées en Iran, aux États-Unis, en Grande-Bretagne, au Pakistan, en Afghanistan, en Turquie et en Ouzbékistan, ont indiqué les chercheurs, avec plus de 600 infections réussies signalées.

Une fois installé, FurBall s’octroie de larges autorisations pour exécuter l’application à chaque fois automatiquement au démarrage de l’appareil et procède à la collecte de l’historique du navigateur, des informations sur le matériel, des fichiers sur la carte SD externe et exfiltre périodiquement des vidéos, des photos et des enregistrements d’appels toutes les 20 secondes.

Il surveille également le contenu du presse-papiers, accède à toutes les notifications reçues par l’appareil et est livré avec des capacités d’exécuter à distance des commandes émises à partir d’un serveur de commande et de contrôle (C2) pour enregistrer des appels audio, vidéo et téléphoniques.

Fait intéressant, FurBall semble être basé sur un logiciel espion disponible dans le commerce appelé KidLogger, ce qui implique que les acteurs «ont obtenu le code source de KidLogger, ou ont procédé à une ingénierie inverse d’un échantillon et ont supprimé toutes les parties superflues, puis ont ajouté plus de capacités».

Infy revient avec un nouveau logiciel malveillant de deuxième étape auparavant inconnu

Découverte pour la première fois en Mai 2016 par Palo Alto Networks, le regain d’activité d’Infy (également appelé Prince of Persia) en avril 2020 marque la poursuite des cyberopérations du groupe qui ciblent les dissidents iraniens et les agences diplomatiques à travers l’Europe depuis plus d’une décennie.

Alors que leurs efforts de surveillance a pris une raclée en juin 2016 à la suite d’une opération de démantèlement par Palo Alto Networks pour sombrer l’infrastructure C2 du groupe, Infy refait surface en août 2017 avec des techniques anti-OPA aux côtés d’un nouveau voleur d’informations Windows appelé Foudre.

Le groupe est également suggéré d’avoir des liens avec la société de télécommunications d’Iran après les chercheurs Claudio Guarnieri et Collin Anderson divulgué des preuves en juillet 2016 qu’un sous-ensemble des domaines C2 redirigeant vers le gouffre a été bloqué par l’altération DNS et le filtrage HTTP, empêchant ainsi l’accès au gouffre.

Puis en 2018, Intezer Labs a trouvé une nouvelle version du malware Foudre, appelée version 8, qui contenait également un « binaire inconnu » – désormais nommé Tonnerre par Check Point, utilisé pour étendre les capacités du premier.

« Il semble qu’après un long temps d’arrêt, les cyberattaquants iraniens ont pu se regrouper, résoudre les problèmes précédents et renforcer considérablement leurs activités OPSEC ainsi que la compétence technique et les capacités de leurs outils », ont déclaré les chercheurs.

Jusqu’à trois versions de Foudre (20-22) ont été découvertes depuis avril 2020, les nouvelles variantes téléchargeant Tonnerre 11 comme charge utile de la prochaine étape.

La chaîne d’attaque commence par l’envoi d’e-mails de phishing contenant des documents de leurre écrits en persan, qui, une fois fermés, exécutent une macro malveillante qui dépose et exécute la porte dérobée Foudre, qui se connecte ensuite au serveur C2 pour télécharger l’implant Tonnerre.

Outre l’exécution des commandes depuis le serveur C2, l’enregistrement des sons et la capture de captures d’écran, ce qui distingue Tonnerre est son utilisation de deux ensembles de serveurs C2 – un pour recevoir des commandes et télécharger des mises à jour via HTTP et un second serveur sur lequel les données volées sont exfiltrées. via FTP.

À 56 Mo, la taille inhabituelle de Tonnerre est également susceptible de jouer en sa faveur et d’échapper à la détection, car de nombreux fournisseurs ignorent les fichiers volumineux lors des analyses de logiciels malveillants, ont noté les chercheurs.

Cependant, contrairement à Domestic Kitten, seules quelques dizaines de victimes ont été prises pour cibles dans cette attaque, y compris celles d’Irak, d’Azerbaïdjan, du Royaume-Uni, de Russie, de Roumanie, d’Allemagne, du Canada, de Turquie, des États-Unis, des Pays-Bas et de Suède.

« Les opérateurs de ces campagnes de cyberespionnage iranien ne semblent absolument pas affectés par les contre-activités menées par d’autres, même si elles ont été révélées et même arrêtées dans le passé – ils ne s’arrêtent tout simplement pas », a déclaré Yaniv Balmas, responsable du cyberespionnage. recherche à Check Point.

« Ces opérateurs de campagne apprennent simplement du passé, modifient leurs tactiques et continuent à attendre un moment que la tempête passe pour ne plus que recommencer. De plus, il convient de noter la quantité de ressources que le régime iranien est prêt à apporter. à dépenser pour exercer leur contrôle. «