.jpg)

VMware a publié des mises à jour pour résoudre plusieurs failles de sécurité affectant ses logiciels Workstation et Fusion, dont la plus critique pourrait permettre à un attaquant local d’exécuter du code.

La vulnérabilité, identifiée comme CVE-2023-20869 (score CVSS : 9,3), est décrite comme une vulnérabilité de dépassement de mémoire tampon basée sur la pile qui réside dans la fonctionnalité de partage des périphériques Bluetooth hôtes avec la machine virtuelle.

« Un acteur malveillant avec des privilèges administratifs locaux sur une machine virtuelle peut exploiter ce problème pour exécuter du code en tant que processus VMX de la machine virtuelle s’exécutant sur l’hôte », a déclaré la société. a dit.

VMware a également corrigé une vulnérabilité de lecture hors limites affectant la même fonctionnalité (CVE-2023-20870, score CVSS : 7,1), qui pourrait être exploitée par un adversaire local disposant de privilèges d’administrateur pour lire des informations sensibles contenues dans la mémoire de l’hyperviseur à partir de une machine virtuelle.

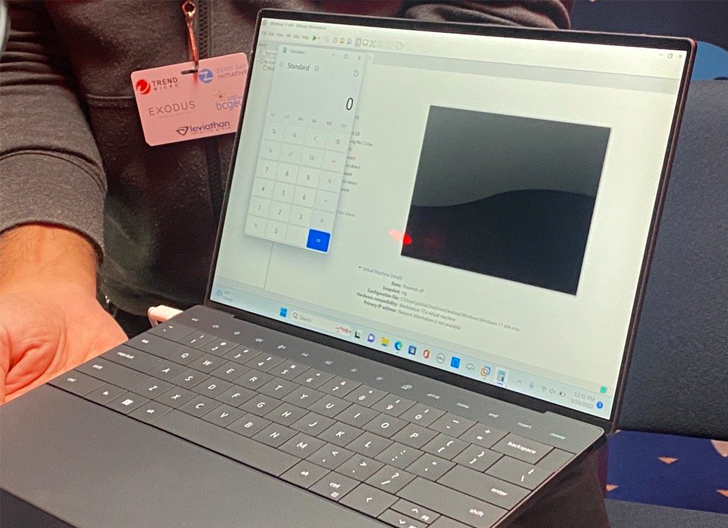

Les deux vulnérabilités étaient démontré par des chercheurs de STAR Labs le troisième jour du concours de piratage Pwn2Own qui s’est tenu à Vancouver le mois dernier, ce qui leur a valu une récompense de 80 000 $.

VMware a également corrigé deux lacunes supplémentaires, notamment une faille d’élévation de privilèges locale (CVE-2023-20871, score CVSS : 7,3) dans Fusion et une vulnérabilité de lecture/écriture hors limites dans l’émulation de périphérique CD/DVD SCSI (CVE- 2023-20872, score CVSS : 7,7).

Alors que le premier pourrait permettre à un acteur malveillant disposant d’un accès en lecture/écriture au système d’exploitation hôte d’obtenir un accès root, le second pourrait entraîner l’exécution de code arbitraire.

« Un attaquant malveillant ayant accès à une machine virtuelle dotée d’un lecteur de CD/DVD physique connecté et configuré pour utiliser un contrôleur SCSI virtuel peut être en mesure d’exploiter cette vulnérabilité pour exécuter du code sur l’hyperviseur à partir d’une machine virtuelle », a déclaré VMware.

Les failles ont été corrigées dans Workstation version 17.0.2 et Fusion version 13.0.2. Comme un solution de contournement temporaire pour CVE-2023-20869 et CVE-2023-20870, VMware suggère aux utilisateurs de désactiver la prise en charge Bluetooth sur la machine virtuelle.

Zero Trust + Deception : apprenez à déjouer les attaquants !

Découvrez comment Deception peut détecter les menaces avancées, arrêter les mouvements latéraux et améliorer votre stratégie Zero Trust. Rejoignez notre webinaire perspicace !

Quant à l’atténuation de CVE-2023-20872, c’est informé pour supprimer le périphérique CD/DVD de la machine virtuelle ou configurer la machine virtuelle pour qu’elle n’utilise pas de contrôleur SCSI virtuel.

Le développement intervient moins d’une semaine après que le fournisseur de services de virtualisation a corrigé une faille critique de désérialisation affectant plusieurs versions d’Aria Operations for Logs (CVE-2023-20864, score CVSS : 9,8).