Les chercheurs ont découvert un nouveau cheval de Troie d’accès à distance (RAT) pour Linux qui utilise une technique furtive inédite qui consiste à masquer ses actions malveillantes en les programmant pour exécution le 31 février, un jour calendaire inexistant.

Surnommé CronRAT, le malware sournois « permet le vol de données Magecart côté serveur qui contourne les solutions de sécurité basées sur le navigateur », a déclaré Sansec Threat Research. La société néerlandaise de cybersécurité a déclaré avoir trouvé des échantillons du RAT sur plusieurs magasins en ligne, y compris le plus grand point de vente d’un pays sans nom.

La caractéristique exceptionnelle de CronRAT est sa capacité à tirer parti des cron utilitaire de planification de tâches pour Unix pour masquer les charges utiles malveillantes à l’aide de noms de tâches programmés pour s’exécuter le 31 février. Non seulement cela permet au malware d’échapper à la détection des logiciels de sécurité, mais cela lui permet également de lancer un éventail de commandes d’attaque qui pourraient mettre en danger les serveurs de commerce électronique Linux.

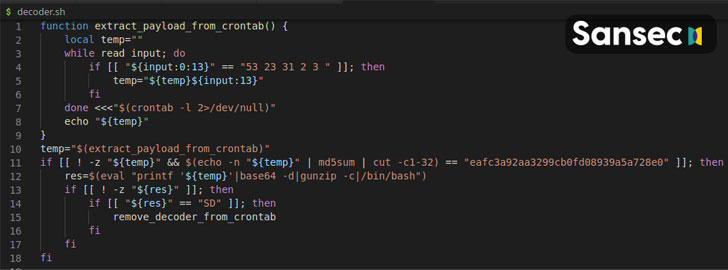

« Le CronRAT ajoute un certain nombre de tâches à crontab avec une curieuse spécification de date : 52 23 31 2 3 », les chercheurs expliqué. « Ces lignes sont syntaxiquement valides, mais généreraient une erreur d’exécution lors de leur exécution. Cependant, cela n’arrivera jamais car elles sont prévues pour le 31 février. »

Le RAT – un « programme Bash sophistiqué » – utilise également de nombreux niveaux d’obscurcissement pour rendre l’analyse difficile, comme placer du code derrière des barrières de codage et de compression, et implémenter un protocole binaire personnalisé avec des sommes de contrôle aléatoires pour passer devant les pare-feu et les inspecteurs de paquets, avant d’établir communications avec un serveur de contrôle à distance pour attendre d’autres instructions.

Armés de cet accès de porte dérobée, les attaquants associés à CronRAT peuvent exécuter n’importe quel code sur le système compromis, ont noté les chercheurs.

« L’écrémage numérique passe du navigateur au serveur et c’est encore un autre exemple », a déclaré Willem de Groot, directeur de la recherche sur les menaces de Sansec. « La plupart des magasins en ligne n’ont mis en œuvre que des défenses basées sur un navigateur, et les criminels capitalisent sur le back-end non protégé. Les professionnels de la sécurité devraient vraiment prendre en compte la surface d’attaque complète. »