Les chercheurs en cybersécurité ont découvert un autre élément de malware Android vermifuge – mais cette fois téléchargeable directement à partir du Google Play Store officiel – qui est capable de se propager via des messages WhatsApp.

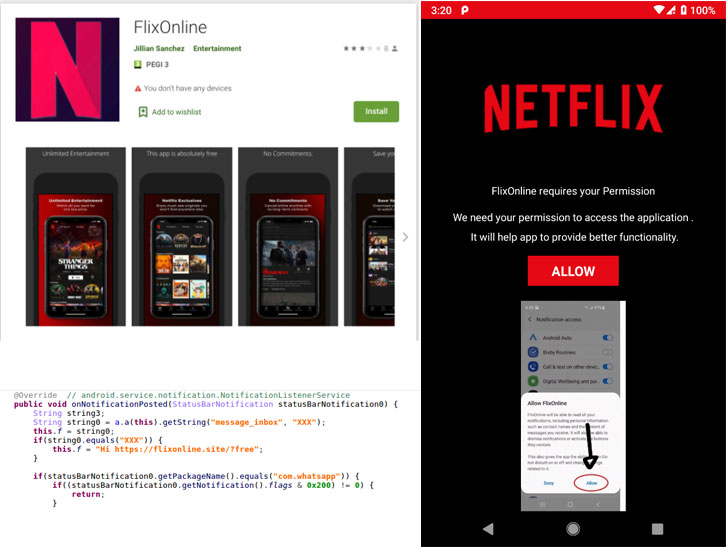

Déguisé en une application Netflix non autorisée sous le nom de «FlixOnline», le malware est livré avec des fonctionnalités qui lui permettent de répondre automatiquement aux messages WhatsApp entrants d’une victime avec une charge utile reçue d’un serveur de commande et de contrôle (C&C).

« L’application est en fait conçue pour surveiller les notifications WhatsApp de l’utilisateur et pour envoyer des réponses automatiques aux messages entrants de l’utilisateur en utilisant le contenu qu’il reçoit d’un serveur C&C distant », ont déclaré les chercheurs de Check Point dans un une analyse publié aujourd’hui.

En plus de se faire passer pour une application Netflix, l’application malveillante «FlixOnline» demande également des autorisations intrusives qui lui permettent de créer de faux écrans de connexion pour d’autres applications, dans le but de voler les informations d’identification et d’accéder à toutes les notifications reçues sur l’appareil, en l’utilisant pour se cacher Notifications WhatsApp de l’utilisateur et répond automatiquement avec une charge utile spécialement conçue reçue du serveur C&C.

«La technique du malware est relativement nouvelle et innovante», a déclaré Aviran Hazum, responsable de l’intelligence mobile chez Check Point. « La technique ici est de détourner la connexion à WhatsApp en capturant des notifications, ainsi que la possibilité de prendre des actions prédéfinies, comme » ignorer « ou » répondre « via le gestionnaire de notifications. »

Une infection réussie pourrait permettre au logiciel malveillant de se propager davantage via des liens malveillants, de voler des données sur les comptes WhatsApp des utilisateurs, de propager des messages malveillants aux contacts et groupes WhatsApp des utilisateurs, et même d’extorquer les utilisateurs en menaçant de divulguer des données ou des conversations WhatsApp sensibles.

L’application a depuis été purgée du Play Store, mais pas avant d’avoir attiré un total de 500 téléchargements en deux mois.

FlixOnline marque également la deuxième fois qu’une application malveillante est interceptée en utilisant WhatsApp pour propager le malware. En janvier 2021, le chercheur d’ESET Lukas Stefanko a révélé une fausse application Huawei Mobile qui utilisait le même modus operandi pour effectuer l’attaque vermifuge.

De plus, le message affiché aux utilisateurs lors de l’ouverture des applications est le même: « Nous avons besoin de votre autorisation pour accéder à l’application. Cela aidera l’application (sic) à fournir de meilleures fonctionnalités ». même attaquant ou que les auteurs de FlixOnline se sont inspirés de l’application Huawei Mobile.

«Le fait que le logiciel malveillant ait pu être déguisé si facilement et finalement contourner les protections du Play Store soulève de sérieux signaux d’alarme», a déclaré Hazum. «Bien que nous ayons arrêté une campagne du logiciel malveillant, la famille de logiciels malveillants est susceptible de rester ici. Le logiciel malveillant peut revenir caché dans une application différente.

«Les utilisateurs doivent se méfier des liens de téléchargement ou des pièces jointes qu’ils reçoivent via WhatsApp ou d’autres applications de messagerie, même lorsqu’ils semblent provenir de contacts de confiance ou de groupes de messagerie», a ajouté Hazum.