Les chercheurs en sécurité ont découvert mardi de nouvelles techniques de livraison et d’évasion adoptées par l’agent de Troie d’accès à distance (RAT) de l’agent Tesla pour contourner les barrières de défense et surveiller ses victimes.

Généralement diffusé par des leurres d’ingénierie sociale, le logiciel espion Windows ne cible plus seulement l’interface d’analyse antimalware de Microsoft (AMSI) dans le but de vaincre le logiciel de protection des terminaux, il utilise également un processus d’installation en plusieurs étapes et utilise l’API de messagerie Tor et Telegram pour communiquer avec un serveur de commande et de contrôle (C2).

Entreprise de cybersécurité Sophos, qui a observé deux versions de l’agent Tesla – la version 2 et la version 3 – actuellement dans la nature, a déclaré que les changements étaient un autre signe de l’évolution constante de l’agent Tesla, conçu pour rendre plus difficile un bac à sable et une analyse statique.

«Les différences que nous constatons entre la v2 et la v3 de l’agent Tesla semblent être axées sur l’amélioration du taux de réussite du malware contre les défenses sandbox et les scanners de logiciels malveillants, et sur l’offre de plus d’options C2 à leurs clients attaquants», ont noté les chercheurs de Sophos.

Un keylogger basé sur .NET et un voleur d’informations, Agent Tesla a été déployé dans un certain nombre d’attaques depuis fin 2014, avec des fonctionnalités supplémentaires incorporées au fil du temps qui lui permettent de surveiller et de collecter les entrées au clavier de la victime, de prendre des captures d’écran et d’exfiltrer les informations d’identification appartenant à une variété de logiciels tels que les clients VPN, FTP et e-mail clients et navigateurs Web.

En mai dernier, au plus fort de la pandémie, une variante du malware était a trouvé pour se propager via des campagnes de spam sur le thème COVID pour voler des mots de passe Wi-Fi ainsi que d’autres informations – telles que les informations d’identification de messagerie Outlook – des systèmes cibles.

Puis en août 2020, le deuxième version of Agent Malware a augmenté le nombre d’applications ciblées pour le vol d’informations d’identification à 55, dont les résultats ont ensuite été transmis à un serveur contrôlé par un attaquant via SMTP ou FTP.

Alors que l’utilisation de SMTP pour envoyer des informations à un serveur de messagerie contrôlé par l’attaquant était Pointé En 2018, l’une des nouvelles versions identifiées par Sophos s’est également avérée exploiter le proxy Tor pour les communications HTTP et l’API de l’application de messagerie Telegram pour relayer les informations vers un salon de discussion privé.

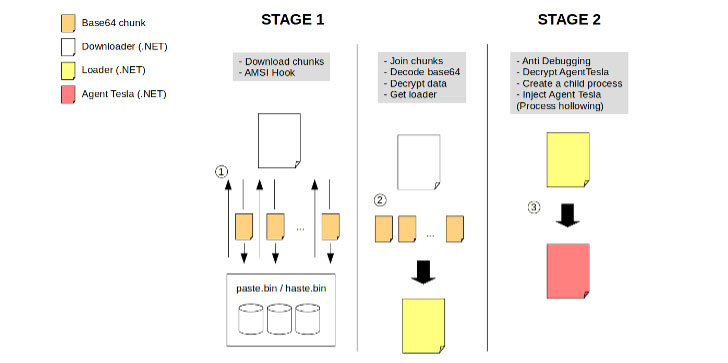

En plus de cela, l’agent Tesla tente maintenant de modifier le code dans AMSI dans le but d’ignorer les analyses des charges utiles malveillantes récupérées par le téléchargeur de première étape, qui saisit ensuite le code encodé en base64 obscurci de Pastebin (ou Hastebin) qui agit comme le chargeur pour le Logiciel malveillant de l’agent Tesla.

AMSI est une norme d’interface qui permet aux applications et aux services d’être intégrés à tout produit antimalware existant présent sur une machine Windows.

En outre, pour assurer la persistance, le malware se copie dans un dossier et définit les attributs de ce dossier sur «Caché» et «Système» afin de le cacher de la vue dans l’Explorateur Windows, ont expliqué les chercheurs.

« La méthode de distribution la plus répandue pour l’agent Tesla est le spam malveillant », ont déclaré les chercheurs de Sophos Sean Gallagher et Markel Picado.

« Les comptes de messagerie utilisés pour diffuser l’agent Tesla sont souvent des comptes légitimes qui ont été compromis. Les organisations et les individus doivent, comme toujours, traiter avec prudence les pièces jointes provenant d’expéditeurs inconnus et vérifier les pièces jointes avant de les ouvrir. »