Dans ce qui semble être une nouvelle tournure des logiciels malveillants Android, les utilisateurs d’appareils mobiles Gigaset rencontrent des applications indésirables qui sont téléchargées et installées via une application de mise à jour système préinstallée.

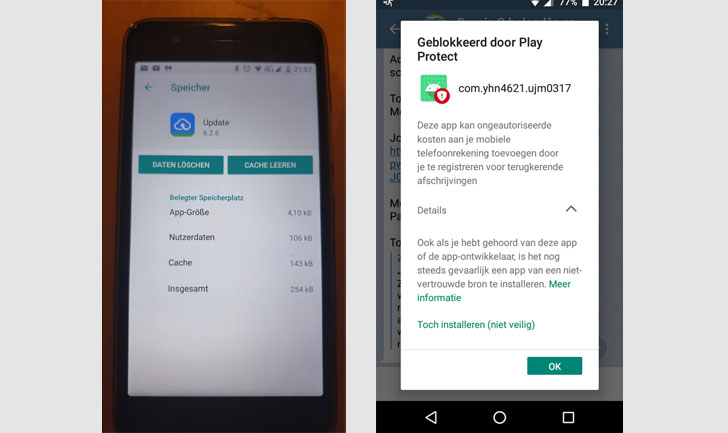

« Le coupable de l’installation de ces applications malveillantes est l’application de mise à jour, nom du package com.redstone.ota.ui, qui est une application système préinstallée, « Nathan Collier, chercheur sur Malwarebytes m’a dit. « Cette application n’est pas seulement le programme de mise à jour du système de l’appareil mobile, mais également un programme d’installation automatique appelé Android / PUP.Riskware.Autoins.Redstone. »

Le développement était signalé pour la première fois par l’auteur et blogueur allemand Günter Born la semaine dernière.

Bien que le problème semble concerner principalement les téléphones Gigaset, les appareils d’une poignée d’autres fabricants semblent également être concernés. La liste complète des appareils fournis avec le programme d’installation automatique préinstallé comprend Gigaset GS270, Gigaset GS160, Siemens GS270, Siemens GS160, Alps P40pro et Alps S20pro +.

Selon Malwarebytes, l’application Update installe trois versions différentes d’un cheval de Troie (« Trojan.Downloader.Agent.WAGD ») capable d’envoyer des SMS et des messages WhatsApp, de rediriger les utilisateurs vers des sites Web de jeux malveillants et de télécharger des applications supplémentaires contenant des logiciels malveillants.

« Les messages malveillants de WhatsApp sont plus susceptibles de propager l’infection à d’autres appareils mobiles », a noté Collier.

Les utilisateurs ont également signalé avoir rencontré un deuxième cheval de Troie appelé «Trojan.SMS.Agent.YHN4» sur leurs appareils mobiles après avoir atterri sur des sites de jeux redirigés par le cheval de Troie WAGD susmentionné, qui reflète les fonctionnalités de messagerie SMS et WhatsApp de ce dernier pour propager le malware.

Contrairement aux applications tierces téléchargées à partir du Google Play Store, les applications système ne peuvent pas être facilement supprimées des appareils mobiles sans recourir à des outils tels que Android Debug Bridge (BAD).

De son côté, Gigaset a confirmé l’attaque du malware, déclarant qu’un serveur de mise à jour utilisé par les appareils Gigaset pour récupérer les mises à jour logicielles était compromis et que seuls les appareils qui reposaient sur ce serveur de mise à jour spécifique étaient affectés. La société a depuis résolu le problème et devrait proposer une mise à jour pour supprimer le logiciel malveillant des téléphones infectés, selon Naître.

Le développement intervient une semaine après que les chercheurs en cybersécurité ont révélé un nouveau malware Android qui a été trouvé pour voler les photos, les vidéos et les emplacements GPS des utilisateurs en envoyant une notification frauduleuse se présentant comme une «mise à jour du système», c’est-à-dire «à la recherche de mises à jour».