Des chercheurs en cybersécurité ont révélé jeudi deux failles distinctes de conception et de mise en œuvre dans le système de suivi de localisation Bluetooth d’Apple qui peuvent conduire à une attaque de corrélation de localisation et à un accès non autorisé à l’historique de localisation des sept derniers jours, en désanonymisant ainsi les utilisateurs.

Le résultats sont la conséquence d’un examen exhaustif entrepris par le projet Open Wireless Link (OWL), une équipe de chercheurs du Secure Mobile Networking Lab de l’Université technique de Darmstadt, en Allemagne, qui ont historiquement démonté l’écosystème sans fil d’Apple dans le but d’identifier problèmes de sécurité et de confidentialité.

En réponse aux divulgations du 2 juillet 2020, Apple aurait partiellement résolu les problèmes, ont déclaré les chercheurs, qui ont utilisé leurs propres données pour l’étude, citant les implications de l’analyse sur la vie privée.

Comment trouver mes œuvres?

Les appareils Apple sont dotés d’une fonctionnalité appelée Trouver mon Cela permet aux utilisateurs de localiser facilement d’autres appareils Apple, notamment iPhone, iPad, iPod touch, Apple Watch, Mac ou AirPods. Avec le prochain iOS 14.5, la société devrait ajouter la prise en charge des appareils de suivi Bluetooth – appelée AirTags – qui peuvent être attachés à des éléments tels que des clés et des portefeuilles, qui à leur tour peuvent être utilisés à des fins de suivi directement depuis l’application Find My.

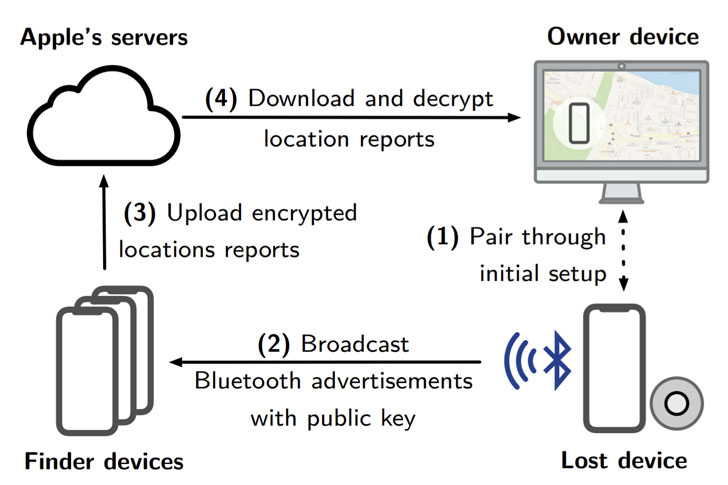

Ce qui est plus intéressant, c’est la technologie qui sous-tend Find My. Appelée recherche hors ligne et introduite en 2019, la fonction de suivi de localisation diffuse des signaux Bluetooth Low Energy (BLE) à partir d’appareils Apple, permettant à d’autres appareils Apple à proximité de relayer leur emplacement aux serveurs d’Apple.

En d’autres termes, le chargement hors ligne transforme chaque appareil mobile en une balise de diffusion conçue explicitement pour observer ses mouvements en tirant parti d’un mécanisme de suivi de localisation crowdsourcing qui est à la fois crypté de bout en bout et anonyme, à tel point qu’aucun tiers, y compris Apple, ne peut décryptez ces emplacements et créez un historique des allées et venues de chaque utilisateur.

Ceci est réalisé via un schéma de clé rotative, en particulier une paire de clés publiques-privées générées par chaque appareil, qui émet les signaux Bluetooth en codant la clé publique avec elle. Ces informations clés sont ensuite synchronisées via iCloud avec tous les autres appareils Apple liés au même utilisateur (c.-à-d. Identifiant Apple).

Un iPhone ou un iPad à proximité (sans connexion à l’appareil hors ligne d’origine) qui récupère ce message vérifie son propre emplacement, puis crypte les informations à l’aide de la clé publique susmentionnée avant de les envoyer au cloud avec un hachage de la clé publique.

Dans la dernière étape, Apple envoie cet emplacement crypté de l’appareil perdu à un deuxième appareil Apple connecté avec le même identifiant Apple, à partir duquel le propriétaire peut utiliser l’application Find My pour décrypter les rapports à l’aide de la clé privée correspondante et récupérer le dernier emplacement connu, avec le périphérique compagnon téléchargeant le même hachage de la clé publique pour trouver une correspondance dans les serveurs d’Apple.

Problèmes de corrélation et de suivi

Étant donné que l’approche suit un chiffrement à clé publique (PKE), même Apple ne peut pas déchiffrer l’emplacement car il n’est pas en possession de la clé privée. Bien que la société n’ait pas explicitement révélé à quelle fréquence la clé tourne, l’architecture de la paire de clés rotative rend difficile pour les parties malveillantes d’exploiter les balises Bluetooth pour suivre les mouvements des utilisateurs.

Mais les chercheurs d’OWL ont déclaré que la conception permettait à Apple – au lieu d’être le fournisseur de services – de corréler les emplacements de différents propriétaires si leurs emplacements sont signalés par les mêmes appareils de recherche, permettant ainsi à Apple de construire ce qu’ils appellent un graphe social.

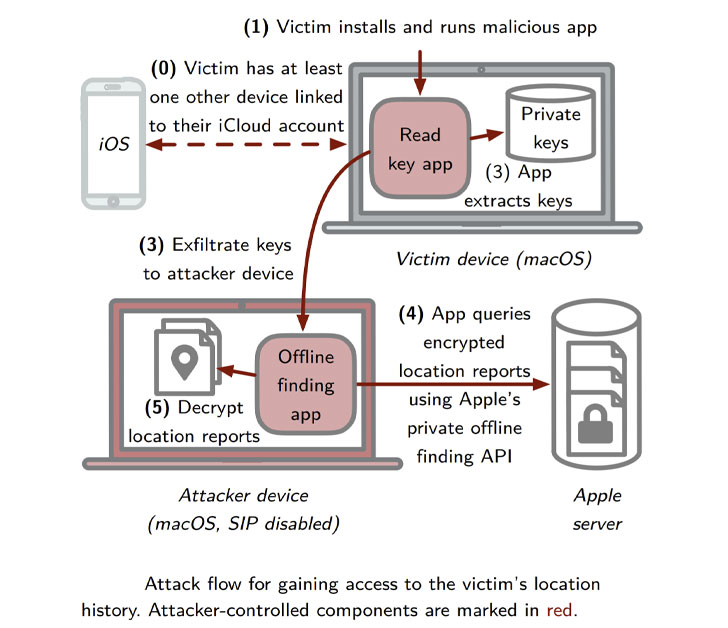

«Les forces de l’ordre pourraient exploiter ce problème pour désanonymiser les participants à des manifestations (politiques) même lorsque les participants mettent leur téléphone en mode avion», ont déclaré les chercheurs, ajoutant que «les applications macOS malveillantes peuvent récupérer et décrypter [offline finding] les rapports de localisation des sept derniers jours pour tous ses utilisateurs et pour tous leurs appareils sous forme de clés publicitaires mobiles mises en cache sont stockés sur le système de fichiers en texte clair. «

En d’autres termes, la vulnérabilité macOS Catalina (CVE-2020-9986) pourrait permettre à un attaquant d’accéder aux clés de déchiffrement, en les utilisant pour télécharger et déchiffrer les rapports de localisation soumis par le réseau Find My, et finalement localiser et identifier leurs victimes avec une grande précision. . La faiblesse était patché par Apple en novembre 2020 (version macOS 10.15.7) avec des «restrictions d’accès améliorées».

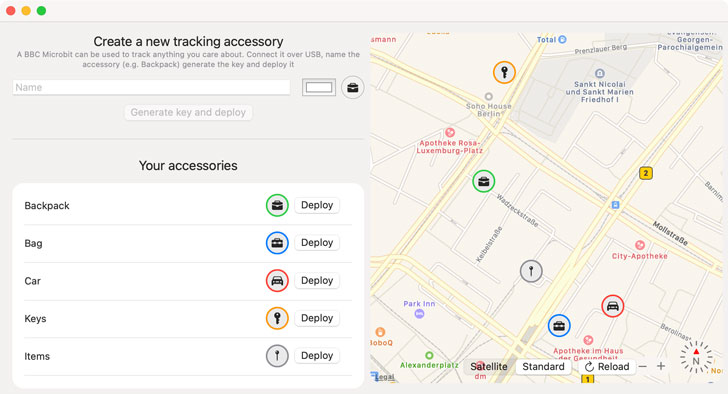

Un deuxième résultat de l’enquête est une application conçue pour permettre à tout utilisateur de créer un «AirTag». Appelé OpenHaystack, le cadre permet de suivre les appareils Bluetooth personnels via l’énorme réseau Find My d’Apple, permettant aux utilisateurs de créer leurs propres balises de suivi qui peuvent être ajoutées à des objets physiques ou intégrées à d’autres appareils compatibles Bluetooth.

Ce n’est pas la première fois que des chercheurs d’Open Wireless Link (OWL) découvrent des failles dans les protocoles à source fermée d’Apple au moyen de l’ingénierie inverse.

En mai 2019, les chercheurs divulgué vulnérabilités dans le protocole de réseau maillé propriétaire d’Apple Direct Link (AWDL) qui permettait aux attaquants de suivre les utilisateurs, de planter des appareils et même d’intercepter les fichiers transférés entre les appareils via des attaques man-in-the-middle (MitM).

Cela a ensuite été adapté par le chercheur de Google Project Zero, Ian Beer, pour découvrir un bug iOS critique « vermifuge » l’année dernière qui aurait pu permettre à un adversaire distant d’obtenir le contrôle complet de n’importe quel appareil Apple à proximité via Wi-Fi.