L’industrie des transports et les agences gouvernementales liées au secteur sont les victimes d’une campagne en cours depuis juillet 2020 par un groupe de cyberespionnage sophistiqué et bien équipé dans ce qui semble être une nouvelle augmentation des activités malveillantes qui ne sont « que la pointe de l’iceberg ». «

« Le groupe a essayé d’accéder à certains documents internes (tels que les horaires de vol et les documents pour les plans financiers) et les informations personnelles sur les hôtes compromis (tels que les historiques de recherche) », les chercheurs de Trend Micro Nick Dai, Ted Lee et Vickie Su mentionné dans un rapport publié la semaine dernière.

Centaure de la Terre, également connu sous les surnoms Panda pirate et Tropic Trooper, est un groupe de menaces de longue date axé sur le vol d’informations et l’espionnage qui a mené des campagnes ciblées contre le gouvernement, les soins de santé, les transports et les industries de haute technologie à Taïwan, aux Philippines et à Hong Kong depuis 2011 .

Les agents hostiles, censés être un acteur de langue chinoise, sont connus pour leur utilisation d’e-mails de spear-phishing avec des pièces jointes armées pour exploiter des vulnérabilités connues, tout en faisant progresser simultanément leurs outils malveillants avec obscurcissement, furtivité et puissance de frappe.

« Ce groupe de menace maîtrise travail d’équipe rouge« , ont expliqué les chercheurs. « Le groupe sait contourner les paramètres de sécurité et maintenir son fonctionnement sans obstruction. L’utilisation des frameworks open source permet également au groupe de développer efficacement de nouvelles variantes de portes dérobées. »

En mai 2020, les opérateurs ont été observé affinant leurs stratégies d’attaque avec de nouveaux comportements en déployant un cheval de Troie USB surnommé USBFerry pour frapper des réseaux physiquement isolés appartenant à des institutions gouvernementales et des entités militaires à Taïwan et aux Philippines dans le but de siphonner des données sensibles via des lecteurs flash amovibles.

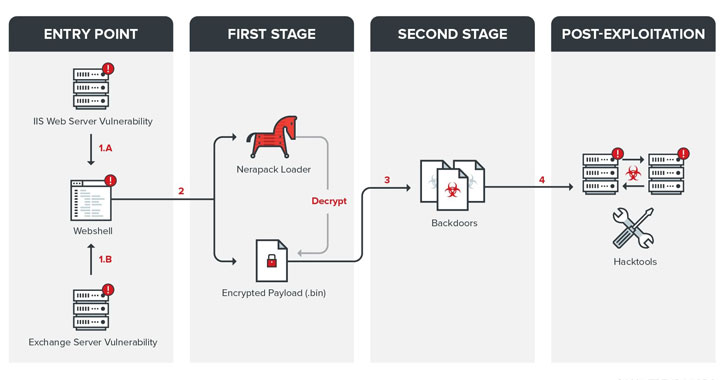

La dernière séquence d’intrusion en plusieurs étapes détaillée par Trend Micro implique que le groupe se tourne vers l’exploitation des serveurs Internet Information Services (IIS) vulnérables et des failles du serveur Exchange comme points d’entrée pour installer un shell Web qui est ensuite exploité pour fournir un chargeur Nerapack basé sur .NET et une porte dérobée de première étape connue sous le nom Quasar sur le système compromis.

À partir de là, les attaquants le suivent en larguant un arsenal d’implants de deuxième étape tels que ChiserClient, SmileSvr, ChiserClient, HTShell et des versions sur mesure de Lilith RAT et Gh0st RAT en fonction de la victime pour récupérer des instructions supplémentaires à partir d’un serveur distant, télécharger des charges utiles, effectuer des opérations sur les fichiers, exécuter des commandes arbitraires et exfiltrer les résultats vers le serveur.

Cela ne s’arrête pas là. Après une exploitation réussie du système, Tropic Trooper tente également de pénétrer dans l’intranet, de vider les informations d’identification et d’effacer les journaux d’événements des machines infectées à l’aide d’un ensemble d’outils spécifique. Un programme en ligne de commande appelé Rclone est également utilisé, qui permet à l’acteur de copier les données récoltées vers différents fournisseurs de stockage en nuage.

« Actuellement, nous n’avons pas découvert de dommages substantiels causés par le groupe de menaces à ces victimes », ont expliqué les analystes de Trend Micro. « Cependant, nous pensons qu’il continuera à collecter des informations internes auprès des victimes compromises et qu’il attend simplement une opportunité d’utiliser ces données. »

Les résultats sont remarquables en raison des mesures prises par la menace persistante avancée (APT) pour éviter la détection et de la nature critique des entités ciblées, sans parler des nouvelles capacités développées pour que leurs logiciels malveillants s’attardent sur les hôtes infectés et évitent la détection.

« Le groupe peut cartographier l’infrastructure réseau de sa cible et contourner les pare-feu », ont déclaré les chercheurs. « Il utilise des portes dérobées avec différents protocoles, qui sont déployés en fonction de la victime. Il a également la capacité de développer des outils personnalisés pour échapper à la surveillance de la sécurité dans différents environnements, et il exploite les sites Web vulnérables et les utilise comme [command-and-control] les serveurs. »