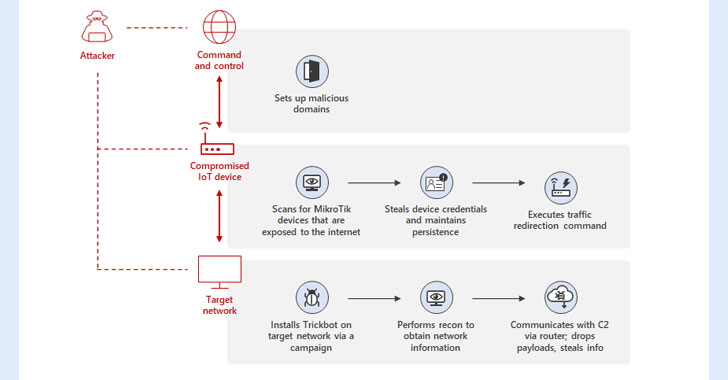

Microsoft a détaillé mercredi une technique jusque-là inconnue utilisée par le malware TrickBot qui consiste à utiliser des appareils Internet des objets (IoT) compromis comme intermédiaire pour établir des communications avec les serveurs de commande et de contrôle (C2).

« En utilisant les routeurs MikroTik comme serveurs proxy pour ses serveurs C2 et en redirigeant le trafic via des ports non standard, TrickBot ajoute une autre couche de persistance qui aide les adresses IP malveillantes à échapper à la détection par les systèmes de sécurité standard », a déclaré l’équipe de recherche Defender for IoT de Microsoft et le Threat Intelligence Center ( MSTIC) mentionné.

TrickBot, qui est apparu comme un cheval de Troie bancaire en 2016, est devenu une menace sophistiquée et persistante, avec son architecture modulaire lui permettant d’adapter ses tactiques à différents réseaux, environnements et appareils, ainsi que d’offrir un accès en tant que service. pour les charges utiles de la prochaine étape comme le rançongiciel Conti.

L’extension des capacités de TrickBot intervient au milieu de rapports faisant état de la mise hors ligne de son infrastructure, alors même que le botnet a continuellement affiné ses fonctionnalités pour rendre son cadre d’attaque durable, échapper à l’ingénierie inverse et maintenir la stabilité de ses serveurs C2.

Plus précisément, la nouvelle méthode identifiée par MSTIC consiste à tirer parti des appareils IoT piratés tels que les routeurs de MikroTik pour « créer une ligne de communication entre l’appareil affecté par TrickBot et le serveur C2 ».

Cela implique également de s’introduire dans les routeurs en utilisant une combinaison de méthodes, à savoir des mots de passe par défaut, des attaques par force brute ou l’exploitation d’une faille désormais corrigée dans MikroTik RouterOS (CVE-2018-14847), suivi de la modification du mot de passe du routeur pour conserver l’accès.

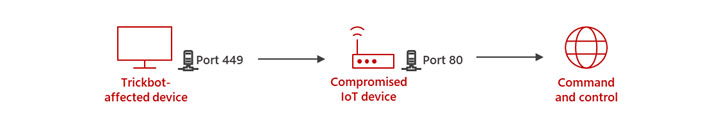

Dans l’étape suivante, les attaquants puis publier une commande de traduction d’adresses réseau (NAT) conçue pour rediriger le trafic entre les ports 449 et 80 du routeur, établissant un chemin permettant aux hôtes infectés par TrickBot de communiquer avec le serveur C2.

« Alors que les solutions de sécurité pour les appareils informatiques conventionnels continuent d’évoluer et de s’améliorer, les attaquants exploreront d’autres moyens de compromettre les réseaux cibles », ont déclaré les chercheurs. « Les tentatives d’attaque contre les routeurs et autres appareils IoT ne sont pas nouvelles, et étant non gérées, elles peuvent facilement être les maillons les plus faibles du réseau. »