Un botnet d’adware et de mineur de pièces ciblant la Russie, l’Ukraine, la Biélorussie et le Kazakhstan au moins depuis 2012 a maintenant jeté son dévolu sur les serveurs Linux pour voler sous le radar.

Selon une nouvelle analyse publiée par Intezer aujourd’hui et partagé avec The Hacker News, le cheval de Troie se fait passer pour HTTPd, un programme couramment utilisé sur les serveurs Linux, et est une nouvelle version du malware appartenant à un acteur de la menace suivi comme Stantinko.

En 2017, les chercheurs d’ESET ont détaillé un botnet publicitaire massif Cela fonctionne en incitant les utilisateurs à la recherche de logiciels piratés à télécharger des exécutables malveillants déguisés en torrents pour installer des extensions de navigateur malveillantes qui effectuent des injections publicitaires et des fraudes aux clics.

La campagne secrète, qui contrôle une vaste armée d’un demi-million de robots, a depuis reçu une mise à niveau substantielle sous la forme d’un module de crypto-minage dans le but de profiter des ordinateurs sous leur contrôle.

Bien que Stantinko soit traditionnellement un malware Windows, l’expansion de leur ensemble d’outils pour cibler Linux n’est pas passée inaperçue, ESET observant un proxy Trojan Linux déployé via des binaires malveillants sur des serveurs compromis.

Les dernières recherches d’Intezer offrent un nouvel aperçu de ce proxy Linux, en particulier une version plus récente (v2.17) du même malware (v1.2) appelée «httpd», avec un échantillon du malware téléchargé à VirusTotal le 7 Novembre de la Russie.

Lors de l’exécution, « httpd » valide un fichier de configuration situé dans « etc / pd.d / proxy.conf » qui est livré avec le malware, en le suivant en créant une socket et un auditeur pour accepter les connexions de ce que les chercheurs pensent être autre systèmes infectés.

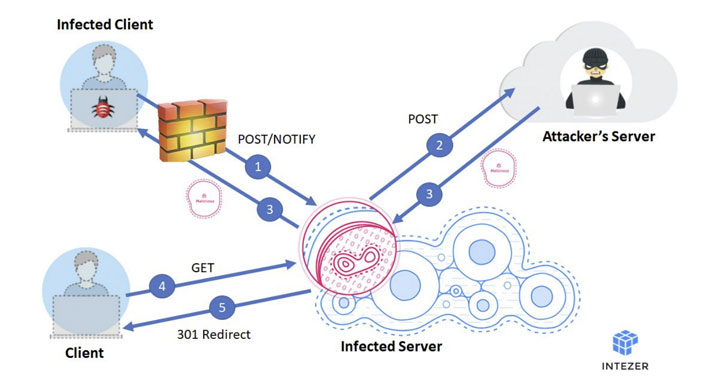

Une demande HTTP Post d’un client infecté ouvre la voie au proxy pour transmettre la demande à un serveur contrôlé par l’attaquant, qui répond ensuite avec une charge utile appropriée qui est renvoyée par le proxy au client.

Dans le cas où un client non infecté envoie une requête HTTP Get au serveur compromis, une redirection HTTP 301 vers une URL préconfigurée spécifiée dans le fichier de configuration est renvoyée.

Déclarant que la nouvelle version du malware ne fonctionne que comme un proxy, les chercheurs d’Intezer ont déclaré que la nouvelle variante partageait plusieurs noms de fonction avec l’ancienne version et que certains chemins codés en dur présentaient des similitudes avec les campagnes Stantinko précédentes.

« Stantinko est le dernier malware ciblant les serveurs Linux pour passer sous le radar, aux côtés de menaces telles que Doki, IPStorm et RansomEXX« , a déclaré la société. » Nous pensons que ce malware fait partie d’une campagne plus large qui tire parti des serveurs Linux compromis. «