.png)

L’identité du deuxième acteur de la menace derrière le Poulets dorés Un logiciel malveillant a été découvert grâce à une erreur de sécurité opérationnelle « fatale », a déclaré la société de cybersécurité eSentire.

L’individu en question, qui vit à Bucarest, en Roumanie, a reçu le nom de code Jack. Il est l’un des deux criminels exploitant un compte sur le forum en langue russe Exploit.in sous le nom de « badbullzvenom », l’autre étant « Chuck from Montreal ».

eSentire a caractérisé Jack comme le véritable cerveau derrière Golden Chickens. Les preuves déterrées par l’entreprise canadienne montrent qu’il est également répertorié comme propriétaire d’une entreprise d’importation et d’exportation de légumes et de fruits.

« Comme ‘Chuck de Montréal’, ‘Jack’ utilise plusieurs pseudonymes pour les forums clandestins, les médias sociaux et les comptes Jabber, et lui aussi s’est donné beaucoup de mal pour se déguiser », ont déclaré les chercheurs d’eSentire, Joe Stewart et Keegan Keplinger. a dit.

« ‘Jack’ s’est donné beaucoup de mal pour obscurcir le malware Golden Chickens, en essayant de le rendre indétectable par la plupart des [antivirus] entreprises, et n’autorisant strictement qu’un petit nombre de clients à acheter l’accès au MaaS Golden Chickens. »

Golden Chickens (alias More_eggs) est une suite de logiciels malveillants utilisée par des cybercriminels à motivation financière tels que Cobalt Group et FIN6. Les acteurs de la menace derrière le malware, également connu sous le nom de Venom Spider, opèrent selon un modèle de malware-as-a-service (MaaS).

Le malware JavaScript est distribué via des campagnes de phishing et est livré avec plusieurs composants pour récolter des informations financières, effectuer des mouvements latéraux et même déposer un plugin de ransomware pour PureLocker appelé TerraCrypt.

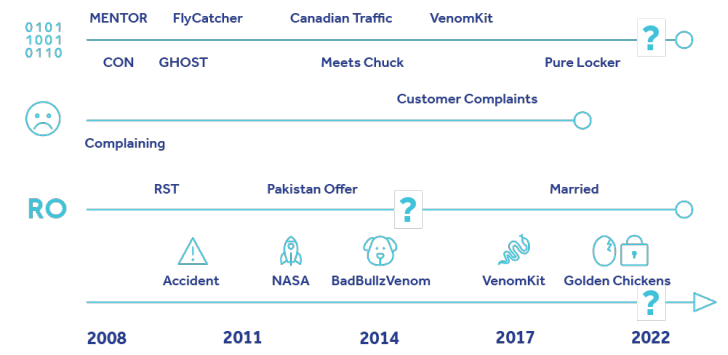

Les activités en ligne de Jack, selon eSentire, remontent à 2008, alors qu’il n’avait que 15 ans et s’est inscrit à divers forums sur la cybercriminalité en tant que membre novice. Tous ses alias sont suivis collectivement en tant que LUCKY.

L’enquête, dans la constitution de son parcours numérique, retrace la progression de Jack d’un adolescent intéressé par la création de programmes malveillants à un pirate de longue date impliqué dans le développement de voleurs de mots de passe, de crypteurs et de More_eggs.

Certains des premiers outils malveillants développés par Jack en 2008 consistaient en Voyer, qui est capable de récolter le compte Yahoo! des messages instantanés et un voleur d’informations baptisé FlyCatcher qui peut enregistrer les frappes au clavier.

Un an plus tard, Jack a publié un nouveau voleur de mots de passe appelé CON, conçu pour siphonner les informations d’identification de différents navigateurs Web, applications VPN et FTP, ainsi que d’applications de messagerie désormais disparues telles que MSN Messenger et Yahoo! Messager.

Jack, plus tard la même année, a commencé à faire la publicité d’un crypteur appelé GHOST pour aider d’autres acteurs à crypter et à masquer les logiciels malveillants dans le but d’échapper à la détection. On pense que la mort inattendue de son père dans un accident de voiture l’a amené à suspendre le développement de l’outil en 2010.

Avance rapide jusqu’en 2012, Jack a commencé à acquérir une réputation dans la communauté cybercriminelle en tant qu’escroc pour ne pas avoir fourni une assistance adéquate aux clients qui lui achetaient le produit.

Il a également cité de « gros problèmes de la vie » dans un message du forum le 27 avril 2012, déclarant qu’il envisageait de déménager au Pakistan pour travailler pour le gouvernement en tant que spécialiste de la sécurité et que l’un de ses clients crypteurs « travaille au pakistan guv ». [read government].

Zero Trust + Deception : apprenez à déjouer les attaquants !

Découvrez comment Deception peut détecter les menaces avancées, arrêter les mouvements latéraux et améliorer votre stratégie Zero Trust. Rejoignez notre webinaire perspicace !

On ne sait pas immédiatement si Jack a fini par se rendre au Pakistan, mais eSentire a déclaré avoir repéré des chevauchements tactiques entre une campagne de 2019 menée par un acteur malveillant pakistanais connu sous le nom de SideCopy et le malware VenomLNK de Jack, qui fonctionne comme le vecteur d’accès initial pour la porte dérobée More_eggs.

Jack est suspecté d’avoir croisé « Chuck from Montreal » entre la fin 2012 et le 4 octobre 2013, date à laquelle un message a été posté depuis le compte badbullz de Chuck sur le forum de Lampeduza contenant des informations de contact – une adresse Jabber – associées à LUCKY .

On suppose que Jack a négocié un accord avec Chuck qui lui permettrait de publier sous les pseudonymes de Chuck « badbullz » et « badbullzvenom » sur divers forums clandestins afin de contourner sa notoriété en tant que ripper.

Le fait que l’un des nouveaux outils de LUCKY, un kit de création de macros appelé MULTIPLIER, a été publié en 2015 via le compte badbullzvenom, tandis que l’acteur menaçant derrière le compte LUCKY a cessé de publier via ce pseudo, donne du crédit à cette hypothèse.

« En utilisant les comptes badbullzvenom et badbullz, et à l’insu des membres du forum, il commence essentiellement avec une table rase, et il peut continuer à renforcer sa crédibilité sous les alias de compte : badbullz et badbullzvenom », ont expliqué les chercheurs.

Par la suite, en 2017, badbullzvenom (alias LUCKY) a publié un outil distinct appelé VenomKit, qui a depuis évolué pour devenir le Golden Chickens MaaS. La capacité du logiciel malveillant à échapper à la détection a également attiré l’attention de Groupe Cobaltun gang de cybercriminels basé en Russie qui en a profité pour déployer Cobalt Strike dans des attaques visant des entités financières.

Deux ans plus tard, un autre acteur malveillant à motivation financière appelé FIN6 (alias ITG08 ou Skeleton Spider) était observé utilisant le service Golden Chickens pour ancrer ses intrusions ciblant les machines de point de vente (POS) utilisées par les détaillants en Europe et aux États-Unis

La société de cybersécurité a déclaré avoir également trouvé l’identité de sa femme, de sa mère et de ses deux sœurs. Lui et sa femme résideraient dans un quartier chic de Bucarest, les comptes de médias sociaux de sa femme documentant leurs voyages dans des villes comme Londres, Paris et Milan. Les photos les montrent en outre portant des vêtements et des accessoires de créateurs.

« L’acteur malveillant qui s’appelait LUCKY et qui partage également les comptes badbullz et badbullzvenom avec le cybercriminel montréalais ‘Chuck’ a commis une erreur fatale en utilisant le compte Jabber », ont déclaré les chercheurs.