OpenAI a révélé vendredi qu’un bogue dans la bibliothèque open source Redis était responsable de l’exposition des informations personnelles et des titres de chat d’autres utilisateurs dans le service ChatGPT du parvenu plus tôt cette semaine.

Le problèmequi a été révélé le 20 mars 2023, a permis à certains utilisateurs d’afficher de brèves descriptions des conversations d’autres utilisateurs à partir de la barre latérale de l’historique des discussions, incitant l’entreprise à fermer temporairement le chatbot.

« Il est également possible que le premier message d’une conversation nouvellement créée soit visible dans l’historique de discussion de quelqu’un d’autre si les deux utilisateurs étaient actifs à peu près au même moment », a déclaré la société. a dit.

Le bogue, a-t-il ajouté, provenait du bibliothèque redis-pyconduisant à un scénario dans lequel les demandes annulées pourraient entraîner la corruption des connexions et renvoyer des données inattendues du cache de la base de données, dans ce cas, des informations appartenant à un utilisateur non lié.

Pour aggraver les choses, la société de recherche sur l’intelligence artificielle basée à San Francisco a déclaré avoir introduit par erreur un changement côté serveur qui a entraîné une augmentation des annulations de demandes, augmentant ainsi le taux d’erreur.

Bien que le problème ait été résolu depuis, OpenAI a noté que le problème avait peut-être eu plus d’implications ailleurs, révélant potentiellement des informations liées au paiement de 1,2 % des abonnés ChatGPT Plus le 20 mars entre 1 h et 10 h PT.

Cela comprenait le prénom et le nom, l’adresse e-mail, l’adresse de paiement, les quatre derniers chiffres (uniquement) d’un numéro de carte de crédit et la date d’expiration de la carte de crédit d’un autre utilisateur actif. Il a souligné que les numéros de carte de crédit complets n’étaient pas exposés.

La société a déclaré avoir contacté les utilisateurs concernés pour les informer de la fuite par inadvertance. Il a également déclaré avoir « ajouté des vérifications redondantes pour s’assurer que les données renvoyées par notre cache Redis correspondent à l’utilisateur demandeur ».

OpenAI corrige une faille critique de prise de contrôle de compte

Dans un autre problème lié à la mise en cache, la société a également résolu une vulnérabilité critique de prise de contrôle de compte qui pourrait être exploitée pour prendre le contrôle du compte d’un autre utilisateur, afficher son historique de chat et accéder aux informations de facturation à son insu.

Découvrez les dangers cachés des applications SaaS tierces

Êtes-vous conscient des risques associés à l’accès d’applications tierces aux applications SaaS de votre entreprise ? Rejoignez notre webinaire pour en savoir plus sur les types d’autorisations accordées et sur la manière de minimiser les risques.

Le défaut, qui était découvert par le chercheur en sécurité Gal Nagli, contourne les protections mises en place par OpenAI sur chat.openai[.]com pour lire les données sensibles d’une victime.

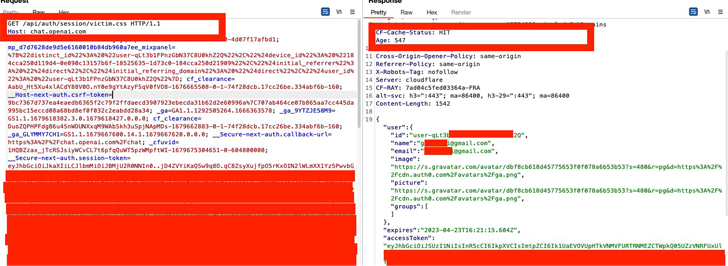

Ceci est réalisé en créant d’abord un lien spécialement conçu qui ajoute une ressource .CSS au « chat.openai[.]com/api/auth/session/ » point de terminaison et inciter une victime à cliquer sur le lien, provoquant la mise en cache de la réponse contenant un objet JSON avec la chaîne accessToken Le CDN de Cloudflare.

La réponse mise en cache à la ressource CSS (qui a le En-tête CF-Cache-Status valeur définie sur HIT) est ensuite exploitée par l’attaquant pour récolter les informations d’identification JSON Web Token (JWT) de la cible et prendre le contrôle du compte.

Nagli a déclaré que le bogue avait été corrigé par OpenAI dans les deux heures suivant la divulgation responsable, ce qui indique la gravité du problème.