Plusieurs vulnérabilités de sécurité ont été révélées dans les pompes à perfusion connectées à Internet de Baxter utilisées par les professionnels de la santé dans les environnements cliniques pour administrer des médicaments aux patients.

« L’exploitation réussie de ces vulnérabilités pourrait entraîner l’accès à des données sensibles et une altération de la configuration du système », a déclaré l’Agence américaine de cybersécurité et de sécurité des infrastructures (CISA). a dit dans un avis coordonné.

Les pompes à perfusion sont des appareils connectés à Internet utilisés par les hôpitaux pour administrer des médicaments et de la nutrition directement dans le système circulatoire d’un patient.

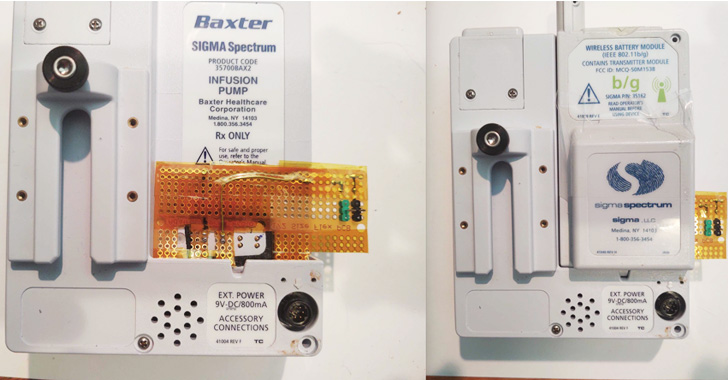

Les quatre vulnérabilités en question, découvertes par société de cybersécurité Rapid7 et signalés à Baxter en avril 2022, affectent les systèmes de perfusion Sigma Spectrum suivants –

- Sigma Spectrum v6.x modèle 35700BAX

- Sigma Spectrum v8.x modèle 35700BAX2

- Baxter Spectrum IQ (v9.x) modèle 35700BAX3

- Modules de batterie sans fil Sigma Spectrum LVP v6.x v16, v16D38, v17, v17D19, v20D29 à v20D32 et v22D24 à v22D28

- Modules de batterie sans fil Sigma Spectrum LVP v8.x v17, v17D19, v20D29 à v20D32 et v22D24 à v22D28

- Baxter Spectrum IQ LVP (v9.x) avec modules de batterie sans fil v22D19 à v22D28

La liste des défauts découverts est ci-dessous –

- CVE-2022-26390 (Score CVSS : 4,2) – Stockage des informations d’identification du réseau et des informations sur la santé des patients (PHI) dans un format non crypté

- CVE-2022-26392 (Note CVSS : 2,1) – A vulnérabilité de chaîne de format lors de l’exécution d’un Telnet session

- CVE-2022-26393 (Score CVSS : 5,0) – Une vulnérabilité de chaîne de format lors du traitement des informations SSID Wi-Fi, et

- CVE-2022-26394 (Score CVSS : 5,5) – Authentification mutuelle manquante avec l’hôte du serveur de passerelle

L’exploitation réussie des vulnérabilités ci-dessus pourrait entraîner un déni de service à distance (DoS) ou permettre à un attaquant ayant un accès physique à l’appareil d’extraire des informations sensibles ou de mener des attaques par adversaire au milieu.

Les vulnérabilités pourraient en outre entraîner une « perte de données de mot de passe Wi-Fi critiques, ce qui pourrait conduire à un meilleur accès au réseau si le réseau n’était pas correctement segmenté », a déclaré Deral Heiland, chercheur principal en sécurité pour l’IoT chez Rapid7, à The Hacker News.

Baxter, dans un avis, a souligné que les problèmes n’affectent que les clients qui utilisent les capacités sans fil du système de perfusion Spectrum, mais a également averti que cela pourrait entraîner un retard ou une interruption de la thérapie si les défauts étaient militarisés.

« Si elles sont exploitées, les vulnérabilités pourraient entraîner une perturbation de [Wireless Battery Module] fonctionnement, déconnexion du WBM du réseau sans fil, modification de la configuration du WBM ou exposition des données stockées sur le WBM », la société a dit.

Les dernières découvertes sont une autre indication de la façon dont les vulnérabilités logicielles courantes continuent d’affliger l’industrie médicale, un développement préoccupant compte tenu de leurs implications potentielles sur les soins aux patients.

Cela dit, ce n’est pas la première fois que des failles de sécurité dans les pompes à perfusion sont passées au crible. Plus tôt en mars, l’unité 42 de Palo Alto Networks a révélé qu’une écrasante majorité de pompes à perfusion étaient exposées à près de 40 vulnérabilités connues, soulignant la nécessité de sécuriser les systèmes de santé contre les menaces de sécurité.

Baxter recommande à ses clients de s’assurer que toutes les données et tous les paramètres sont effacés des pompes mises hors service, de placer les systèmes de perfusion derrière un pare-feu, d’appliquer la segmentation du réseau et d’utiliser des protocoles de sécurité de réseau sans fil solides pour empêcher tout accès non autorisé.

Il est crucial de « mettre en place des processus et des procédures pour gérer la désacquisition de la technologie médicale, [and] pour s’assurer que les PII et/ou les données de configuration telles que Wi-Fi, WPA, PSK, etc., sont purgées des appareils avant la revente ou le transfert à une autre partie », a déclaré Heiland.

« Maintenir une sécurité physique solide dans et autour des zones médicales contenant des dispositifs MedTech, ainsi que des zones ayant accès à un réseau biomédical. Mettre en œuvre la segmentation du réseau pour tous les réseaux biomédicaux afin d’empêcher d’autres réseaux généraux ou commerciaux de communiquer avec les dispositifs MedTech. »