Entreprises de cybersécurité ESET et Broadcom Symantec ont déclaré avoir découvert un nouveau logiciel malveillant d’effacement de données utilisé dans de nouvelles attaques contre des centaines de machines en Ukraine, alors que les forces russes lançaient officiellement un grandeur nature Opération militaire contre le pays.

La société slovaque a surnommé l’essuie-glace « Hermétique » (alias KillDisk.NCV), avec l’un des échantillons de logiciels malveillants compilés le 28 décembre 2021, ce qui implique que les préparatifs des attaques sont peut-être en cours depuis près de deux mois.

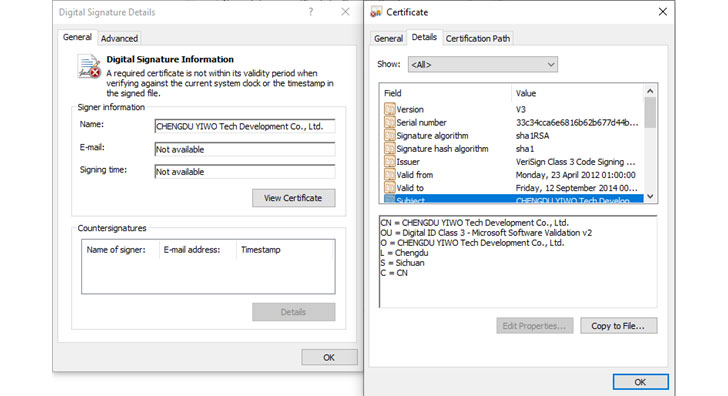

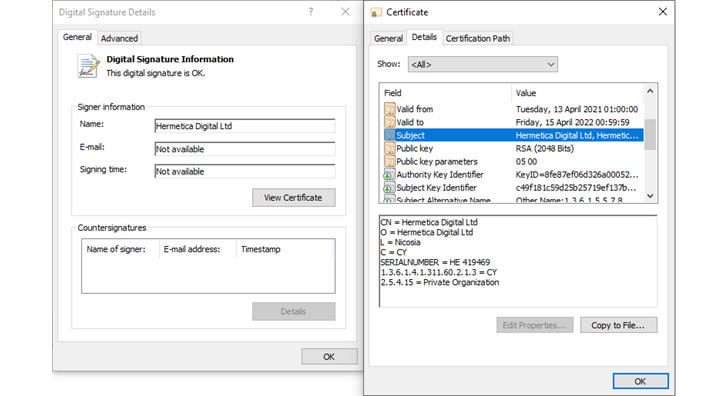

« Le binaire d’essuie-glace est signé à l’aide d’un certificat de signature de code délivré à Hermetica Digital Ltd », a déclaré ESET dans une série de tweets. « L’essuie-glace abuse des pilotes légitimes du logiciel EaseUS Partition Master afin de corrompre les données. Enfin, l’essuie-glace redémarre [the] l’ordinateur. »

Au moins une des intrusions impliquait le déploiement du logiciel malveillant directement à partir du contrôleur de domaine Windows, indiquant que les attaquants avaient pris le contrôle du réseau cible.

L’ampleur et l’impact des attaques d’effacement de données restent inconnus à ce jour, tout comme l’identité de l’acteur menaçant à l’origine des infections. Mais le développement marque la deuxième fois cette année qu’un effaceur de données est déployé sur les systèmes informatiques ukrainiens après l’opération WhisperGate à la mi-janvier.

Les attaques d’essuie-glace suivent également un troisième vague « massive » d’attaques par déni de service distribué (DDoS) qui ont frappé mercredi plusieurs institutions gouvernementales et bancaires ukrainiennes, détruisant les portails en ligne du ministère des Affaires étrangères, du Cabinet des ministres et de Rada, le parlement du pays.

La semaine dernière, deux des plus grandes banques ukrainiennes, PrivatBank et Oschadbank, ainsi que les sites Web du ministère ukrainien de la Défense et des Forces armées ont subi des pannes résultat d’un Attaque DDoS d’acteurs inconnus, incitant le Royaume-Uni et nous gouvernements à pointer du doigt la Direction principale du renseignement russe (GRU), une allégation le Kremlin a démenti.

Les campagnes qui utilisent des attaques DDoS délivrent des torrents de trafic indésirable destinés à submerger les cibles dans le but de les rendre inaccessibles. Une analyse ultérieure des incidents du 15 février par le CERT-UA a trouvé qu’elles ont été réalisées à l’aide de botnets tels que Mirai et Mēris en exploitant des routeurs MikroTik compromis et d’autres appareils IoT.

De plus, les systèmes d’information appartenant aux institutions étatiques ukrainiennes auraient été ciblés sans succès dans pas moins de 121 cyberattaques en janvier 2022 seulement.

Ce n’est pas tout. Les cybercriminels sur le dark web cherchent à capitaliser sur les tensions politiques en cours en faisant la publicité de bases de données et d’accès au réseau contenant des informations sur les citoyens ukrainiens et les infra entités critiques sur RaidForums et les marchés civils libres dans « l’espoir de réaliser des profits élevés », selon un rapport publié par Accenture en début de semaine.

L’assaut continu d’actes cyber malveillants perturbateurs depuis le début de l’année a également conduit les autorités ukrainiennes chargées de l’application des lois à présenter les attaques comme un effort pour semer l’anxiété, saper la confiance dans la capacité de l’État à défendre ses citoyens et déstabiliser son unité.

« L’Ukraine est confrontée à des tentatives visant à semer systématiquement la panique, à diffuser de fausses informations et à déformer la situation réelle », a déclaré le Service de sécurité ukrainien (SSU). mentionné le 14 février. « Tout cela combiné n’est rien de plus qu’une autre vague massive de guerre hybride. »