Des chercheurs en cybersécurité ont divulgué les détails d’une campagne de malware évasif qui utilise des certificats de signature de code valides pour se faufiler au-delà des défenses de sécurité et rester sous le radar dans le but de déployer des charges utiles Cobalt Strike et BitRAT sur des systèmes compromis.

Le binaire, un chargeur, a été surnommé « Blister » par les chercheurs d’Elastic Security, les échantillons de logiciels malveillants ayant négligeable à zéro détections sur VirusTotal. Au moment de la rédaction, le vecteur d’infection utilisé pour organiser l’attaque, ainsi que les objectifs ultimes de l’intrusion, restent inconnus.

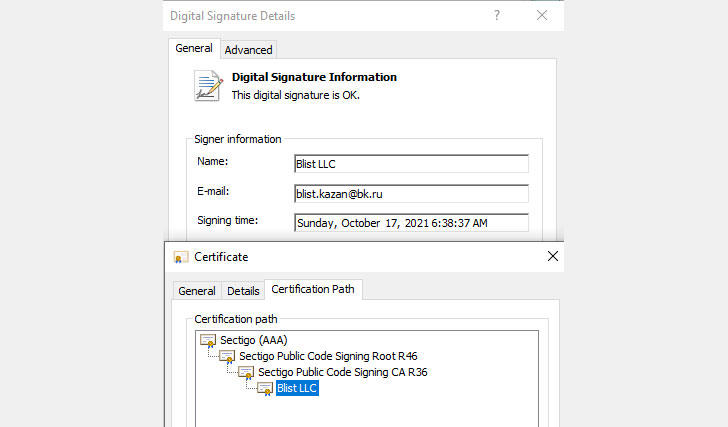

Un aspect notable des attaques est qu’elles exploitent un certificat de signature de code valide émis par secte. Le malware a été observé signé avec le certificat en question datant du 15 septembre 2021. Elastic a déclaré avoir contacté l’entreprise pour s’assurer que les certificats abusés sont révoqués.

« Les exécutables avec des certificats de signature de code valides sont souvent moins examinés que les exécutables non signés », les chercheurs Joe Desimone et Samir Bousseaden mentionné. « Leur utilisation permet aux attaquants de rester sous le radar et d’échapper à la détection pendant une plus longue période. »

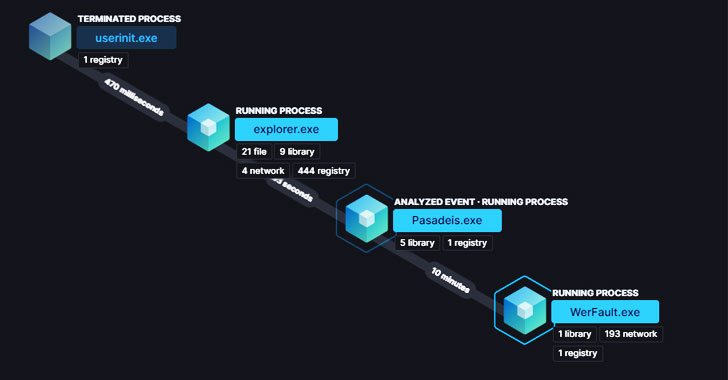

Blister se fait passer pour une bibliothèque légitime appelée « colorui.dll » et est livré via un compte-gouttes nommé « dxpo8umrzrr1w6gm.exe. » Après l’exécution, le chargeur est conçu pour dormir pendant 10 minutes, probablement dans le but d’échapper à l’analyse du bac à sable, pour ensuite la suivre en établissant la persistance et en déchiffrant une charge utile de malware intégrée telle que Cobalt Strike ou BitRAT.

« Une fois déchiffrée, la charge utile intégrée est chargée dans le processus en cours ou injectée dans un WerFault.exe nouvellement créé [Windows Error Reporting] processus », ont noté les chercheurs. Des indicateurs supplémentaires de compromis (IoC) associés à la campagne peuvent être consultés ici.