Une entité turcophone appelée Nitrokod a été attribuée à une campagne active d’extraction de crypto-monnaie qui consiste à se faire passer pour une application de bureau pour Google Translate afin d’infecter plus de 111 000 victimes dans 11 pays depuis 2019.

« Les outils malveillants peuvent être utilisés par n’importe qui », a déclaré Maya Horowitz, vice-présidente de la recherche chez Check Point, dans un communiqué partagé avec The Hacker News. « Ils peuvent être trouvés par une simple recherche sur le Web, téléchargés à partir d’un lien, et l’installation se fait par un simple double-clic. »

La liste des pays ayant fait des victimes comprend le Royaume-Uni, les États-Unis, le Sri Lanka, la Grèce, Israël, l’Allemagne, la Turquie, Chypre, l’Australie, la Mongolie et la Pologne.

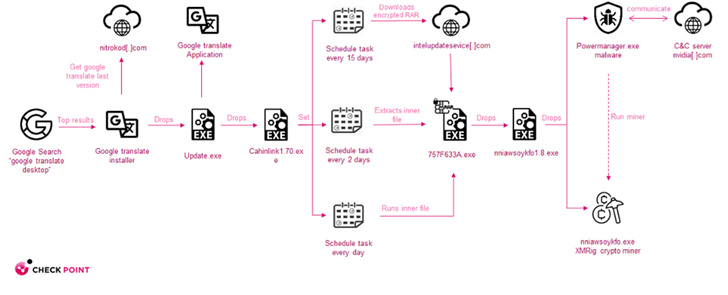

La campagne implique de diffuser des logiciels malveillants via des logiciels gratuits hébergés sur des sites populaires tels que Softpedia et Uptodown. Mais dans une tactique intéressante, le malware reporte son exécution pendant des semaines et sépare son activité malveillante du faux logiciel téléchargé pour éviter d’être détecté.

L’installation du programme infecté est suivie du déploiement d’un exécutable de mise à jour sur le disque qui, à son tour, lance une séquence d’attaque en quatre étapes, chaque compte-gouttes préparant le suivant, jusqu’à ce que le logiciel malveillant réel soit abandonné à la septième étape. .

Lors de l’exécution du logiciel malveillant, une connexion à un serveur de commande et de contrôle (C2) distant est établie pour récupérer un fichier de configuration afin de lancer l’activité d’extraction de pièces.

Un aspect notable de la campagne Nitrokod est que les faux logiciels proposés gratuitement sont destinés à des services qui n’ont pas de version de bureau officielle, tels que Yandex Translate, Microsoft Translate, YouTube Music, MP3 Download Manager et Pc Auto Shutdown.

De plus, le logiciel malveillant est supprimé près d’un mois après l’infection initiale, au moment où la piste médico-légale est supprimée, ce qui rend difficile de décomposer l’attaque et de remonter jusqu’à l’installateur.

« Ce qui m’intéresse le plus, c’est le fait que le logiciel malveillant est si populaire, mais qu’il est passé inaperçu pendant si longtemps », a déclaré Horowitz. « L’attaquant peut facilement choisir de modifier la charge utile finale de l’attaque, en la transformant d’un crypto-mineur en, par exemple, un rançongiciel ou un cheval de Troie bancaire. »