Microsoft a mis en garde jeudi contre une « campagne massive de courrier électronique » qui pousse un malware STRRAT basé sur Java à voler des données confidentielles à des systèmes infectés tout en se déguisant en une infection par un ransomware.

« Ce RAT est tristement célèbre pour son comportement de type rançongiciel consistant à ajouter l’extension de nom de fichier .crimson aux fichiers sans les chiffrer réellement », a déclaré l’équipe Microsoft Security Intelligence. mentionné dans une série de tweets.

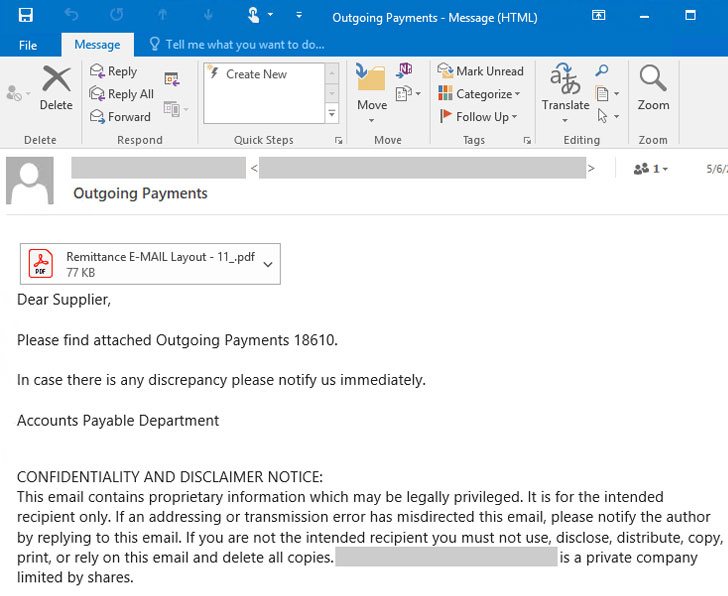

La nouvelle vague d’attaques, que la société a repérée la semaine dernière, commence avec des courriers indésirables envoyés à partir de comptes de messagerie compromis avec « Paiements sortants » dans la ligne d’objet, incitant les destinataires à ouvrir des documents PDF malveillants qui prétendent être des transferts de fonds, mais en réalité, connectez-vous à un domaine non autorisé pour télécharger le malware STRRAT.

Outre l’établissement de connexions à un serveur de commande et de contrôle pendant l’exécution, le logiciel malveillant est livré avec une gamme de fonctionnalités qui lui permettent de collecter les mots de passe du navigateur, de consigner les frappes au clavier et d’exécuter des commandes à distance et des scripts PowerShell.

STRRAT est apparu pour la première fois dans le paysage des menaces en juin 2020, la société allemande de cybersécurité G Data observant le malware Windows (version 1.2) dans des e-mails de phishing contenant des Pot (ou Java Archive) pièces jointes.

« Le RAT se concentre sur le vol des informations d’identification des navigateurs et des clients de messagerie, ainsi que des mots de passe via l’enregistrement au clavier », explique Karsten Hahn, analyste de logiciels malveillants chez G Data détaillé. « Il prend en charge les navigateurs et clients de messagerie suivants: Firefox, Internet Explorer, Chrome, Foxmail, Outlook, Thunderbird. »

Ses capacités de ransomware sont au mieux rudimentaires dans la mesure où l’étape de «cryptage» ne renomme les fichiers qu’en ajoutant l’extension «.crimson». « Si l’extension est supprimée, les fichiers peuvent être ouverts comme d’habitude », a ajouté Kahn.

Microsoft note également que la version 1.5 est plus obscurcie et modulaire que les versions précédentes, ce qui suggère que les attaquants derrière l’opération travaillent activement à improviser leur ensemble d’outils. Mais le fait que le faux comportement de cryptage reste inchangé indique que le groupe peut vouloir gagner rapidement de l’argent avec des utilisateurs sans méfiance au moyen d’extorsion.

Les indicateurs de compromis (IoC) associés à la campagne sont accessibles via GitHub ici.