Microsoft a partagé des détails techniques sur une vulnérabilité de sécurité critique désormais corrigée et activement exploitée affectant le service de transfert de fichiers géré SolarWinds Serv-U qu’il a attribué avec « une grande confiance » à un acteur de menace opérant depuis la Chine.

À la mi-juillet, la société basée au Texas a corrigé une faille d’exécution de code à distance (CVE-2021-35211) qui était enraciné dans la mise en œuvre par Serv-U du protocole Secure Shell (SSH), qui pourrait être utilisé abusivement par des attaquants pour exécuter du code arbitraire sur le système infecté, y compris la possibilité d’installer des programmes malveillants et d’afficher, modifier ou supprimer des données sensibles.

« Le serveur Serv-U SSH est soumis à une vulnérabilité d’exécution de code à distance de pré-authentification qui peut être exploitée facilement et de manière fiable dans la configuration par défaut », a déclaré l’équipe de recherche offensive et d’ingénierie de sécurité de Microsoft dans un communiqué. rédaction détaillée décrivant l’exploit.

« Un attaquant peut exploiter cette vulnérabilité en se connectant au port SSH ouvert et en envoyant une demande de connexion de pré-authentification mal formée. Une fois exploitée avec succès, la vulnérabilité pourrait alors permettre à l’attaquant d’installer ou d’exécuter des programmes, comme dans le cas de l’attaque ciblée nous l’avons signalé précédemment », ont ajouté les chercheurs.

Alors que Microsoft a lié les attaques à DEV-0322, un collectif basé en Chine citant « de la victimologie, des tactiques et des procédures observées », la société a maintenant révélé que la vulnérabilité de pré-authentification à distance provenait de la manière dont le processus Serv-U a géré l’accès. violations sans mettre fin au processus, facilitant ainsi la réalisation de tentatives d’exploitation furtives et fiables.

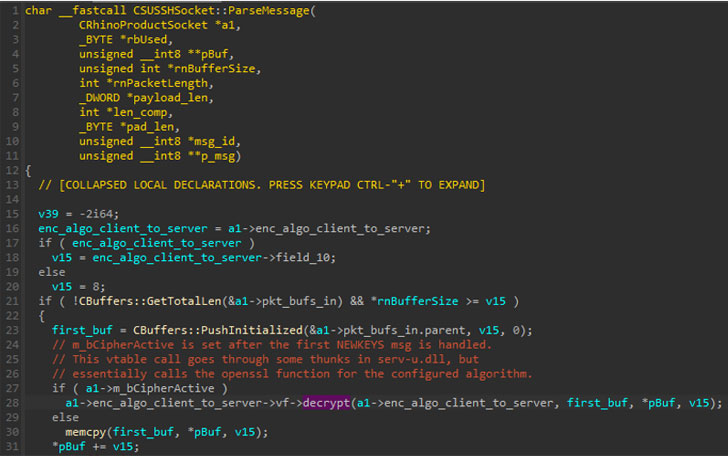

« La vulnérabilité exploitée a été causée par la façon dont Serv-U a initialement créé un contexte OpenSSL AES128-CTR », ont déclaré les chercheurs. « Cela, à son tour, pourrait permettre l’utilisation de données non initialisées comme pointeur de fonction lors du décryptage de messages SSH successifs. »

« Par conséquent, un attaquant pourrait exploiter cette vulnérabilité en se connectant au port SSH ouvert et en envoyant une demande de connexion de pré-authentification mal formée. Nous avons également découvert que les attaquants utilisaient probablement des DLL compilées sans randomisation de l’espace d’adressage (ASLR) chargée par le serveur U pour faciliter l’exploitation », ont ajouté les chercheurs.

ASLR fait référence à un mécanisme de protection qui est utilisé pour augmenter la difficulté d’effectuer une attaque par débordement de tampon en arrangeant de manière aléatoire les positions de l’espace d’adressage où les exécutables système sont chargés en mémoire.

Microsoft, qui a divulgué l’attaque à SolarWinds, a déclaré qu’il recommandait activation de la compatibilité ASLR pour tous les binaires chargés dans le processus Serv-U. « ASLR est une atténuation de sécurité critique pour les services qui sont exposés à des entrées distantes non fiables, et nécessite que tous les binaires du processus soient compatibles afin d’être efficace pour empêcher les attaquants d’utiliser des adresses codées en dur dans leurs exploits, comme cela était possible dans Serv-U « , ont déclaré les chercheurs.

Au contraire, les révélations mettent en évidence la variété de techniques et d’outils utilisés par les acteurs de la menace pour violer les réseaux d’entreprise, y compris le ferroutage sur des logiciels légitimes.

En décembre 2020, Microsoft a révélé qu’un groupe d’espionnage distinct avait peut-être profité du logiciel Orion du fournisseur d’infrastructure informatique pour supprimer une porte dérobée persistante appelée Supernova sur les systèmes infectés. La société de cybersécurité Secureworks a relié les intrusions à un acteur de menace lié à la Chine appelé Spiral.