Les opérateurs derrière le cheval de Troie bancaire Mekotio ont refait surface avec un changement dans son flux d’infection afin de rester sous le radar et d’échapper aux logiciels de sécurité, tout en organisant près de 100 attaques au cours des trois derniers mois.

« L’une des principales caractéristiques […] est l’attaque modulaire qui donne aux attaquants la possibilité de ne modifier qu’une petite partie de l’ensemble afin d’éviter la détection », ont déclaré des chercheurs de Check Point Research dans un rapport partagé avec The Hacker News. La dernière vague d’attaques serait principalement cibler les victimes situées au Brésil, au Chili, au Mexique, au Pérou et en Espagne.

Cette évolution intervient après que les forces de l’ordre espagnoles ont arrêté en juillet 2021 16 personnes appartenant à un réseau criminel en lien avec l’exploitation de Mekotio et d’un autre logiciel malveillant bancaire appelé Grandoreiro dans le cadre d’une campagne d’ingénierie sociale ciblant les institutions financières en Europe.

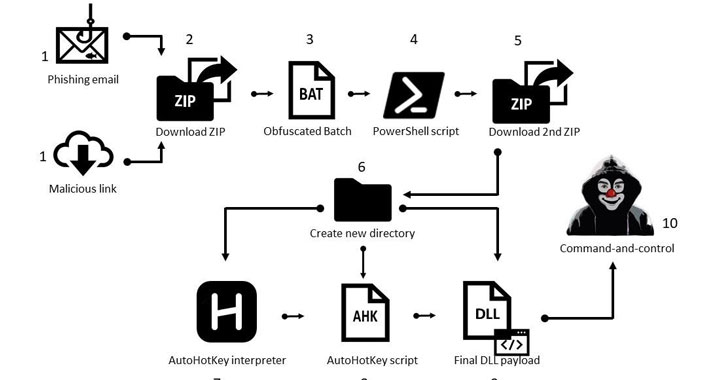

La version évoluée de la souche de malware Mekotio est conçue pour compromettre les systèmes Windows avec une chaîne d’attaque qui commence par des e-mails de phishing se faisant passer pour des reçus fiscaux en attente et contenant un lien vers un fichier ZIP ou un fichier ZIP en pièce jointe. Cliquer sur ouvrir l’archive ZIP déclenche l’exécution d’un script batch qui, à son tour, exécute un script PowerShell pour télécharger un fichier ZIP de deuxième étape.

Ce fichier ZIP secondaire contient trois fichiers différents : un interpréteur AutoHotkey (AHK), un script AHK et la charge utile Mekotio DLL. Le script PowerShell susmentionné appelle ensuite l’interpréteur AHK pour exécuter le script AHK, qui exécute la charge utile DLL pour voler les mots de passe des portails bancaires en ligne et exfiltrer les résultats vers un serveur distant.

Les modules malveillants se caractérisent par l’utilisation de techniques d’obscurcissement simples, telles que chiffrements de substitution, ce qui donne au malware des capacités de furtivité améliorées et lui permet de ne pas être détecté par la plupart des solutions antivirus.

« Il y a un danger très réel que le banquier Mekotio vole des noms d’utilisateur et des mots de passe, afin d’entrer dans les institutions financières », a déclaré Kobi Eisenkraft de Check Point. « Par conséquent, les arrestations ont arrêté l’activité des gangs espagnols, mais pas les principaux groupes de cybercriminalité derrière Mekotio. »

Il est fortement recommandé aux utilisateurs d’Amérique latine d’utiliser l’authentification à deux facteurs pour protéger leurs comptes contre les attaques de prise de contrôle, et de faire attention aux domaines similaires, aux fautes d’orthographe dans les e-mails ou les sites Web et les e-mails provenant d’expéditeurs inconnus.