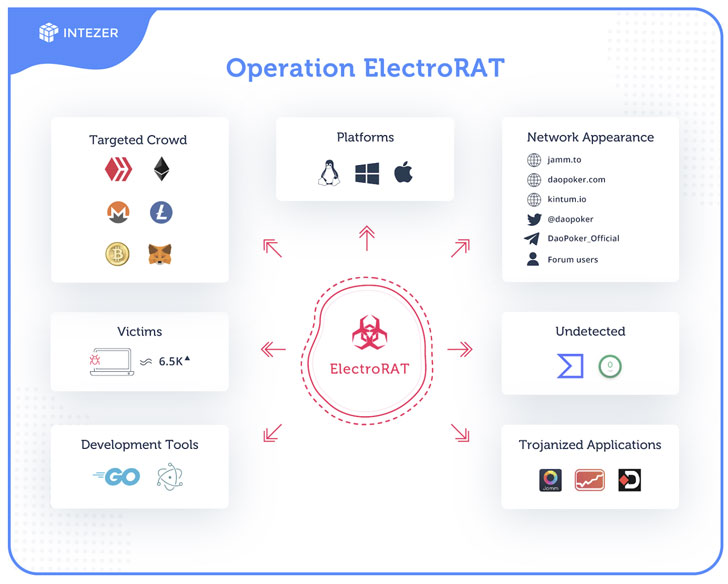

Les chercheurs en cybersécurité ont révélé aujourd’hui une arnaque de grande envergure ciblant les utilisateurs de crypto-monnaie qui a commencé dès janvier de l’année dernière pour distribuer des applications trojanized afin d’installer un outil d’accès à distance jusqu’alors non détecté sur les systèmes cibles.

Appelé ElectroRAT par Intezer, le RAT est écrit à partir de zéro dans Golang et conçu pour cibler plusieurs systèmes d’exploitation tels que Windows, Linux et macOS.

Les applications sont développées à l’aide du cadre d’application de bureau multiplateforme open source Electron.

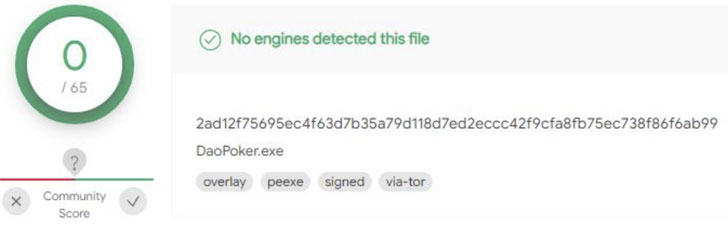

« ElectroRAT est le dernier exemple d’attaquants utilisant Golang pour développer des logiciels malveillants multi-plateformes et échapper à la plupart des moteurs antivirus », les chercheurs ont dit.

« Il est courant de voir divers voleurs d’informations essayer de collecter des clés privées pour accéder aux portefeuilles des victimes. Cependant, il est rare de voir des outils créés à partir de zéro et ciblant plusieurs systèmes d’exploitation à ces fins. »

La campagne, détectée pour la première fois en décembre, aurait fait plus de 6500 victimes sur la base du nombre de visiteurs uniques sur les pages de Pastebin utilisées pour localiser les serveurs de commande et de contrôle (C2).

L ‘ »opération ElectroRAT » a impliqué les attaquants créant trois applications différentes – chacune avec une version Windows, Linux, Mac – dont deux se présentent comme des applications de gestion du commerce de crypto-monnaie sous le nom de « Jamm » et « eTrade », tandis qu’une troisième application s’appelle » DaoPoker « se fait passer pour une plateforme de poker crypto-monnaie.

Non seulement les applications malveillantes hébergées sur des sites Web sont spécialement conçues pour cette campagne, mais les services sont également annoncés sur Twitter, Telegram et des forums légitimes liés à la crypto-monnaie et à la blockchain tels que « bitcointalk » et « SteemCoinPan » dans le but d’attirer des utilisateurs peu méfiants. dans le téléchargement des applications contaminées.

Une fois installée, l’application ouvre une interface utilisateur inoffensive alors qu’en réalité, l’ElectroRAT s’exécute caché en arrière-plan en tant que «mdworker», qui est livré avec des capacités intrusives pour capturer des frappes, prendre des captures d’écran, télécharger des fichiers à partir du disque, télécharger des fichiers arbitraires, et exécuter des commandes malveillantes reçues du serveur C2 sur la machine de la victime.

Fait intéressant, une analyse des pages Pastebin – qui ont été publiées par un utilisateur nommé « Execmac » dès le 8 janvier 2020 – et celles publiées par le même utilisateur avant la campagne ont révélé des serveurs C2 utilisés en conjonction avec des logiciels malveillants Windows comme Amadey et KPOT, suggérant que les attaquants sont passés de l’utilisation de chevaux de Troie bien connus à un nouveau RAT capable de cibler plusieurs systèmes d’exploitation.

« Un autre facteur de motivation est qu’il s’agit d’un malware Golang inconnu, qui a permis à la campagne de passer sous le radar pendant un an en évitant toutes les détections d’antivirus », ont déclaré les chercheurs.

Les utilisateurs qui ont été victimes de cette campagne sont invités à arrêter le processus, à supprimer tous les fichiers liés au malware, à déplacer les fonds vers un nouveau portefeuille et à modifier leurs mots de passe.