Cisco a déployé mercredi des correctifs pour résoudre huit vulnérabilités de sécuritédont trois pourraient être transformés en armes par un attaquant non authentifié pour obtenir l’exécution de code à distance (RCE) ou provoquer une condition de déni de service (DoS) sur les appareils concernés.

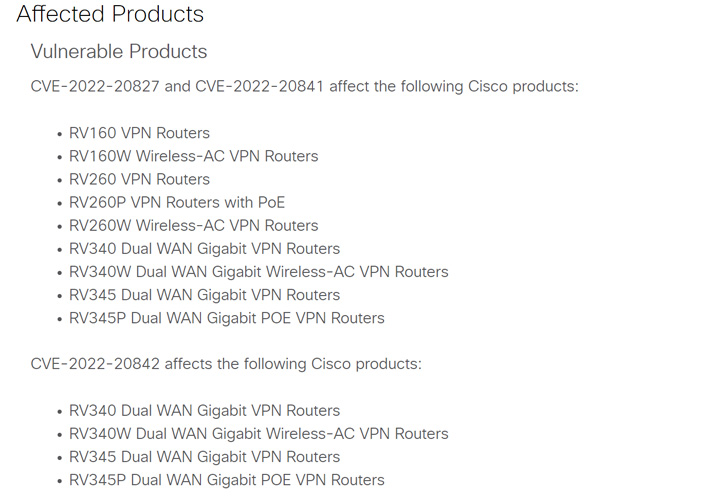

Les failles les plus critiques affectent les routeurs Cisco Small Business RV160, RV260, RV340 et RV345. Suivie comme CVE-2022-20842 (score CVSS : 9,8), la faiblesse provient d’une validation insuffisante des entrées fournies par l’utilisateur à l’interface de gestion Web des appliances.

« Un attaquant pourrait exploiter cette vulnérabilité en envoyant une entrée HTTP spécialement conçue à un appareil affecté », a déclaré Cisco. a dit dans un avis. « Un exploit réussi pourrait permettre à l’attaquant d’exécuter du code arbitraire en tant qu’utilisateur root sur le système d’exploitation sous-jacent ou de provoquer le rechargement de l’appareil, entraînant une condition DoS. »

Une deuxième lacune concerne une vulnérabilité d’injection de commande résidant dans la fonctionnalité de mise à jour de la base de données du filtre Web des routeurs (CVE-2022-20827, score CVSS : 9.0), qui pourrait être exploitée par un adversaire pour injecter et exécuter des commandes arbitraires sur le système d’exploitation sous-jacent. avec les privilèges root.

La troisième faille liée au routeur à résoudre (CVE-2022-20841, score CVSS : 8.0) est également un bogue d’injection de commande dans le Ouvrir Plug and Play (PnP) qui pourrait être abusé en envoyant une entrée malveillante pour obtenir l’exécution de code sur l’hôte Linux ciblé.

« Pour exploiter cette vulnérabilité, un attaquant doit exploiter une position d’homme du milieu ou avoir un pied établi sur un périphérique réseau spécifique connecté au routeur affecté », a noté le fabricant d’équipements de réseau.

Cisco a également corrigé cinq failles de sécurité moyennes affectant Webex Meetings, Identity Services Engine, Unified Communications Manager et BroadWorks Application Delivery Platform.

La société n’a proposé aucune solution de contournement pour résoudre les problèmes, ajoutant qu’il n’y a aucune preuve que ces vulnérabilités soient exploitées à l’état sauvage. Cela dit, il est recommandé aux clients d’agir rapidement pour appliquer les mises à jour.