Selon une nouvelle étude de Checkmarx, les acteurs de la menace capitalisent sur un défi populaire de TikTok pour inciter les utilisateurs à télécharger des logiciels malveillants voleurs d’informations.

La tendance, appelée Défi invisibleconsiste à appliquer un filtre appelé Corps invisible qui ne laisse derrière lui qu’une silhouette du corps de la personne.

Mais le fait que les individus filmant de telles vidéos puissent être déshabillés a conduit à un stratagème néfaste dans lequel les attaquants publient des vidéos TikTok avec des liens vers des logiciels malveillants appelés « unfilter » qui prétendent supprimer les filtres appliqués.

« Instructions pour que le logiciel ‘unfilter’ déploie des logiciels malveillants voleurs WASP se cachant dans des packages Python malveillants », a déclaré Guy Nachshon, chercheur chez Checkmarx. a dit dans une analyse du lundi.

Le voleur WASP (alias W4SP Stealer) est un logiciel malveillant conçu pour voler les mots de passe des utilisateurs, les comptes Discord, les portefeuilles de crypto-monnaie et d’autres informations sensibles.

On estime que les vidéos TikTok publiées par les attaquants, @learncyber et @kodibtc, le 11 novembre 2022, ont atteint plus d’un million de vues. Les comptes ont été suspendus.

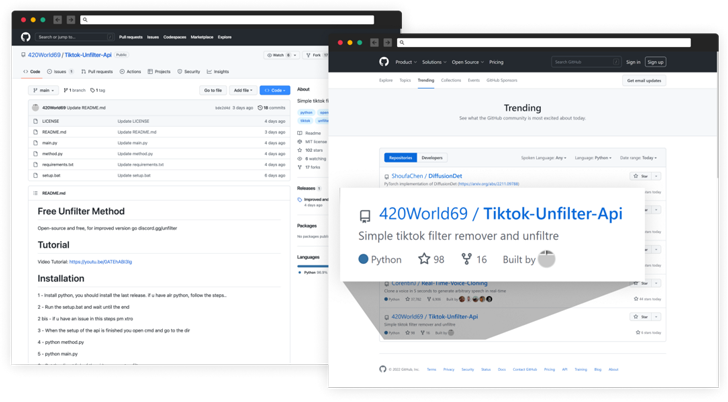

La vidéo comprend également un lien d’invitation vers un serveur Discord géré par l’adversaire, qui comptait près de 32 000 membres avant qu’il ne soit signalé et supprimé. Les victimes qui rejoignent le serveur Discord reçoivent ensuite un lien vers un référentiel GitHub qui héberge le malware.

L’attaquant a depuis renommé le projet en « Nitro-generator » mais pas avant qu’il n’atterrisse sur GitHub. Liste des référentiels tendance pour le 27 novembre 2022, en exhortant les nouveaux membres sur Discord à mettre en vedette le projet.

En plus de changer le nom du référentiel, l’auteur de la menace a supprimé les anciens fichiers du projet et en a téléchargé de nouveaux, dont l’un a même décrit le code Python comme « C’est (sic) open source, ce n’est pas un **VIRUS**. »

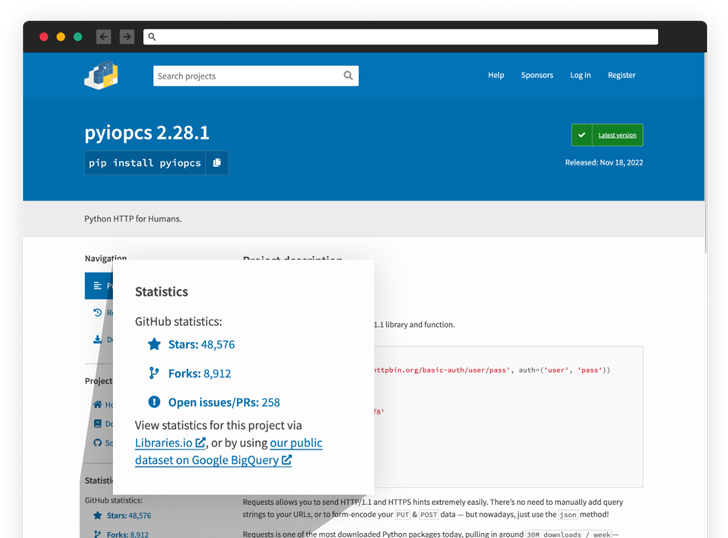

Le code du voleur aurait été intégré dans divers packages Python tels que « tiktok-filter-api », « pyshftuler », « pyiopcs » et « pydesings », les opérateurs publiant rapidement de nouveaux remplacements dans le Python Package Index (PyPI ) sous différents noms lors de sa suppression.

« Le niveau de manipulation utilisé par les attaquants de la chaîne d’approvisionnement logicielle augmente à mesure que les attaquants deviennent de plus en plus intelligents », a noté Nachshon. « Ces attaques démontrent une fois de plus que les cyber-attaquants ont commencé à concentrer leur attention sur l’écosystème des packages open source. »