Un adversaire connu pour cibler le secteur de la fintech au moins depuis 2018 a changé ses tactiques pour inclure un nouveau cheval de Troie d’accès à distance (RAT) basé sur Python qui peut voler des mots de passe, des documents, des cookies de navigateur, des informations d’identification de courrier électronique et d’autres informations sensibles.

Dans une analyse publiée hier par des chercheurs de Cybereason, le groupe Evilnum a non seulement peaufiné sa chaîne d’infection, mais a également déployé un Python RAT appelé «PyVil RAT», qui possède des capacités pour collecter des informations, prendre des captures d’écran, capturer des données de frappe, ouvrir un shell SSH et déployer de nouveaux outils.

«Depuis les premiers rapports en 2018 jusqu’à aujourd’hui, les TTP du groupe ont évolué avec différents outils tandis que le groupe a continué à se concentrer sur les cibles de la fintech», explique la cybersécurité entreprise a dit.

«Ces variations incluent un changement dans la chaîne d’infection et de persistance, une nouvelle infrastructure qui s’étend au fil du temps et l’utilisation d’un nouveau cheval de Troie d’accès à distance (RAT) à script Python» pour espionner ses cibles infectées.

Au cours des deux dernières années, Evilnum a été lié à plusieurs campagnes de logiciels malveillants contre des entreprises du Royaume-Uni et de l’UE impliquant des portes dérobées écrites en JavaScript et C # ainsi que par le biais d’outils achetés auprès du fournisseur de logiciels malveillants en tant que service Poulets dorés.

En juillet, le groupe APT a été découvert ciblant des entreprises avec des e-mails de spear-phishing contenant un lien vers un fichier ZIP hébergé sur Google Drive pour voler des licences logicielles, des informations de carte de crédit client, des investissements et des documents commerciaux.

Alors que le modus operandi pour prendre pied dans le système compromis reste le même, la procédure d’infection a connu un changement majeur.

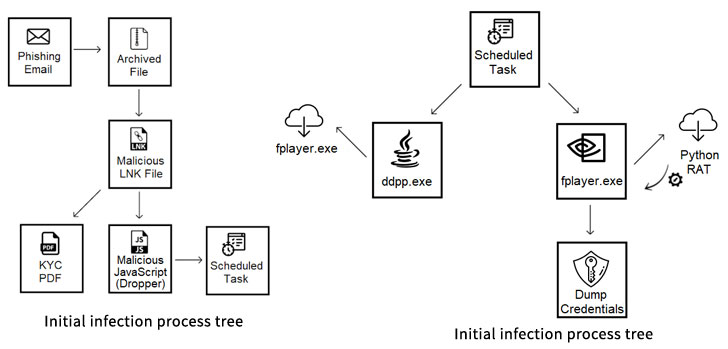

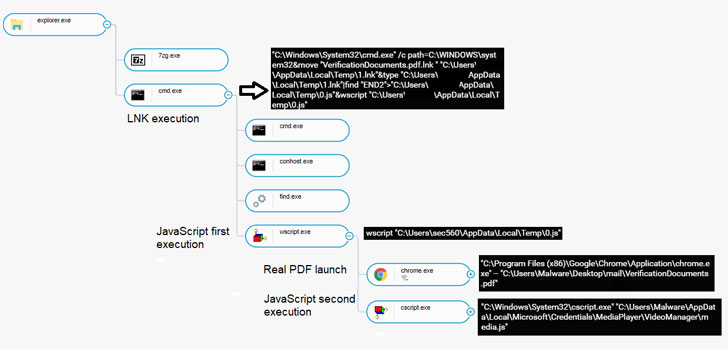

En plus d’utiliser des e-mails de spear-phishing avec une fausse connaissance de votre client (KYC) pour inciter les employés du secteur financier à déclencher le malware, les attaques sont passées de l’utilisation de chevaux de Troie JavaScript avec des capacités de porte dérobée à un dropper JavaScript simple qui fournit des charges utiles malveillantes cachées dans des versions modifiées d’exécutables légitimes dans le but de détection de fuite.

« Ce JavaScript est la première étape de cette nouvelle chaîne d’infection, culminant avec la livraison de la charge utile, un RAT écrit en Python compilé avec py2exe que les chercheurs de Nocturnus ont surnommé PyVil RAT », ont déclaré les chercheurs.

La procédure de livraison multi-processus (« ddpp.exe »), lors de l’exécution, décompresse le shellcode pour établir la communication avec un serveur contrôlé par un attaquant et recevoir un deuxième exécutable chiffré (« fplayer.exe ») qui fonctionne comme le téléchargeur de l’étape suivante à récupérer le Python RAT.

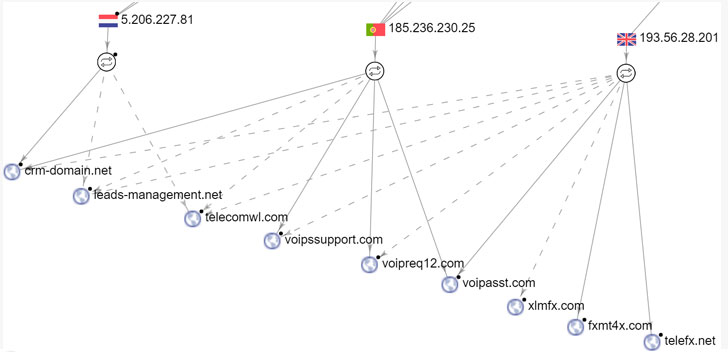

« Dans les campagnes précédentes du groupe, les outils d’Evilnum évitaient d’utiliser des domaines dans les communications avec le C2, en utilisant uniquement des adresses IP », ont noté les chercheurs. « Alors que l’adresse IP C2 change toutes les quelques semaines, la liste des domaines associés à cette adresse IP ne cesse de s’allonger. »

Bien que les origines exactes d’Evilnum ne soient toujours pas claires, il est évident que leur improvisation constante des TTP les a aidés à rester sous le radar.

Alors que les techniques de l’APT continuent d’évoluer, il est essentiel que les entreprises restent vigilantes et que les employés surveillent leurs e-mails pour détecter les tentatives de phishing et fassent preuve de prudence lorsqu’il s’agit d’ouvrir des e-mails et des pièces jointes provenant d’expéditeurs inconnus.