Des acteurs malveillants ont été observés abusant de logiciels de simulation d’adversaires légitimes dans leurs attaques dans le but de rester sous le radar et d’échapper à la détection.

Palo Alto Réseaux Unité 42 a dit un échantillon de logiciel malveillant téléchargé dans la base de données VirusTotal le 19 mai 2022, contenait une charge utile associée à Brute Ratel C4, une boîte à outils sophistiquée relativement nouvelle « conçue pour éviter la détection par les capacités de détection et de réponse des terminaux (EDR) et antivirus (AV) ».

Rédigé par un chercheur indien en sécurité nommé Chetan NayakBrute Ratel (BRc4) est analogue à Cobalt Strike et est décrit en tant que « centre de commandement et de contrôle personnalisé pour la simulation de l’équipe rouge et de l’adversaire ».

Le logiciel commercial a été publié pour la première fois fin 2020 et a depuis acquis plus de 480 licences auprès de 350 clients. Chaque licence est offerte à 2 500 $ par utilisateur pendant un an, après quoi elle peut être renouvelée pour la même durée au prix de 2 250 $.

BRc4 est équipé d’une grande variété de fonctionnalités, telles que l’injection de processus, l’automatisation des TTP adverses, la capture d’écrans, le téléchargement de fichiers, la prise en charge de plusieurs canaux de commande et de contrôle et la possibilité de dissimuler les artefacts de mémoire aux moteurs anti-malware. , entre autres.

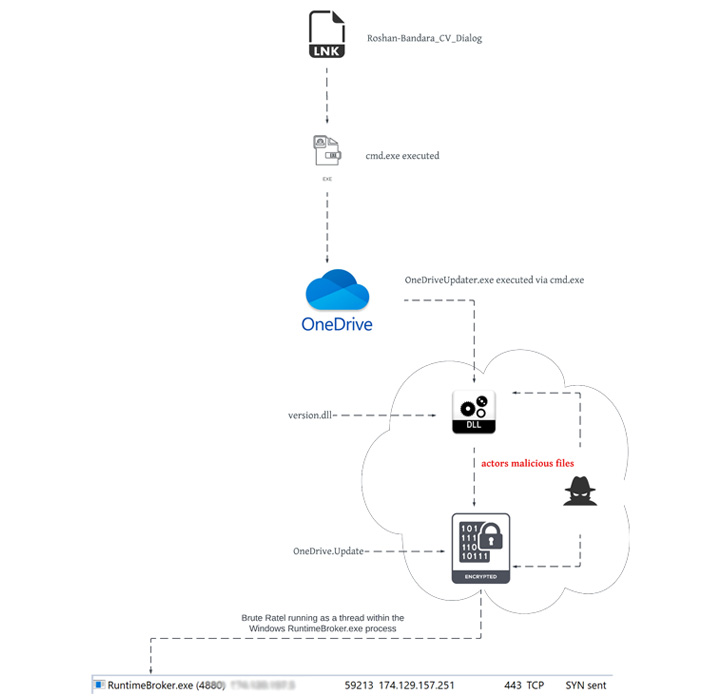

L’artefact, qui a été téléchargé depuis le Sri Lanka, se fait passer pour le curriculum vitae d’une personne nommée Roshan Bandara (« Roshan_CV.iso »), mais en réalité, il s’agit d’un fichier image de disque optique qui, lorsqu’il est double-cliqué, le monte comme un lecteur Windows. contenant un document Word apparemment inoffensif qui, lors du lancement, installe BRc4 sur la machine de l’utilisateur et établit des communications avec un serveur distant.

La livraison de fichiers ISO empaquetés est généralement envoyée via des campagnes d’e-mails de harponnage, bien qu’il ne soit pas clair si la même méthode a été utilisée pour livrer la charge utile à l’environnement cible.

« La composition du fichier ISO, Roshan_CV.ISO, ressemble étroitement à celle d’autres artisanats APT d’États-nations », ont déclaré les chercheurs de l’unité 42 Mike Harbison et Peter Renals, appelant à des similitudes avec celle d’un fichier ISO emballé précédemment attribué à la nation russe. l’acteur d’État APT29 (alias Cozy Bear, The Dukes ou Iron Hemlock).

APT29 est devenu célèbre l’année dernière après que le groupe parrainé par l’État a été accusé d’avoir orchestré l’attaque à grande échelle de la chaîne d’approvisionnement SolarWinds.

La société de cybersécurité a noté qu’elle avait également repéré un deuxième échantillon qui a été téléchargé sur VirusTotal depuis l’Ukraine un jour plus tard et qui présentait des chevauchements de code avec celui d’un module responsable du chargement de BRc4 en mémoire. L’enquête a depuis mis au jour sept autres échantillons de BRc4 datant de février 2021.

En examinant le serveur C2 qui a été utilisé comme canal secret, un certain nombre de victimes potentielles ont été identifiées. Cela comprend une organisation argentine, un fournisseur de télévision IP fournissant du contenu nord et sud-américain et un important fabricant de textile au Mexique.

« L’émergence d’une nouvelle capacité de test d’intrusion et d’émulation d’adversaires est importante », ont déclaré les chercheurs. « Encore plus alarmante est l’efficacité du BRc4 à vaincre les capacités défensives modernes de détection EDR et AV. »

Peu de temps après que les conclusions soient devenues publiques, Nayak tweeté que « des mesures appropriées ont été prises contre les licences trouvées qui ont été vendues sur le marché noir », ajoutant que BRc4 v1.1 « changera tous les aspects d’IoC trouvés dans les versions précédentes ».