Les acteurs de la menace connus pour garder un profil bas le font en arrêtant leurs opérations pendant des périodes prolongées entre les deux pour éviter d’attirer l’attention et en affinant constamment leurs outils pour voler sous le radar de nombreuses technologies de détection.

Un de ces groupes est FIN8, un acteur de la menace motivé financièrement qui est de retour en action après une interruption d’un an et demi avec une version puissante d’une porte dérobée avec des capacités améliorées, notamment la capture d’écran, le tunneling de proxy, le vol d’informations d’identification et exécution sans fichier.

Documenté pour la première fois en 2016 par FireEye, FIN8 est connu pour ses attaques contre les industries de la vente au détail, de l’hôtellerie et du divertissement tout en utilisant un large éventail de techniques telles que le spear-phishing et des outils malveillants tels que PUNCHTRACK et BADHATCH pour voler les données des cartes de paiement des systèmes de point de vente (POS).

« Le groupe FIN8 est connu pour prendre de longues pauses pour s’améliorer TTP et augmenter leur taux de réussite « , les chercheurs de Bitdefender mentionné dans un rapport publié aujourd’hui. « Le malware BADHATCH est une porte dérobée mature et très avancée qui utilise plusieurs techniques d’évasion et de défense. La nouvelle porte dérobée tente également d’échapper à la surveillance de la sécurité en utilisant le cryptage TLS pour dissimuler les commandes Powershell. »

BADHATCH, depuis sa découverte en 2019, a été déployé comme un implant capable d’exécuter des commandes fournies par un attaquant récupérées à partir d’un serveur distant, en plus d’injecter des DLL malveillantes dans un processus en cours, de collecter des informations système et d’exfiltrer des données sur le serveur.

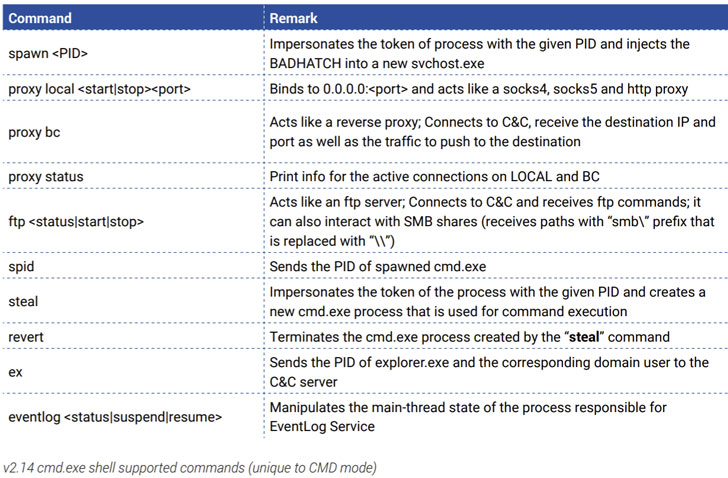

Notant qu’au moins trois variantes différentes de la porte dérobée (v2.12 à 2.14) ont été repérées depuis avril 2020, les chercheurs ont déclaré que la dernière version de BADHATCH abuse d’un service légitime appelé sslp.io pour contrecarrer la détection pendant le processus de déploiement, en l’utilisant pour télécharger un script PowerShell, qui à son tour exécute le shellcode contenant la DLL BADHATCH.

Le script PowerShell, en plus d’assumer la responsabilité de la persistance, prend également en charge l’élévation des privilèges pour garantir que toutes les commandes post-exécution du script sont exécutées en tant qu’utilisateur SYSTEM.

En outre, une deuxième technique d’évasion adoptée par FIN8 consiste à faire passer les communications avec le serveur de commande et de contrôle (C2) qui se font passer pour des requêtes HTTP légitimes.

Selon Bitdefender, la nouvelle vague d’attaques aurait eu lieu au cours de l’année écoulée et dirigée contre les industries de l’assurance, de la vente au détail, de la technologie et de la chimie aux États-Unis, au Canada, en Afrique du Sud, à Porto Rico, au Panama et en Italie.

«Comme la plupart des acteurs de la cybercriminalité persistants et qualifiés, les opérateurs FIN8 affinent constamment leurs outils et tactiques pour éviter la détection», ont conclu les chercheurs, exhortant les entreprises à «séparer le réseau de point de vente de ceux utilisés par les employés ou les invités» et à filtrer les e-mails. contenant des pièces jointes malveillantes ou suspectes.