La critique récemment révélée Spring4Shell la vulnérabilité est activement exploitée par les acteurs de la menace pour exécuter le Mirai malware botnetnotamment dans la région de Singapour depuis début avril 2022.

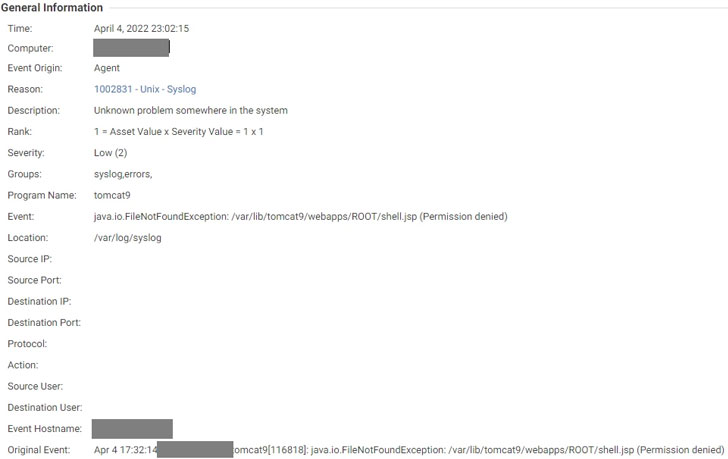

« L’exploitation permet aux acteurs de la menace de télécharger l’échantillon Mirai dans le dossier ‘/ tmp’ et de les exécuter après le changement d’autorisation en utilisant ‘chmod,' » Chercheurs de Trend Micro Deep Patel, Nitesh Surana, Ashish Verma mentionné dans un rapport publié vendredi.

Suivie comme CVE-2022-22965 (score CVSS : 9,8), la vulnérabilité pourrait permettre à des acteurs malveillants d’exécuter du code à distance dans des applications Spring Core dans des circonstances autres que celles par défaut, accordant aux attaquants un contrôle total sur les appareils compromis.

Le développement intervient alors que l’Agence américaine de cybersécurité et de sécurité des infrastructures (CISA) a ajouté plus tôt cette semaine la vulnérabilité Spring4Shell à son catalogue de vulnérabilités exploitées connues sur la base de « preuves d’exploitation active ».

C’est loin d’être la première fois que les opérateurs de botnets ont rapidement décidé d’ajouter des failles nouvellement rendues publiques à leur ensemble d’outils d’exploitation. En décembre 2021, plusieurs botnets dont Mirai et Kinsing ont été découvert tirer parti de la vulnérabilité Log4Shell pour violer les serveurs sensibles sur Internet.

Miraisignifiant « futur » en japonais, est le nom donné à un Logiciel malveillant Linux qui a continué à cibler les appareils domestiques intelligents en réseau tels que les caméras IP et les routeurs et à les relier ensemble dans un réseau d’appareils infectés connu sous le nom de botnet.

Le botnet IoT, utilisant le troupeau de matériel piraté, peut ensuite être utilisé pour commettre d’autres attaques, y compris des attaques de phishing à grande échelle, l’extraction de crypto-monnaie, la fraude au clic et les attaques par déni de service distribué (DDoS).

Pour ne rien arranger, la fuite du code source de Mirai en octobre 2016 a donné naissance à de nombreuses variantes comme Okiru, Satori, Masuta et moissonneusece qui en fait une menace en constante mutation.

Plus tôt en janvier, la société de cybersécurité CrowdStrike a noté que les logiciels malveillants frappant les systèmes Linux ont augmenté de 35 % en 2021 par rapport à 2020, les familles de logiciels malveillants XOR DDoS, Mirai et Mozi représentant plus de 22 % des menaces ciblées sur Linux observées au cours de l’année.

« L’objectif principal de ces familles de logiciels malveillants est de compromettre les appareils vulnérables connectés à Internet, de les rassembler dans des botnets et de les utiliser pour effectuer des attaques par déni de service distribué (DDoS) », ont déclaré les chercheurs. mentionné.