Un groupe de cybercriminalité connu sous le nom de Vice-société a été lié à plusieurs souches de rançongiciels dans ses campagnes malveillantes destinées aux secteurs de l’éducation, du gouvernement et de la vente au détail.

L’équipe Microsoft Security Threat Intelligence, qui suit le cluster de menaces sous le nom de DEV-0832, a déclaré que le groupe évite de déployer des rançongiciels dans certains cas et pratique plutôt probablement l’extorsion en utilisant des données volées exfiltrées.

« Déplacer les charges utiles des ransomwares au fil du temps à partir de BlackCat, Casier quantiqueet Zeppelinla dernière charge utile de DEV-0832 est une variante de Zeppelin qui inclut des extensions de fichiers spécifiques à Vice Society, telles que .v-s0ciety, .v-society et, plus récemment, .locked », la division de cybersécurité du géant de la technologie a dit.

Vice Society, active depuis juin 2021, a été régulièrement observée en train de crypter et d’exfiltrer les données des victimes, et de menacer les entreprises d’exposer des informations siphonnées pour les forcer à payer une rançon.

« Contrairement à d’autres groupes de double extorsion RaaS (Ransomware-as-a-Service), Vice Society se concentre sur l’accès au système de la victime pour déployer des binaires de ransomware vendus sur les forums du Dark Web », déclare la société de cybersécurité SEKOIA. a dit dans une analyse du groupe en juillet 2022.

L’acteur de la menace financièrement motivé est connu pour s’appuyer sur des exploits pour les vulnérabilités divulguées publiquement dans les applications Internet pour l’accès initial, tout en utilisant également des scripts PowerShell, des outils légitimes réaffectés et des portes dérobées de base telles que SystemBC avant de déployer le ransomware.

Des acteurs de la Vice Society ont également été aperçus en train d’utiliser Cobalt Strike pour le mouvement latéral, en plus de créer des tâches planifiées pour la persistance et d’abuser des vulnérabilités dans Windows Print Spooler (alias PrintNightmare) et Common Log File System (CVE-2022-24521) pour élever les privilèges.

« Les acteurs de la Vice Society tentent d’échapper à la détection en faisant passer leurs logiciels malveillants et leurs outils pour des fichiers légitimes, en utilisant l’injection de processus, et utilisent probablement des techniques d’évasion pour vaincre l’analyse dynamique automatisée », a déclaré l’Agence américaine de cybersécurité et de sécurité des infrastructures (CISA). a dit le mois dernier.

Lors d’un incident de juillet 2022 révélé par Microsoft, l’acteur de la menace aurait tenté de déployer initialement des exécutables QuantumLocker, pour ensuite le suivre avec des binaires présumés de ransomware Zeppelin cinq heures plus tard.

« Un tel incident pourrait suggérer que DEV-0832 maintient plusieurs charges utiles et commutateurs de ransomware en fonction des défenses cibles ou, alternativement, que des opérateurs dispersés travaillant sous l’égide de DEV-0832 pourraient maintenir leurs propres charges utiles de ransomware préférées pour la distribution », a noté Redmond.

Parmi les autres outils utilisés par DEV-0832 se trouve une porte dérobée basée sur Go appelée PortStarter qui offre la possibilité de modifier les paramètres du pare-feu et d’ouvrir des ports pour établir des connexions avec des serveurs de commande et de contrôle (C2) préconfigurés.

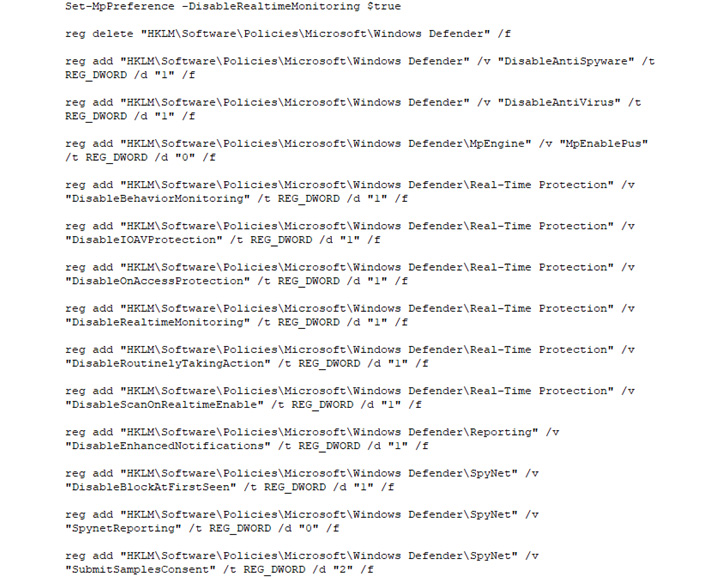

Vice Society, en plus de tirer parti des binaires vivant hors de la terre (LOLBins) pour exécuter du code malveillant, a également tenté de désactiver Microsoft Defender Antivirus à l’aide de commandes de registre.

L’exfiltration de données est finalement réalisée en lançant un script PowerShell qui transmet un large éventail d’informations sensibles, allant des documents financiers aux données médicales, à une adresse IP codée en dur appartenant à l’attaquant.

Redmond a en outre souligné que le groupe de cybercriminalité se concentre sur les organisations avec des contrôles de sécurité plus faibles et une probabilité plus élevée de paiement d’une rançon, soulignant la nécessité de appliquer les garanties nécessaires pour empêcher de telles attaques.

« Le passage d’une offre de ransomware en tant que service (RaaS) (BlackCat) à une offre de malware achetée en propriété exclusive (Zeppelin) et une variante personnalisée de la Vice Society indique que DEV-0832 a des liens actifs dans l’économie cybercriminelle et a testé la charge utile des ransomwares d’efficacité ou d’opportunités d’extorsion post-ransomware », a déclaré Microsoft.