Un groupe de cyberespionnage récemment découvert surnommé Travail a été trouvé cachant des logiciels malveillants dans des fichiers image apparemment inoffensifs, corroborant un maillon crucial dans la chaîne d’infection de l’acteur de la menace.

La société tchèque de cybersécurité Avast a déclaré que le but des fichiers PNG est de dissimuler une charge utile utilisée pour faciliter le vol d’informations.

« Ce qui est remarquable, c’est la collecte de données à partir des machines des victimes utilisant le référentiel DropBox, ainsi que des attaquants utilisant l’API DropBox pour la communication avec l’étape finale », a déclaré la société. a dit.

Le développement intervient un peu plus de deux mois après qu’ESET a divulgué les détails des attaques menées par Worok contre des entreprises de premier plan et des gouvernements locaux situés en Asie et en Afrique. On pense que Worok partage des chevauchements tactiques avec un acteur menaçant chinois suivi sous le nom de TA428.

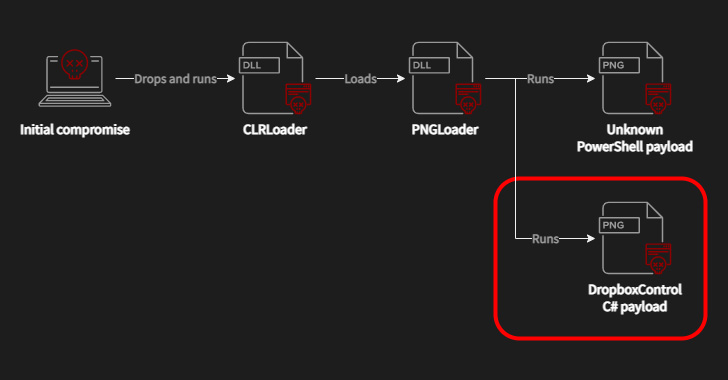

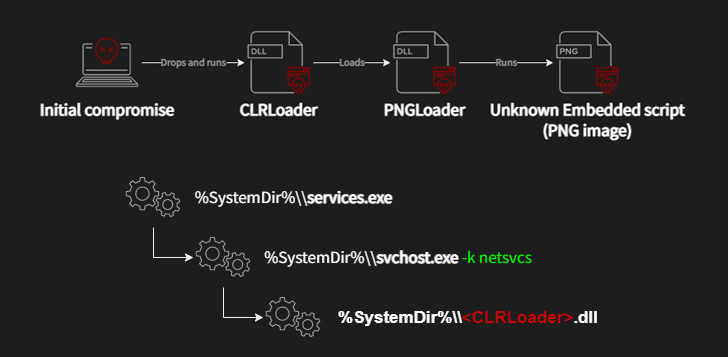

La société slovaque de cybersécurité a également documenté la séquence de compromis de Worok, qui utilise un chargeur basé sur C++ appelé CLRLoad pour ouvrir la voie à un script PowerShell inconnu intégré dans des images PNG, une technique connue sous le nom de stéganographie.

Cela dit, le vecteur d’attaque initial reste encore inconnu, bien que certaines intrusions aient entraîné l’utilisation de vulnérabilités ProxyShell dans Microsoft Exchange Server pour déployer le malware.

Les conclusions d’Avast montrent que le collectif contradictoire utilise Chargement latéral de DLL lors de l’obtention de l’accès initial pour exécuter le logiciel malveillant CLRLoad, mais pas avant d’effectuer un mouvement latéral dans l’environnement infecté.

PNGLoad, qui est lancé par CLRLoad (ou une autre première étape appelée PowHeartBeat), se déclinerait en deux variantes, chacune responsable du décodage du code malveillant dans l’image pour lancer soit un script PowerShell, soit une charge utile basée sur .NET C#. .

Le script PowerShell est resté insaisissable, bien qu’Avast ait noté qu’il était capable de signaler quelques fichiers PNG appartenant à la deuxième catégorie qui dispensaient un malware C# intégré de manière stéganographique.

« A première vue, les images PNG semblent innocentes, comme un nuage pelucheux », a déclaré Avast. « Dans ce cas précis, les fichiers PNG se trouvent dans C:\Program Files\Internet Explorer, donc l’image n’attire pas l’attention car Internet Explorer a un thème similaire. »

Ce nouveau logiciel malveillant, baptisé DropBoxControl, est un implant de vol d’informations qui utilise un compte Dropbox pour la commande et le contrôle, permettant à l’auteur de la menace de télécharger et de télécharger des fichiers dans des dossiers spécifiques ainsi que d’exécuter des commandes présentes dans un certain fichier.

Certaines des commandes notables incluent la possibilité d’exécuter des exécutables arbitraires, de télécharger et de télécharger des données, de supprimer et de renommer des fichiers, de capturer des informations sur les fichiers, de renifler les communications réseau et d’exfiltrer les métadonnées du système.

Les entreprises et les institutions gouvernementales au Cambodge, au Vietnam et au Mexique sont quelques-uns des principaux pays touchés par DropBoxControl, a déclaré Avast, ajoutant que les auteurs du logiciel malveillant sont probablement différents de ceux derrière CLRLoad et PNGLoad en raison de « la qualité de code considérablement différente de ces charges utiles ». . »

Quoi qu’il en soit, le déploiement de l’implant de troisième étape en tant qu’outil pour récolter des fichiers d’intérêt indique clairement les objectifs de collecte de renseignements de Worok, sans oublier qu’il sert à illustrer une extension de sa chaîne de destruction.

« La prévalence des outils de Worok dans la nature est faible, cela peut donc indiquer que l’ensemble d’outils est un projet APT axé sur des entités de premier plan dans les secteurs privé et public en Asie, en Afrique et en Amérique du Nord », ont conclu les chercheurs.