Un groupe de menaces persistantes avancées (APT) au Moyen-Orient a refait surface après une interruption de deux mois pour cibler les institutions gouvernementales du Moyen-Orient et les entités gouvernementales mondiales associées à la géopolitique dans la région dans une série de nouvelles campagnes observées plus tôt ce mois-ci.

La société de sécurité d’entreprise basée à Sunnyvale, Proofpoint, a attribué l’activité à un acteur de menace à motivation politique qu’elle suit comme TA402, et connu par d’autres surnoms tels que Molérats et GazaHackerTeam.

L’acteur de la menace serait actif depuis une décennie, avec une histoire d’organisations en grève principalement situées en Israël et en Palestine, et couvrant plusieurs secteurs verticaux tels que la technologie, les télécommunications, la finance, les universités, l’armée, les médias et les gouvernements.

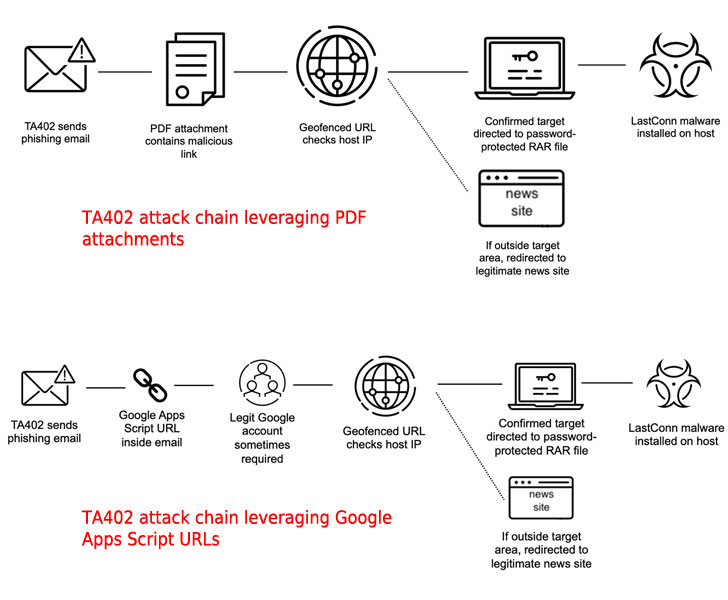

La dernière vague d’attaques a commencé avec des e-mails de spear-phishing écrits en arabe et contenant des pièces jointes PDF qui sont intégrées avec une URL malveillante géolocalisée pour diriger de manière sélective les victimes vers une archive protégée par mot de passe uniquement si l’adresse IP source appartient aux pays ciblés au Moyen Est.

Les destinataires qui ne font pas partie du groupe cible sont redirigés vers un site Web leurre bénin, généralement des sites d’information en langue arabe comme Al Akhbar (www.al-akhbar.com) et Al Jazeera (www.aljazeera.net).

« La protection par mot de passe de l’archive malveillante et la méthode de livraison géo-fendue sont deux mécanismes anti-détection faciles que les acteurs malveillants peuvent utiliser pour contourner les produits d’analyse automatique », expliquent les chercheurs. mentionné.

La dernière étape de la chaîne d’infection consistait à extraire l’archive pour déposer un implant personnalisé appelé LastConn, qui, selon Proofpoint, est une version améliorée ou nouvelle d’une porte dérobée appelée SharpStage qui a été divulguée par les chercheurs de Cybereason en décembre 2020 dans le cadre d’un Campagne d’espionnage des Molérats ciblant le Moyen-Orient.

En plus d’afficher un document leurre lorsque LastConn est exécuté pour la première fois, le malware s’appuie fortement sur l’API Dropbox pour télécharger et exécuter des fichiers hébergés sur le service cloud, en plus d’exécuter des commandes arbitraires et de capturer des captures d’écran, dont les résultats sont ensuite exfiltrés. à Dropbox.

Au contraire, l’ensemble d’outils en constante évolution du TA402 souligne l’attention constante du groupe sur le développement et la modification d’implants de logiciels malveillants personnalisés dans le but de contourner les défenses et de contrecarrer la détection.

« TA402 est un acteur de menace très efficace et capable qui reste une menace sérieuse, en particulier pour les entités opérant et travaillant avec le gouvernement ou d’autres entités géopolitiques au Moyen-Orient », ont conclu les chercheurs. « Il est probable que TA402 continue son ciblage en grande partie axé sur la région du Moyen-Orient. »