Jusqu’à cinq failles de sécurité ont été révélées dans les routeurs Netgear RAX30 qui pourraient être enchaînés pour contourner l’authentification et réaliser l’exécution de code à distance.

« Des exploits réussis pourraient permettre aux attaquants de surveiller l’activité Internet des utilisateurs, de détourner les connexions Internet et de rediriger le trafic vers des sites Web malveillants ou d’injecter des logiciels malveillants dans le trafic réseau », a déclaré Uri Katz, chercheur en sécurité chez Claroty. a dit dans un rapport.

De plus, un acteur menaçant adjacent au réseau pourrait également militariser les failles pour accéder et contrôler les appareils intelligents en réseau tels que les caméras de sécurité, les thermostats, les serrures intelligentes ; altérer les paramètres du routeur et même utiliser un réseau compromis pour lancer des attaques contre d’autres appareils ou réseaux.

La liste des défauts, qui ont été démontré au concours de piratage Pwn2Own qui s’est tenu à Toronto en décembre 2022, est la suivante –

- CVE-2023-27357 (Score CVSS : 6,5) – Vulnérabilité de divulgation d’informations d’authentification manquantes

- CVE-2023-27367 (Score CVSS : 8,0) – Vulnérabilité d’exécution de code à distance par injection de commande

- CVE-2023-27368 (Score CVSS : 8,8) – Vulnérabilité de contournement de l’authentification par débordement de tampon basée sur la pile

- CVE-2023-27369 (Score CVSS : 8,8) – Vulnérabilité de contournement de l’authentification par débordement de tampon basée sur la pile

- CVE-2023-27370 (Score CVSS : 5,7) – Vulnérabilité de divulgation d’informations de stockage en texte clair dans la configuration des périphériques

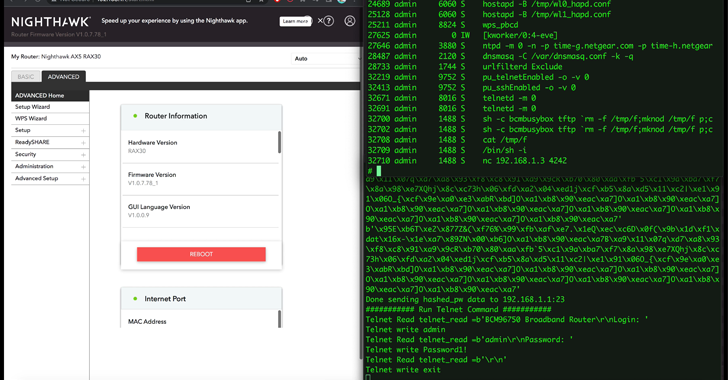

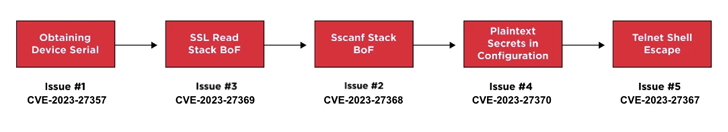

Une chaîne d’exploitation de preuve de concept (PoC) illustrée par la société de cybersécurité industrielle montre qu’il est possible d’enchaîner les failles — CVE-2023-27357, CVE-2023-27369, CVE-2023-27368, CVE-2023-27370 , et CVE-2023-27367 (dans cet ordre) – pour extraire le numéro de série de l’appareil et finalement obtenir un accès root à celui-ci.

Apprenez à arrêter les ransomwares avec une protection en temps réel

Rejoignez notre webinaire et découvrez comment arrêter les attaques de ransomwares dans leur élan grâce à la MFA en temps réel et à la protection des comptes de service.

« Ces cinq CVE peuvent être enchaînés pour compromettre les routeurs RAX30 concernés, dont le plus grave permet l’exécution de code à distance de pré-authentification sur l’appareil », a noté Katz.

Les utilisateurs de routeurs Netgear RAX30 sont invités à mettre à jour le micrologiciel version 1.0.10.94 publiée par la société de mise en réseau le 7 avril 2023, pour corriger les défauts et atténuer les risques potentiels.