Les chercheurs en cybersécurité mettent en garde contre les « paquets imposteurs » imitant les bibliothèques populaires disponibles sur le référentiel Python Package Index (PyPI).

Les 41 packages PyPI malveillants se présentent comme des variantes typosquattées de modules légitimes tels que HTTP, AIOHTTP, requests, urllib et urllib3.

Les noms des packages sont les suivants :

aio5, aio6, htps1, httiop, httops, httplat, httpscolor, httpsing, httpslib, httpsos, httpsp, httpssp, httpssus, httpsus, httpxgetter, httpxmodifier, httpxrequester, httpxrequesterv2, httpxv2, httpxv3, libhttps, piphttps, pohttp, demandesd, demandes, demande, ulrlib3, urelib3, urklib3, urlkib3, urllb, urllib33, urolib3, xhttpsp

« Les descriptions de ces packages, pour la plupart, ne font pas allusion à leur intention malveillante », a déclaré Lucija Valentić, chercheuse chez ReversingLabs. a dit dans une nouvelle rédaction. « Certaines sont déguisées en véritables bibliothèques et font des comparaisons flatteuses entre leurs capacités et celles de bibliothèques HTTP connues et légitimes. »

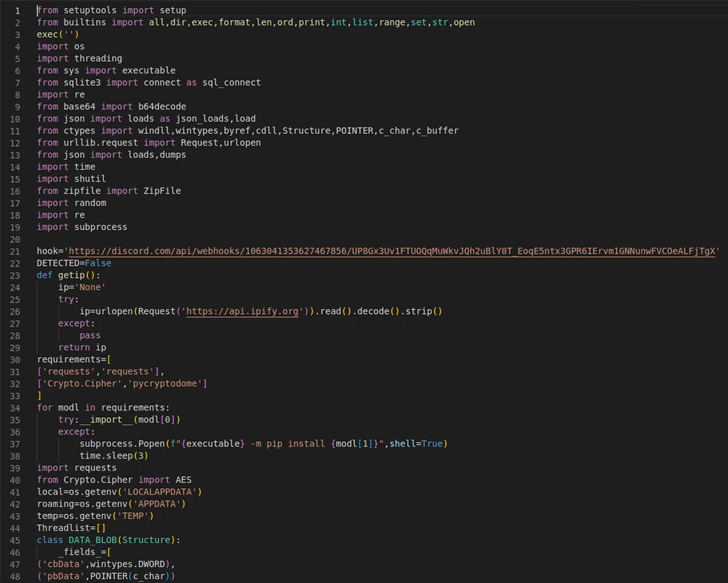

Mais en réalité, ils hébergent soit des téléchargeurs qui agissent comme un conduit pour fournir des logiciels malveillants de deuxième étape aux hôtes infectés, soit des voleurs d’informations conçus pour exfiltrer des données sensibles telles que des mots de passe et des jetons.

Fortinet, qui a également divulgué packages HTTP malveillants similaires sur PyPI plus tôt cette semaine, ont noté leur capacité à lancer un téléchargeur de chevaux de Troie qui, à son tour, contient un Fichier DLL (Rdudkye.dll) emballant une variété de fonctions.

Le développement n’est que la dernière tentative d’acteurs malveillants d’empoisonner des référentiels open source tels que GitHub, npm, PyPI et RubyGems pour propager des logiciels malveillants aux systèmes de développement et monter des attaques de chaîne d’approvisionnement.

Les résultats surviennent un jour après que Checkmarx a détaillé une augmentation des paquets de spam dans le registre open source npm, conçus pour rediriger les victimes vers des liens de phishing.

« Comme pour d’autres attaques de la chaîne d’approvisionnement, les acteurs malveillants comptent sur le typosquatting créant de la confusion et sur des développeurs imprudents pour adopter par accident des packages malveillants avec des noms à consonance similaire », a déclaré Valentić.