Alors que nous approchons de la fin de 2022, l’examen des menaces les plus préoccupantes de cette année mouvementée en termes de nombre de tests offre une perspective basée sur les menaces sur ce qui pousse les équipes de cybersécurité à vérifier leur vulnérabilité à des menaces spécifiques. Ce sont les menaces qui ont été les plus testées pour valider la résilience avec le Plateforme de gestion de la posture de sécurité Cymulate entre le 1er janvier et le 1er décembre 2022.

Manjusaka

Date de publication : août 2022

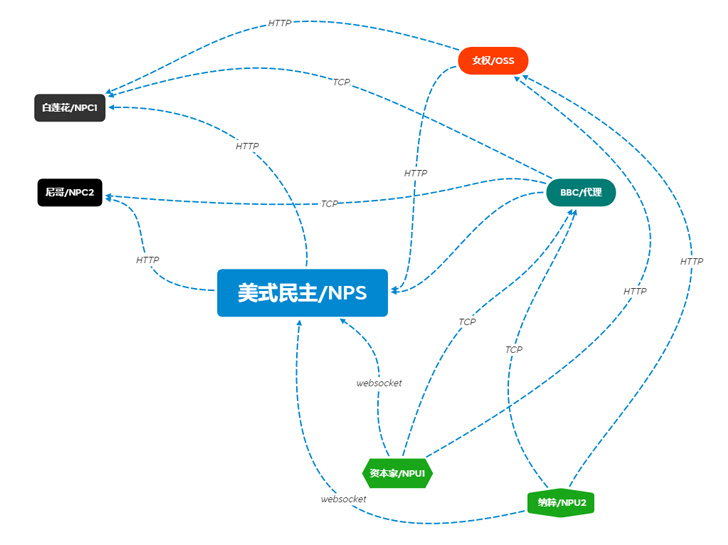

Rappelant les frameworks Cobalt Strike et Sliver (tous deux produits commercialement et conçus pour les équipes rouges mais détournés et mal utilisés par les acteurs de la menace), ce framework d’attaque émergent a le potentiel d’être largement utilisé par les acteurs malveillants. Écrit en Rust et Golang avec une interface utilisateur en chinois simple (voir le schéma de workflow ci-dessous), ce logiciel est d’origine chinoise.

Manjasuka propose des implants Windows et Linux dans Rust et met gratuitement à disposition un serveur C2 prêt à l’emploi, avec la possibilité de créer des implants personnalisés.

Contexte géopolitique

Manjasuka a été conçu pour une utilisation criminelle dès le départ, et 2023 pourrait être défini par une utilisation criminelle accrue de celui-ci car il est distribué librement et réduirait la dépendance criminelle à l’utilisation abusive des cadres de simulation et d’émulation disponibles dans le commerce tels que Cobalt Strike, Sliver, Ninja, Bruce Ratel C4, etc.

Au moment d’écrire ces lignes, rien n’indiquait que les créateurs de Manjasuka étaient parrainés par l’État mais, comme indiqué clairement ci-dessous, la Chine ne s’est pas reposée cette année.

Porte dérobée sans puissance

Date de publication : février 2022

Powerless Backdoor est la plus populaire des menaces liées à l’Iran cette année, conçue pour éviter la détection de PowerShell. Ses capacités incluent le téléchargement d’un voleur d’informations sur le navigateur et d’un enregistreur de frappe, le cryptage et le décryptage des données, l’exécution de commandes arbitraires et l’activation d’un processus de mise à mort.

Contexte géopolitique

Le nombre de menaces immédiates attribuées à l’Iran est passé de 8 à 17, soit plus du double de la période similaire de 2021. Cependant, il a considérablement ralenti depuis la décision du 14 septembre de l’Office of Foreign Assets Control (OFAC) du Département du Trésor des États-Unis. sanctions contre les cyber-acteurs iraniensse répercutant sur une seule attaque imputée à l’Iran depuis lors.

Les tensions politiques actuelles au sein de l’Iran auront sans aucun doute un impact sur la fréquence des attaques en 2023, mais à ce stade, il est difficile d’évaluer si celles-ci vont augmenter ou diminuer.

APT 41 ciblant les gouvernements des États américains

Date de publication : mars 2022

Déjà signalé comme très actif en 2021, APT41 est une activité de groupe d’attaquants parrainée par l’État chinois qui n’a montré aucun signe de ralentissement en 2022, et les enquêtes sur l’activité d’APT41 ont révélé des preuves d’une campagne délibérée ciblant les gouvernements des États américains.

APT 41 utilise des outils de reconnaissance, tels que Acunetix, Nmap, SQLmap, OneForAll, subdomain3, subDomainsBrute et Sublist3r. Il lance également un large éventail de types d’attaques, telles que le phishing, les trous d’eau et les attaques de la chaîne d’approvisionnement, et exploite diverses vulnérabilités pour initialement compromettre leurs victimes. Plus récemment, ils ont été vus en train d’utiliser l’outil accessible au public SQLmap comme vecteur d’attaque initial pour effectuer des injections SQL sur des sites Web.

En novembre, un nouveau sous-groupe, Earth Longhi, a rejoint la liste déjà longue des surnoms associés à APT 41 (ARIUM, Winnti, LEAD, WICKED SPIDER, WICKED PANDA, Blackfly, Suckfly, Winnti Umbrella, Double Dragon). Earth Longhi a été repéré ciblant plusieurs secteurs à Taïwan, en Chine, en Thaïlande, en Malaisie, en Indonésie, au Pakistan et en Ukraine.

Contexte géopolitique

Selon Rapport Microsoft sur la défense numérique 2022« Beaucoup d’attaques en provenance de Chine sont alimentées par sa capacité à trouver et à compiler des « vulnérabilités du jour zéro » – des failles logicielles uniques non corrigées jusque-là inconnues de la communauté de la sécurité. La collection chinoise de ces vulnérabilités semble avoir augmenté sur les talons d’une nouvelle loi obligeant les entités en Chine à signaler les vulnérabilités qu’elles découvrent au gouvernement avant de les partager avec d’autres ».

Attaque de phishing LoLzarus sur l’industrie du DoD

Date de publication : février 2022

Surnommée LolZarus, une campagne de phishing a tenté d’attirer les candidats à un emploi dans le secteur de la défense aux États-Unis. Cette campagne a été initialement identifiée par Qualys Threat Research, qui l’a attribuée à l’acteur menaçant nord-coréen Lazarus (AKA Dark Seoul, Labyrinth Chollima, Stardust Chollima, BlueNoroff et APT 38). Affilié au Bureau général de reconnaissance de la Corée du Nord, ce groupe est à la fois politiquement et financièrement motivé et était surtout connu pour l’attaque très médiatisée contre Sondy en 2016 et l’attaque du rançongiciel WannaCry en 2017.

La campagne de phishing de LolZarus s’appuyait sur au moins deux documents, Lockheed_Martin_JobOpportunities.docx et salaire_Lockheed_Martin_job_opportunities_confidential.doc, qui a abusé des macros avec des alias pour renommer l’API utilisée et s’est appuyé sur ActiveX Frame1_Layout pour automatiser l’exécution de l’attaque. La macro a ensuite chargé le fichier dll Windows Media WMVCORE.DLL pour aider à fournir la charge utile du shellcode de deuxième étape visant à détourner le contrôle et à se connecter au serveur Command & Control.

Contexte géopolitique

Deux autres attaques notoires nord-coréennes signalées par la CISA cette année incluent l’utilisation du rançongiciel Maui et des activités de vol de crypto-monnaie. Le sous-groupe Lazarus BlueNoroff semble s’être éloigné de la spécialisation en crypto-monnaie cette année pour cibler également les serveurs et les banques SWIFT connectés à la crypto-monnaie. Cymulate a associé sept menaces immédiates à Lazarus depuis le 1er janvier 2022.

Industrie2

Date de publication : avril 2022

L’état d’alerte élevé de l’Ukraine, en raison du conflit avec la Russie, a démontré son efficacité en déjouant une tentative d’attaque cyber-physique visant des sous-stations électriques à haute tension. Cette attaque a été surnommée Industroyer2 en mémoire de la cyber-attaque Industroyer de 2016, ciblant apparemment les centrales électriques ukrainiennes et ayant eu un succès minime, coupant le courant dans une partie de Kyiv pendant environ une heure.

Le niveau de ciblage personnalisé d’Industroyer2 comprenait des ensembles de fichiers exécutables spécifiés statiquement de paramètres uniques pour des sous-stations spécifiques.

Contexte géopolitique

La cyber-résilience de l’Ukraine dans la protection de ses installations critiques est malheureusement impuissante face aux attaques cinétiques, et la Russie semble avoir désormais opté pour des moyens militaires plus traditionnels pour détruire les centrales électriques et autres installations civiles. Selon ENISAun effet secondaire du conflit Ukraine-Russie est une recrudescence des cybermenaces contre les gouvernements, les entreprises et les secteurs essentiels tels que l’énergie, les transports, la banque et les infrastructures numériques en général.

En conclusion, parmi les cinq menaces les plus préoccupantes cette année, quatre ont été directement liées à des acteurs de la menace parrainés par l’État et les acteurs de la menace à l’origine de la cinquième sont inconnus, il semble que les tensions géopolitiques soient à l’origine des préoccupations les plus brûlantes en matière de menace. pour les équipes de cybersécurité.

Étant donné que les attaquants parrainés par l’État ont généralement accès à des cyber-ressources inaccessibles pour la plupart des entreprises, la défense préventive contre les attaques complexes doit se concentrer sur la validation de la sécurité et les processus continus axés sur l’identification et la fermeture des failles de sécurité en contexte.

Remarque : Cet article a été écrit et contribué par David Klein, Cyber Evangelist chez Cymulate.