Des chercheurs en cybersécurité ont révélé deux nouvelles techniques d’attaque sur des documents PDF certifiés qui pourraient potentiellement permettre à un attaquant de modifier le contenu visible d’un document en affichant un contenu malveillant sur le contenu certifié sans invalider sa signature.

«L’idée d’attaque exploite la flexibilité de la certification PDF, qui permet de signer ou d’ajouter des annotations à des documents certifiés sous différents niveaux d’autorisation», mentionné chercheurs de l’Université de la Ruhr à Bochum, qui ont systématiquement analysé la sécurité de la spécification PDF au fil des ans.

Les résultats ont été présentés lors du 42e symposium de l’IEEE sur la sécurité et la confidentialité (IEEE S&P 2021) qui a eu lieu cette semaine.

Les deux attaques – doublées Annotation maléfique et attaques de signature sournoise – reposent sur la manipulation du processus de certification PDF en exploitant les failles de la spécification qui régit la mise en œuvre des signatures numériques (aka signature d’approbation) et de sa variante plus flexible appelée signatures de certification.

Les signatures de certification permettent également différents sous-ensembles de modifications sur le document PDF en fonction du niveau d’autorisation défini par le certificateur, y compris la possibilité d’écrire du texte dans des champs de formulaire spécifiques, de fournir des annotations ou même d’ajouter plusieurs signatures.

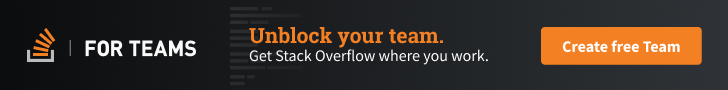

L’attaque des annotations maléfiques (EAA) fonctionne en modifiant un document certifié qui est prévu pour insérer des annotations afin d’inclure une annotation contenant du code malveillant, qui est ensuite envoyée à la victime. D’autre part, l’idée derrière l’attaque Sneaky Signature (SSA) est de manipuler l’apparence en ajoutant des éléments de signature superposés à un document qui permet de remplir les champs du formulaire.

« En insérant un champ de signature, le signataire peut définir la position exacte du champ, ainsi que son apparence et son contenu, ont déclaré les chercheurs. » Cette flexibilité est nécessaire puisque chaque nouvelle signature peut contenir les informations du signataire. Les informations peuvent être un graphique, un texte ou une combinaison des deux. Néanmoins, l’attaquant peut abuser de la flexibilité pour manipuler furtivement le document et insérer un nouveau contenu.

Dans un scénario d’attaque hypothétique détaillé par les universitaires, un certificateur crée un contrat certifié avec des informations sensibles tout en permettant la possibilité d’ajouter des signatures supplémentaires au contrat PDF. En profitant de ces autorisations, un attaquant peut modifier le contenu du document, par exemple pour afficher un numéro de compte bancaire international (IBAN) sous son contrôle et transférer frauduleusement des fonds, car la victime, incapable de détecter la manipulation, accepte la falsification Contrat.

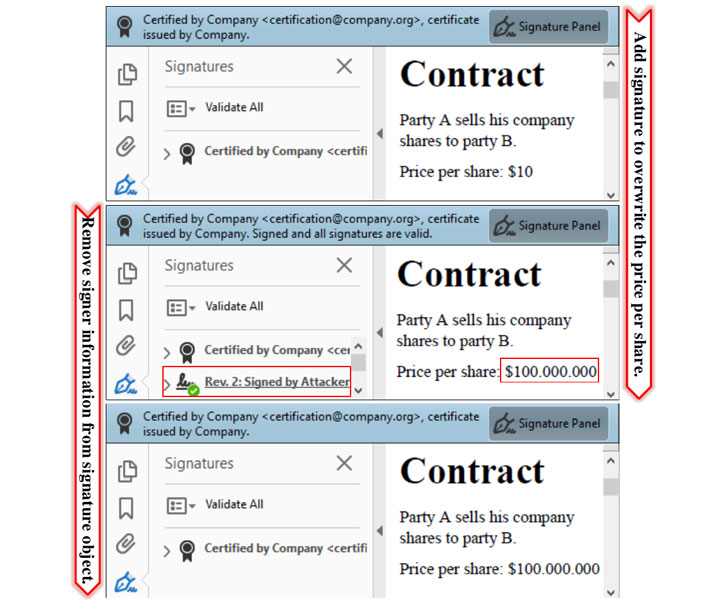

15 des 26 applications PDF évaluées par les chercheurs, en comptant Adobe Acrobat Reader (CVE-2021-28545 et CVE-2021-28546), Foxit Reader (CVE-2020-35931) et Nitro Pro, ont été jugés vulnérables à l’attaque EAA, permettant à un attaquant de modifier le contenu visible dans le document. Soda PDF Desktop, PDF Architect et six autres applications ont été identifiés comme sensibles aux attaques SSA.

Plus troublant encore, l’étude a révélé qu’il est possible d’exécuter du code JavaScript à privilèges élevés – par exemple, rediriger l’utilisateur vers un site Web malveillant – dans Adobe Acrobat Pro et Reader en faufilant ce code via EAA et SSA en tant que mise à jour incrémentielle du document certifié. La faiblesse (CVE-2020-24432) a été abordé par Adobe dans le cadre de sa mise à jour Patch Tuesday pour Novembre 2020.

Pour repousser de telles attaques, les chercheurs recommandent d’interdire les annotations FreeText, Stamp et Redact, ainsi que de s’assurer que les champs de signature sont configurés à des emplacements définis dans le document PDF avant la certification, tout en pénalisant tout ajout ultérieur de champs de signature avec une certification invalide. statut. Les chercheurs ont également créé un utilitaire basé sur Python appelé Détecteur PDF, qui analyse les documents certifiés pour mettre en évidence les éléments suspects trouvés dans le document PDF.

« Bien que ni l’EAA ni la SSA ne puissent modifier le contenu lui-même – il reste toujours dans le PDF – les annotations et les champs de signature peuvent être utilisés comme superposition pour ajouter du nouveau contenu », ont déclaré les chercheurs. «Les victimes qui ouvrent le PDF sont incapables de distinguer ces ajouts du contenu normal. Et pire encore: les annotations peuvent intégrer du code JavaScript hautement privilégié qui peut être ajouté à certains documents certifiés.»