FireEye et Microsoft ont déclaré jeudi avoir découvert trois autres souches de logiciels malveillants en relation avec l’attaque de la chaîne d’approvisionnement de SolarWinds, y compris une « porte dérobée sophistiquée de deuxième étape », alors que l’enquête sur la vaste campagne d’espionnage continue de fournir de nouveaux indices sur les tactiques de l’acteur menaçant. et techniques.

Surnommé GoldMax (alias SUNSHUTTLE), GoldFinder et Sibot, le nouvel ensemble de logiciels malveillants s’ajoute à une liste croissante d’outils malveillants tels que Sunspot, Sunburst (ou Solorigate), Teardrop et Raindrop qui ont été livrés furtivement aux réseaux d’entreprise par des agents russes présumés. .

« Ces outils sont de nouveaux logiciels malveillants propres à cet acteur », a déclaré Microsoft mentionné. « Ils sont conçus sur mesure pour des réseaux spécifiques et sont évalués pour être introduits après que l’acteur a obtenu l’accès via des informations d’identification compromises ou le binaire SolarWinds et après un déplacement latéral avec Teardrop et d’autres actions pratiques au clavier. »

Microsoft a également profité de l’occasion pour nommer l’acteur derrière les attaques contre SolarWinds comme NOBÉLIUM, qui est également suivi sous différents noms par la communauté de la cybersécurité, notamment UNC2452 (FireEye), SolarStorm (Palo Alto Unit 42), StellarParticle (CrowdStrike) et Dark Halo (Volexity).

Alors que Sunspot a été déployé dans l’environnement de construction pour injecter la porte dérobée Sunburst dans la plate-forme de surveillance du réseau Orion de SolarWinds, Teardrop et Raindrop ont été principalement utilisés comme outils de post-exploitation pour se déplacer latéralement sur le réseau et fournir le Cobalt Strike Beacon.

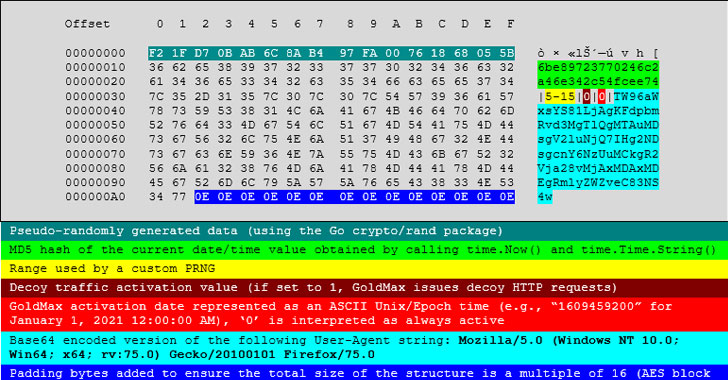

Repéré d’août à septembre 2020, SUNSHUTTLE est un malware basé sur Golang qui agit comme une porte dérobée de commande et de contrôle, établissant une connexion sécurisée avec un serveur contrôlé par un attaquant pour recevoir des commandes pour télécharger et exécuter des fichiers, télécharger des fichiers du système vers le serveur et exécuter des commandes du système d’exploitation sur la machine compromise.

Pour sa part, FireEye a déclaré avoir observé le malware sur une victime compromise par l’UNC2452, mais a ajouté qu’il n’avait pas été en mesure de vérifier complètement la connexion de la porte dérobée à l’acteur de la menace. La société a également déclaré avoir découvert SUNSHUTTLE en août 2020 après avoir été téléchargé dans un référentiel public de logiciels malveillants par une entité non nommée basée aux États-Unis.

L’une des caractéristiques les plus notables de GoldMax est la possibilité de masquer son trafic réseau malveillant avec un trafic apparemment bénin en sélectionnant de manière pseudo-aléatoire référents à partir d’une liste d’URL de sites Web populaires (telles que www.bing.com, www.yahoo.com, www.facebook.com, www.twitter.com et www.google.com) pour les demandes leurres HTTP GET pointant vers des domaines C2 .

« La nouvelle porte dérobée SUNSHUTTLE est une porte dérobée sophistiquée de deuxième étage qui démontre des techniques d’évasion de détection simples mais élégantes grâce à ses capacités de trafic » intégré « pour les communications C2, » FireEye détaillé. « SUNSHUTTLE fonctionnerait comme une porte dérobée de deuxième étape dans un tel compromis pour effectuer une reconnaissance de réseau aux côtés d’autres outils liés à Sunburst. »

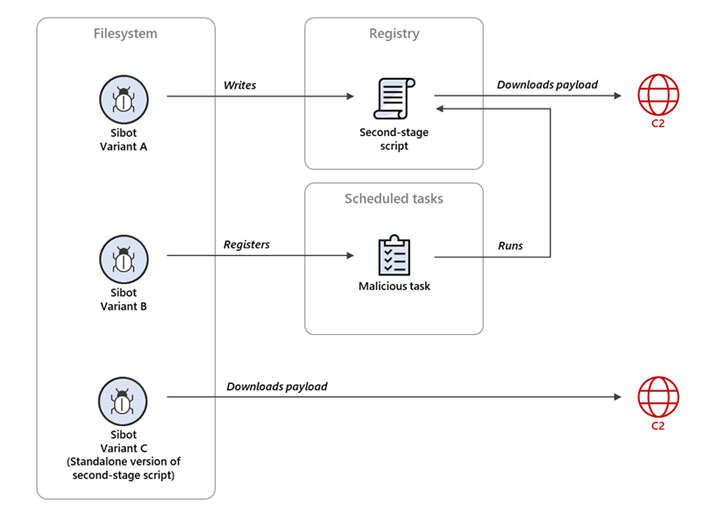

GoldFinder, également écrit en Go, est un outil de suivi HTTP permettant de consigner la route empruntée par un paquet pour atteindre un serveur C2. En revanche, Sibot est un malware à double usage implémenté dans VBScript qui est conçu pour assurer la persistance sur les machines infectées avant de télécharger et d’exécuter une charge utile à partir du serveur C2. Microsoft a déclaré avoir observé trois variantes obscurcies de Sibot.

Alors même que les différentes pièces du puzzle d’attaque SolarWinds se mettent en place, le développement souligne une fois de plus la portée et la sophistication de la gamme des méthodes utilisées pour pénétrer, se propager et persister dans les environnements victimes.

« Ces capacités diffèrent des outils et des schémas d’attaque NOBELIUM précédemment connus et réitèrent la sophistication de l’acteur », a déclaré Microsoft. «À toutes les étapes de l’attaque, l’acteur a démontré une connaissance approfondie des outils logiciels, des déploiements, des logiciels et des systèmes de sécurité courants dans les réseaux, et des techniques fréquemment utilisées par les équipes de réponse aux incidents.