Les opérateurs du botnet Mozi IoT ont été arrêtés par les autorités chinoises chargées de l’application des lois, près de deux ans après l’apparition du malware dans le paysage des menaces en septembre 2019.

La nouvelle de l’arrestation, qui à l’origine passé en juin, était divulgué par des chercheurs de Netlab, la division de recherche sur les réseaux de la société chinoise de sécurité Internet Qihoo 360, plus tôt ce lundi, détaillant son implication dans l’opération. Les

« Mozi utilise un P2P [peer-to-peer] structure du réseau, et l’un des « avantages » d’un réseau P2P est qu’il est robuste, donc même si certains nœuds tombent en panne, l’ensemble du réseau continuera et les nœuds restants infecteront toujours d’autres appareils vulnérables, c’est-à-dire pourquoi nous pouvons encore voir Mozi se propager », a déclaré Netlab, qui a repéré le botnet pour la première fois fin 2019.

Le développement intervient également moins de deux semaines après que Microsoft Security Threat Intelligence Center a révélé les nouvelles capacités du botnet qui lui permettent d’interférer avec le trafic Web des systèmes infectés via des techniques telles que l’usurpation DNS et le détournement de session HTTP dans le but de rediriger les utilisateurs vers des domaines malveillants. .

Mozi, qui a évolué à partir du code source de plusieurs familles de logiciels malveillants connus tels que Gafgyt, Mirai et IoT Reaper, aurait accumulé plus de 15 800 nœuds de commande et de contrôle, selon un rapport de Lumen’s Black Lotus Labs sorti en avril 2020, un numéro qui a depuis gonflé à 1,5 million, la Chine et l’Inde représentant le plus grand nombre d’infections.

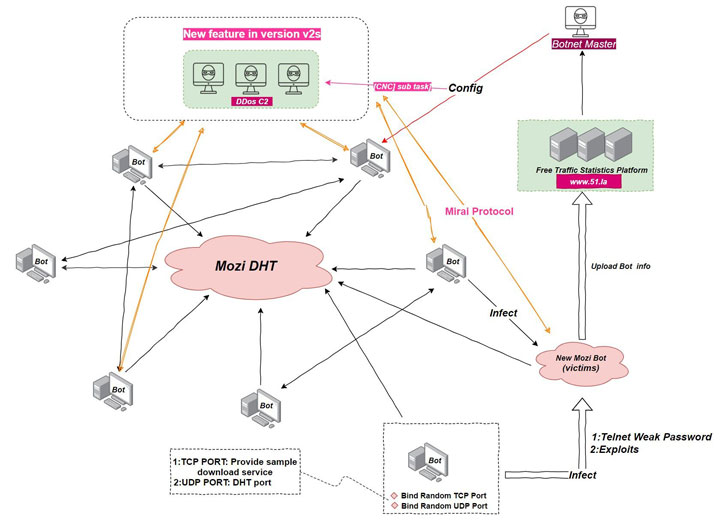

Exploitant l’utilisation de mots de passe d’accès à distance faibles et par défaut ainsi que par le biais de vulnérabilités non corrigées, le botnet se propage en infectant des routeurs et des enregistreurs vidéo numériques pour coopter les appareils dans un botnet IoT, ce qui pourrait être utilisé pour lancer un déni de service distribué. (DDoS), exfiltration de données et exécution de charge utile.

Désormais, selon Netlab, les auteurs de Mozi ont également intégré des mises à niveau supplémentaires, notamment un cheval de Troie minier qui se propage à la manière d’un ver via des mots de passe FTP et SSH faibles, développant les fonctionnalités du botnet en suivant une approche de type plug-in pour concevoir des baliser les commandes pour différents nœuds fonctionnels. « Cette commodité est l’une des raisons de l’expansion rapide du botnet Mozi », ont déclaré les chercheurs.

De plus, la dépendance de Mozi sur une table de hachage distribuée (DHT) de type BitTorrent pour communiquer avec d’autres nœuds du botnet au lieu d’un serveur de commande et de contrôle centralisé lui permet de fonctionner sans entrave, ce qui rend difficile l’activation à distance d’un kill switch et rendre le malware inefficace sur les hôtes compromis.

« Les échantillons du botnet Mozi ont cessé de se mettre à jour depuis un certain temps, mais cela ne signifie pas que la menace posée par Mozi a pris fin », ont averti les chercheurs. « Étant donné que les parties du réseau qui sont déjà réparties sur Internet ont la capacité de continuer à être infectées, de nouveaux appareils sont infectés chaque jour. »