Un amalgame de plusieurs groupes menaçants parrainés par l’État en provenance de Chine pourrait avoir été à l’origine d’une série d’attaques ciblées contre les autorités exécutives fédérales russes en 2020.

La dernière recherche, publiée par la société Group-IB, dont le siège est à Singapour, se penche sur un virus informatique appelé « Webdav-O » qui a été détecté dans les intrusions, la firme de cybersécurité observant des similitudes entre l’outil et celui du cheval de Troie populaire appelé « Voyageur Bleu« , connu pour être connecté à un groupe de menace chinois appelé TaskMasters et déployé dans des activités malveillantes dans le but d’espionner et de piller des documents confidentiels.

« Les APT chinois sont l’une des communautés de pirates informatiques les plus nombreuses et les plus agressives », les chercheurs Anastasia Tikhonova et Dmitry Kupin mentionné. « Les pirates ciblent principalement les agences d’État, les installations industrielles, les entrepreneurs militaires et les instituts de recherche. L’objectif principal est l’espionnage : les attaquants accèdent à des données confidentielles et tentent de cacher leur présence le plus longtemps possible.

Le rapport s’appuie sur un certain nombre de divulgations publiques en mai de JSOC solaire et SentinelOne, qui ont tous deux révélé un logiciel malveillant appelé « Mail-O » qui a également été observé lors d’attaques contre les autorités exécutives fédérales russes pour accéder au service cloud Mail.ru, SentinelOne le liant à une variante d’un autre logiciel malveillant bien connu appelé « PhantomNet » ou « SManager » utilisé par un acteur de menace nommé TA428.

« L’objectif principal des pirates était de compromettre complètement l’infrastructure informatique et de voler des informations confidentielles, y compris des documents de segments fermés et la correspondance par courrier électronique des principales autorités exécutives fédérales », a noté Solar JSOC, ajoutant que « les cybercriminels se sont assurés un niveau élevé de secret grâce à l’utilisation d’utilitaires légitimes, de logiciels malveillants indétectables et une compréhension approfondie des spécificités du travail des outils de protection de l’information installés dans les organismes gouvernementaux. »

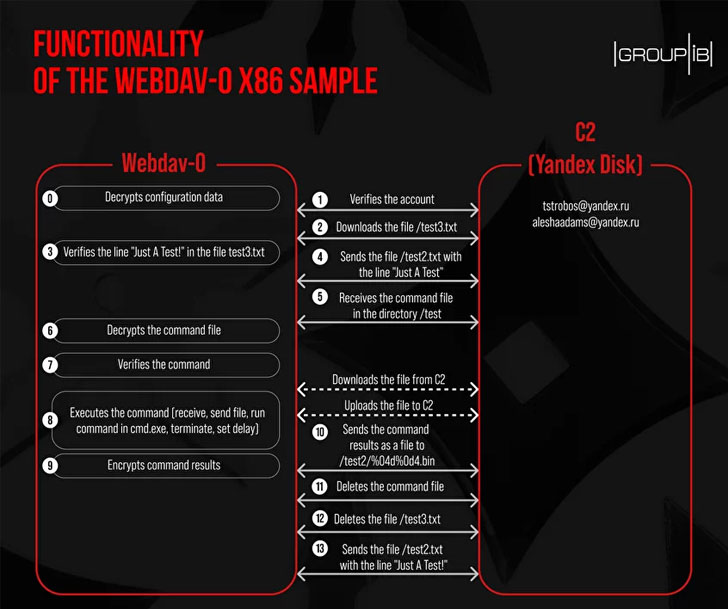

L’analyse de Group-IB se concentre sur un échantillon Webdav-O qui a été téléchargé sur VirusTotal en novembre 2019 et les chevauchements qu’il partage avec l’échantillon de malware détaillé par Solar JSOC, les chercheurs trouvant que ce dernier est une version plus récente, partiellement improvisée, dotée de capacités supplémentaires. . L’échantillon Webdav-O détecté a également été lié au cheval de Troie BlueTraveller, citant des similitudes de code source et la manière dont les commandes sont traitées.

De plus, une enquête plus approfondie sur l’ensemble d’outils du TA428 a révélé de nombreux points communs entre BlueTraveller et une souche de malware naissante nommée « Albanie » qui a été attribué à l’acteur de la menace en décembre 2020, ce qui implique que non seulement Albaniiutas est une variante mise à jour de BlueTraveller, mais aussi que le malware Webdav-O est une version de BlueTraveller.

« Il est à noter que les groupes de hackers chinois échangent activement des outils et des infrastructures, mais c’est peut-être le cas ici », ont déclaré les chercheurs. « Cela signifie qu’un cheval de Troie peut être configuré et modifié par des pirates de différents départements avec différents niveaux de formation et avec divers objectifs. »

« Soit les deux groupes de hackers chinois (TA428 et TaskMasters) ont attaqué les autorités exécutives fédérales russes en 2020, soit il existe un groupe de hackers chinois uni composé de différentes unités. »