Alors que 2022 touche à sa fin, il n’y a pas de meilleur moment pour s’attacher et se préparer à faire face aux défis de sécurité de l’année à venir. L’année dernière a vu son lot de violations, d’attaques et de fuites, obligeant les entreprises à se démener pour protéger leurs piles SaaS. À lui seul, le mois de mars a vu trois violations différentes de Microsoft, Hubspot et Okta.

Avec la prolifération du SaaS qui ne cesse de croître et de devenir plus complexe, les entreprises peuvent se tourner vers quatre domaines au sein de leur environnement SaaS pour renforcer et sécuriser.

Découvrez comment vous pouvez automatiser la sécurité de votre pile SaaS

Les erreurs de configuration abondent

Les entreprises peuvent avoir plus de 40 millions boutons, cases à cocher et bascules dans les applications SaaS de leurs employés. L’équipe de sécurité est chargée de sécuriser chacun de ces paramètres, rôles d’utilisateur et autorisations pour s’assurer qu’ils sont conformes à la politique de l’industrie et de l’entreprise.

Non seulement en raison de leur risque évident ou de leur désalignement avec les politiques de sécurité, les erreurs de configuration sont extrêmement difficiles à sécuriser manuellement. Ces configurations peuvent changer à chaque mise à jour et leur complexité est aggravée par les nombreuses normes de conformité de l’industrie. En plus de ce défi, les propriétaires d’applications SaaS ont tendance à s’asseoir dans des départements commerciaux en dehors du périmètre de l’équipe de sécurité et ne sont pas formés ou concentrés sur la sécurité de l’application.

Les équipes de sécurité doivent intégrer une solution SaaS Security Posture Management (SSPM), comme Adaptive Shield, qui offre une visibilité et un contrôle complets sur une masse critique d’applications SaaS dans la pile SaaS. La solution doit identifier à la fois les paramètres globaux de l’application et les configurations spécifiques à la plate-forme dans chaque application. Les équipes de sécurité doivent pouvoir utiliser la solution pour obtenir un contexte dans les alertes de sécurité et obtenir des réponses à des questions telles que : Quels utilisateurs sont sujets à une certaine mauvaise configuration ? Sont-ils administrateurs ? Leur MFA est-il activé ? En ayant ces réponses à portée de main, les équipes de sécurité peuvent appliquer les politiques de l’entreprise et du secteur pour remédier aux risques potentiels de toute mauvaise configuration.

Accès SaaS à SaaS

Un autre défi de sécurité croissant découle du volume croissant d’applications connectées à l’environnement SaaS de l’entreprise. En moyenne, des milliers d’applications sont connectées sans l’approbation ou la connaissance de l’équipe de sécurité. Les employés connectent ces applications, souvent pour augmenter la productivité, permettre le travail à distance et mieux construire et faire évoluer les processus de travail de l’entreprise.

Cependant, lors de la connexion d’applications à leurs espaces de travail, les employés sont invités à accorder des autorisations d’accès à l’application. Ces autorisations incluent la possibilité de lire, créer, mettre à jour et supprimer des données d’entreprise ou personnelles, sans oublier que l’application elle-même pourrait être malveillante. En cliquant sur « accepter », les autorisations qu’ils accordent peuvent permettre aux pirates d’accéder à des données précieuses de l’entreprise. Les utilisateurs ne sont souvent pas conscients de l’importance des autorisations qu’ils ont accordées à ces applications tierces.

Tombant dans le domaine du Shadow IT, les équipes de sécurité doivent être en mesure de découvrir les applications tierces et d’identifier celles qui présentent un risque. Des étendues d’accès demandées par ces applications aux utilisateurs autorisés et aux références croisées, l’équipe de sécurité doit être en mesure de mesurer le niveau d’accès aux données sensibles dans la pile de l’organisation. Une solution SSPM telle qu’Adaptive Shield peut doter l’équipe de sécurité de ce type de détection et de contrôle, en plus de fournir des capacités de création de rapports avancées pour des évaluations des risques efficaces et précises afin de prendre des mesures concrètes.

Risque utilisateur appareil-à-SaaS

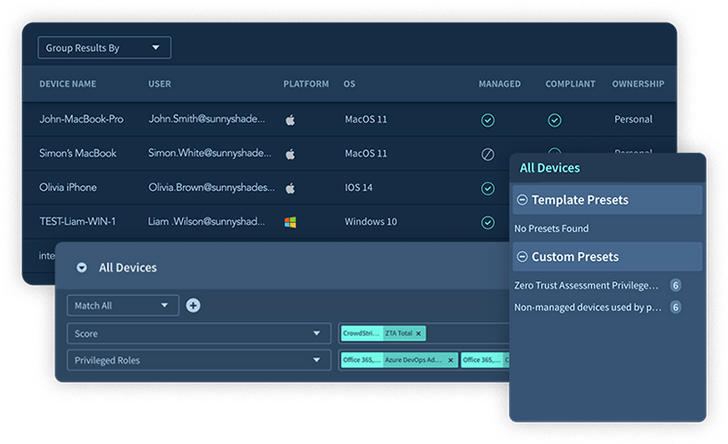

Les équipes de sécurité doivent faire face aux menaces des utilisateurs accédant à leurs applications SaaS à partir d’appareils personnels non sécurisés. L’accès à une application SaaS via un appareil non géré présente un niveau de risque élevé pour une organisation, en particulier lorsque le propriétaire de l’appareil est un utilisateur hautement privilégié. Les appareils personnels sont sensibles au vol de données et peuvent transmettre par inadvertance des logiciels malveillants dans l’environnement de l’organisation. Les appareils perdus ou volés peuvent également fournir une passerelle permettant aux criminels d’accéder au réseau.

Les équipes de sécurité ont besoin d’une solution leur permettant de gérer les risques SaaS provenant d’appareils compromis. Une solution SSPM comme Adaptive Shield peut identifier les utilisateurs privilégiés tels que les administrateurs et les cadres, calculer les niveaux de risque pour les utilisateurs et identifier les terminaux qui doivent être plus sécurisés.

|

| Figure 1. Inventaire des appareils d’Adaptive Shield |

Gouvernance des identités et des accès

Chaque utilisateur d’application SaaS est une passerelle potentielle pour un acteur malveillant, comme on l’a vu dans la dernière attaque Uber MFA Fatigue. Des processus garantissant le contrôle d’accès et les paramètres d’authentification appropriés des utilisateurs sont impératifs, en plus de la validation de la gestion de l’accès basée sur les rôles (par opposition à l’accès basé sur l’individu) et de l’établissement d’une compréhension de la gouvernance de l’accès. La gouvernance des identités et des accès permet de garantir que les équipes de sécurité disposent d’une visibilité et d’un contrôle complets sur ce qui se passe dans tous les domaines.

Les équipes de sécurité doivent surveiller toutes les identités pour s’assurer que l’activité des utilisateurs respecte les directives de sécurité de leur organisation. La gouvernance IAM permet à l’équipe de sécurité d’agir sur les problèmes qui surviennent en assurant une surveillance constante de la posture de sécurité SaaS de l’entreprise ainsi que de sa mise en œuvre du contrôle d’accès.

Dernières pensées

Gartner a appelé SaaS Security Posture Management (SSPM) dans le « 4 technologies incontournables qui ont fait le cycle de Gartner Hype pour la sécurité du cloud, 2021 » pour des solutions qui évaluent en permanence les risques de sécurité et gèrent la posture de sécurité des applications SaaS. Avec un Plateforme SSPM, comme Adaptive Shield, les entreprises peuvent renforcer leur sécurité SaaS pour identifier et résoudre les problèmes plus rapidement et prévenir de futures attaques. Les équipes de sécurité peuvent introduire les meilleures pratiques pour la sécurité SaaS qui vont au-delà de la gestion des erreurs de configuration pour couvrir l’accès SaaS à SaaS, les niveaux de risque utilisateur de l’appareil à SaaS et la gouvernance de la gestion des identités et des accès.