Pourquoi la visibilité sur les environnements OT est-elle cruciale ?

L’importance de la technologie opérationnelle (OT) pour les entreprises est indéniable, car le secteur OT prospère aux côtés du secteur informatique déjà florissant. OT comprend les systèmes de contrôle industriels, les équipements de fabrication et les appareils qui supervisent et gèrent les environnements industriels et les infrastructures critiques. Ces dernières années, les adversaires ont reconnu le manque de détection et de protection dans de nombreux systèmes industriels et exploitent activement ces vulnérabilités. En réponse, les responsables de la sécurité informatique sont devenus plus conscients de la nécessité de protéger leurs environnements OT avec des capacités de surveillance de la sécurité et de réponse. Ce développement a été accéléré par de graves cyberincidents passés ciblant des environnements OT critiques et causant même des dommages physiques aux infrastructures. Compte tenu du rôle central que ces systèmes jouent dans les opérations commerciales et la société moderne, assurer leur sécurité est de la plus haute importance.

La tendance sous-jacente est claire : les réseaux OT et IoT sont progressivement intégrés aux réseaux informatiques traditionnels à des fins de gestion et d’accès, ce qui entraîne une communication accrue entre ces appareils, tant en interne qu’en externe. Cela affecte non seulement les réseaux eux-mêmes, mais a également des ramifications importantes pour les équipes de sécurité chargées de protéger l’environnement. Bien que cette convergence de l’OT et de l’IT offre de nombreux avantages, tels qu’une efficacité accrue et des coûts opérationnels réduits, elle engendre également de nouveaux risques et défis en matière de sécurité, rendant les environnements OT plus vulnérables aux cybermenaces. Comme en témoignent les attaques passées, ces menaces passent souvent inaperçues en raison d’une surveillance de sécurité insuffisante, ce qui permet aux acteurs de la menace de rester non détectés pendant de longues périodes. Par conséquent, obtenir une visibilité globale et une détection efficace des anomalies dans les environnements OT est essentiel pour maintenir une sécurité et un contrôle constants.

Quels défis se posent dans la surveillance des environnements OT ?

Tout d’abord, il est crucial de comprendre le paysage unique des menaces des environnements OT. Les méthodes traditionnelles de détection de la sécurité informatique sont insuffisantes dans ce contexte, car elles nécessitent des seuils de sensibilité différents et une surveillance plus fine des segments de réseau ou des groupes d’appareils, ainsi que des mécanismes de détection spécifiques à l’OT. Contrairement aux attaques informatiques qui se concentrent sur le vol de données, les attaques OT visent généralement un impact physique. De plus, comme le démontrent des exemples récents, les ransomwares dans le contexte de l’OT sont en augmentation et affectent directement la disponibilité des systèmes de contrôle et la sécurité.

Deuxièmement, la surveillance des environnements OT nécessite la prise en compte de divers aspects, tels que la gestion de l’accès des fournisseurs, la gestion des appareils et les communications réseau. Contrôler et superviser l’accès des fournisseurs aux réseaux OT et IoT est un défi, car les connexions entre les réseaux externes et internes peuvent se produire par divers moyens tels que les VPN, les connexions mobiles directes et les hôtes de saut. Un autre obstacle est la gestion des appareils, qui englobe les mécanismes de mise à jour et la protection contre l’accès ou la manipulation non autorisés. La mise en œuvre de routines de mise à jour régulières et le déploiement de Endpoint Detection & Response (EDR) sur les appareils OT et IoT sont souvent limités ou irréalisables. La variété des appareils, leur durée de vie et les systèmes d’exploitation spécifiques à l’appareil rendent le déploiement d’un logiciel de sécurité pour surveiller les appareils OT difficile et fastidieux.

Troisièmement, les méthodes traditionnelles de détection des réseaux informatiques nécessitent une connaissance approfondie des protocoles, qui, dans le contexte OT, comprend un large éventail de protocoles différents et de scénarios d’attaque absents des ensembles de règles traditionnels. Les appareils de réseau OT connectent les capteurs et les machines IoT à l’aide de protocoles de communication peu courants dans les réseaux informatiques traditionnels. En termes de solutions de sécurité plus intrusives, les méthodes d’analyse active des vulnérabilités peuvent également être problématiques dans les environnements OT, car elles peuvent provoquer des perturbations, voire des pannes. Il en va de même pour les systèmes de prévention des intrusions (IPS) car ils pourraient bloquer les paquets réseau, affectant la stabilité et la continuité des activités dans les environnements OT. En conséquence, les systèmes de détection de réseau passifs comme Détection et réponse réseau (NDR) solutions sont mieux adaptées à cette fin.

Comment puis-je surveiller et sécuriser efficacement mon environnement OT ?

Bien que la gestion des accès sécurisés et la gestion du cycle de vie des appareils soient essentielles, leur mise en œuvre transparente peut être extrêmement difficile. Dans ce contexte, les solutions Network Detection and Response (NDR) offrent une approche non intrusive et efficace de la surveillance des environnements OT. En se concentrant sur les modèles de communication pour les appareils OT, l’intersection entre l’informatique et l’OT, et l’accès de tiers aux réseaux OT, les systèmes NDR offrent des capacités de visibilité et de détection complètes sans perturber les opérations industrielles et les processus commerciaux.

En particulier, les solutions NDR dotées de fonctionnalités avancées de référencement excellent dans l’identification de modèles de communication nouveaux et inhabituels qui pourraient indiquer des activités malveillantes au sein des réseaux OT. Utilisant les informations de flux pour établir la base de référence, ces systèmes NDR fournissent une détection d’anomalies indépendante du protocole et de l’appareil en apprenant qui communique avec qui et à quelle fréquence. Au lieu de configurer manuellement ces paramètres, le NDR apprend la ligne de base et alerte les équipes de sécurité sur les demandes inhabituelles ou les changements de fréquence. De plus, un cadre de cas d’utilisation flexible permet de définir des seuils affinés pour la surveillance spécifique à OT, y compris la possibilité de définir la surveillance de la charge avec une granularité spécifique à la zone du réseau. De plus, l’utilisation d’algorithmes d’apprentissage automatique permet une détection plus précise des anomalies et des menaces potentielles par rapport aux systèmes traditionnels basés sur des règles.

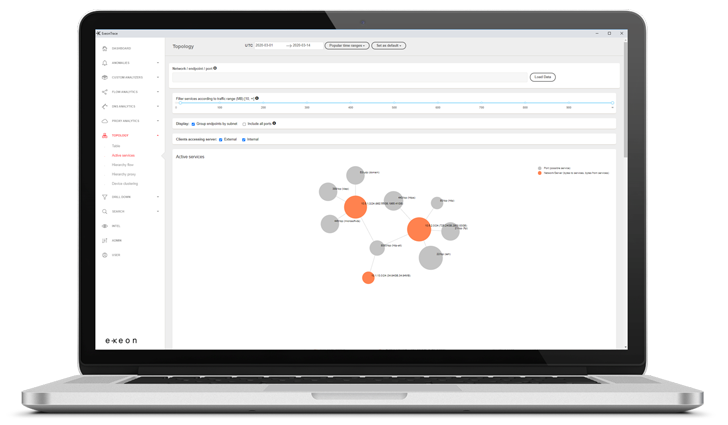

Par conséquent, les capacités de surveillance passive des solutions NDR sont essentielles pour les environnements OT et IoT, où les méthodes de surveillance alternatives peuvent être difficiles à mettre en œuvre ou provoquer des perturbations. ExeonTrace, un système NDR piloté par ML particulièrement robuste et facile à mettre en œuvre pour les environnements OT, analyse les données de journal des environnements informatiques traditionnels, des réseaux OT et des passerelles hôtes de saut, pour fournir une vue complète et holistique de l’activité du réseau. À cet égard, la flexibilité d’intégration de diverses sources de journaux tierces, telles que les journaux spécifiques à OT, est cruciale. De plus, la capacité d’ExeonTrace à s’intégrer à d’autres plates-formes de détection spécifiques à l’OT améliore ses capacités et garantit une couverture de sécurité étendue.

|

| Plateforme ExeonTrace : Visibilité du réseau OT |

En résumé, les solutions NDR comme ExeonTrace répondent efficacement aux défis distincts de la surveillance OT, établissant le système NDR suisse comme l’approche de détection privilégiée pour la sauvegarde des environnements OT. En mettant en œuvre des systèmes NDR basés sur ML comme ExeonTrace, les organisations peuvent surveiller et sécuriser de manière fiable leurs opérations industrielles, assurant la continuité des activités grâce à une approche automatisée, efficace et sans matériel. Découvrez si ExeonTrace est la solution idéale pour votre entreprise et demandez une démo aujourd’hui.