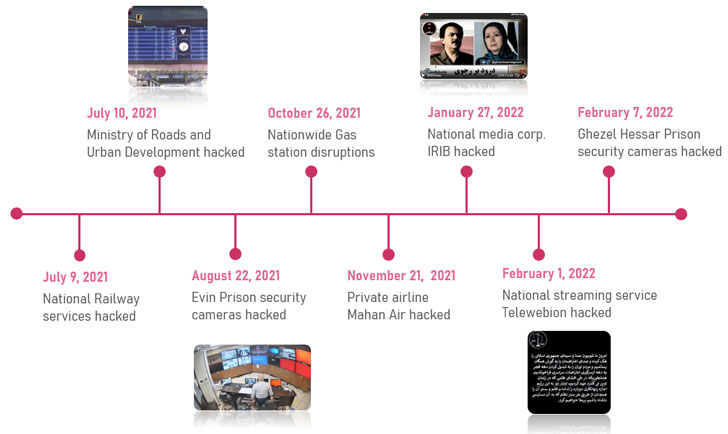

Une enquête sur la cyberattaque visant la société de médias nationale iranienne, Islamic Republic of Iran Broadcasting (IRIB), fin janvier 2022, a abouti au déploiement d’un logiciel malveillant d’effacement et d’autres implants personnalisés, alors que l’infrastructure nationale du pays continue de faire face à une vague d’attaques visant à infliger de sérieux dégâts.

« Cela indique que l’objectif des attaquants était également de perturber les réseaux de diffusion de l’État, les dommages causés aux réseaux de télévision et de radio étant peut-être plus graves que ce qui a été officiellement annoncé », a déclaré la société de cybersécurité Check Point basée à Tel Aviv. mentionné dans un rapport publié la semaine dernière.

L’attaque de 10 secondes, qui a eu lieu le 27 janvier, impliquait la violation de la chaîne de télévision publique IRIB pour diffuser des images de l’organisation Mujahedin-e-Khalq (OMK) les dirigeants Maryam et Massoud Radjavi aux côtés d’un appel à l’assassinat du guide suprême l’ayatollah Ali Khamenei.

« Il s’agit d’une attaque extrêmement complexe et seuls les propriétaires de cette technologie pourraient exploiter et endommager les portes dérobées et les fonctionnalités installées sur les systèmes », a déclaré le chef adjoint de l’IRIB, Ali Dadi. cité comme le dit la chaîne de télévision publique IRINN.

Des logiciels malveillants sur mesure ont également été déployés au cours du piratage, capables de prendre des captures d’écran des écrans des victimes, ainsi que des portes dérobées, des scripts de traitement par lots et des fichiers de configuration utilisés pour installer et configurer les exécutables malveillants.

Check Point a déclaré qu’il n’avait pas suffisamment de preuves pour faire une attribution formelle à un acteur de menace spécifique, et on ne sait actuellement pas comment les attaquants ont obtenu l’accès initial aux réseaux ciblés. Les artefacts découverts jusqu’à présent incluent des fichiers responsables de –

- Établir des portes dérobées et leur persistance,

- Lancer les fichiers vidéo et audio « malveillants », et

- Installation du logiciel malveillant d’essuie-glace pour tenter de perturber les opérations dans les réseaux piratés.

Dans les coulisses, l’attaque consistait à interrompre le flux vidéo à l’aide d’un script batch pour supprimer l’exécutable associé à TFI Arista Playout Server, un logiciel de diffusion utilisé par l’IRIB, et lire le fichier vidéo (« TSE_90E11.mp4 ») en boucle.

L’intrusion a également ouvert la voie à l’installation d’un wiper dont le but principal est de corrompre les fichiers stockés dans l’ordinateur, sans oublier d’effacer le master boot record (MBR), effacez les journaux d’événements Windows, supprimez les sauvegardes, arrêtez les processus et modifiez les mots de passe des utilisateurs.

De plus, l’acteur de la menace a exploité quatre portes dérobées dans l’attaque : WinScreeny, HttpCallbackService, HttpService et ServerLaunch, un compte-gouttes lancé avec HttpService. Pris ensemble, les différents logiciels malveillants ont permis à l’adversaire de capturer des captures d’écran, de recevoir des commandes d’un serveur distant et d’effectuer d’autres activités malveillantes.

« D’une part, les attaquants ont réussi à réaliser une opération compliquée pour contourner les systèmes de sécurité et la segmentation du réseau, pénétrer les réseaux du diffuseur, produire et exécuter les outils malveillants qui s’appuient fortement sur la connaissance interne du logiciel de diffusion utilisé par les victimes, tout en restant sous le radar pendant les étapes de reconnaissance et d’intrusion initiale », ont déclaré les chercheurs.

« D’un autre côté, les outils des attaquants sont de qualité et de sophistication relativement médiocres, et sont lancés par des scripts batch de 3 lignes maladroits et parfois bogués. Cela pourrait soutenir la théorie selon laquelle les attaquants auraient pu avoir de l’aide de l’intérieur de l’IRIB, ou indiquent une collaboration encore inconnue entre différents groupes aux compétences différentes. »