Chercheurs en cybersécurité de Palo Alto Networks Unit 42 divulgué les détails d’une nouvelle faille de sécurité affectant Service Fabric de Microsoft qui pourrait être exploitée pour obtenir des autorisations élevées et prendre le contrôle de tous les nœuds d’un cluster.

Le problème, qui a été surnommé FabricScape (CVE-2022-30137), pourraient être exploitées sur des conteneurs configurés pour avoir accès à l’exécution. Ça a été corrigé au 14 juin 2022, en Service Fabric 9.0 Mise à jour cumulative 1.0.

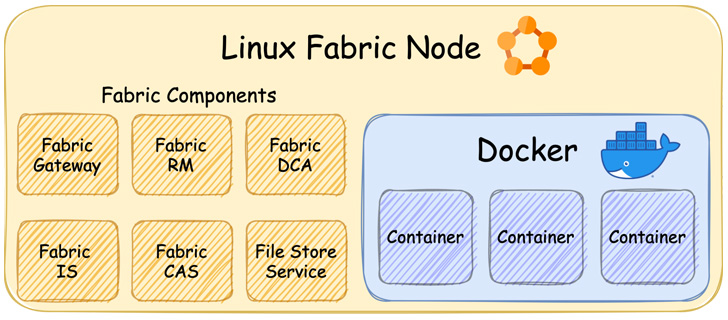

Structure de services Azure est la plate-forme en tant que service de Microsoft (PaaS) et une solution d’orchestration de conteneurs utilisée pour créer et déployer des applications cloud basées sur des microservices sur un cluster de machines.

« La vulnérabilité permet à un acteur malveillant, ayant accès à un conteneur compromis, d’élever ses privilèges et de prendre le contrôle du nœud SF hôte de la ressource et de l’ensemble du cluster », a déclaré Microsoft. a dit dans le cadre du processus de divulgation coordonnée.

« Bien que le bogue existe sur les deux plates-formes de système d’exploitation (OS), il n’est exploitable que sur Linux ; Windows a été minutieusement examiné et s’est avéré non vulnérable à cette attaque. »

Un cluster Service Fabric est un ensemble connecté au réseau de plusieurs nœuds (Windows Server ou Linux), chacun étant conçu pour gérer et exécuter des applications composées de microservices ou de conteneurs.

La vulnérabilité identifiée par l’unité 42 réside dans un composant appelé Diagnostics Collection Agent (DCA) qui est responsable de la collecte des informations de diagnostic et se rapporte à ce qu’on appelle un « course de liens symboliques. »

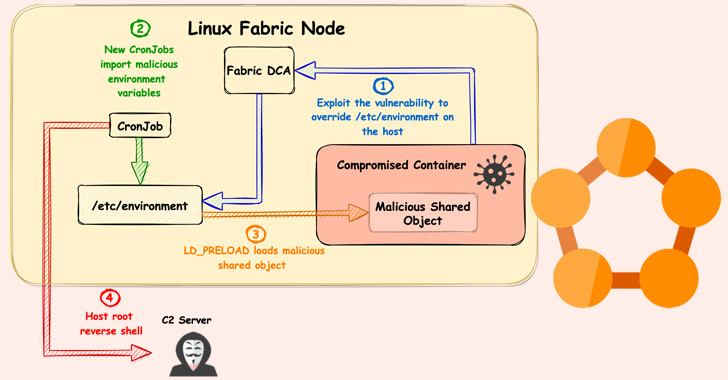

Dans un scénario hypothétique, un attaquant ayant accès à une charge de travail conteneurisée compromise pourrait substituer un fichier lu par l’agent (« ProcessContainerLog.txt ») avec un lien symbolique escroc qui pourrait ensuite être exploité pour écraser arbitrairement tout fichier considérant que DCA s’exécute en tant que root sur le nœud.

« Bien que ce comportement puisse être observé à la fois sur les conteneurs Linux et les conteneurs Windows, il n’est exploitable que dans les conteneurs Linux car dans les conteneurs Windows, les acteurs non privilégiés ne peuvent pas créer de liens symboliques dans cet environnement », a déclaré Aviv Sasson, chercheur à l’unité 42.

L’exécution du code est ensuite réalisée en profitant de la faille pour remplacer le « /etc/environnement » fichier sur l’hébergeur, suivi de l’exploitation d’un horaire interne Tâche planifiée qui s’exécute en tant que root pour importer des variables d’environnement malveillantes et charger un objet partagé non autorisé sur le conteneur compromis qui accorde à l’attaquant un shell inversé dans le contexte de root.

« Afin d’obtenir l’exécution du code, nous avons utilisé une technique appelée piratage de l’éditeur de liens dynamique. Nous avons abusé de la variable d’environnement LD_PRELOAD », a expliqué Sasson. « Lors de l’initialisation d’un nouveau processus, l’éditeur de liens charge l’objet partagé vers lequel cette variable pointe, et avec cela, nous injectons des objets partagés dans les tâches cron privilégiées sur le nœud.

Bien qu’il n’y ait aucune preuve que la vulnérabilité ait été exploitée dans des attaques réelles à ce jour, il est crucial que les entreprises prennent des mesures immédiates pour déterminer si leurs environnements sont sensibles et implémentent les correctifs.