L’équipe de sécurité numérique du National Health Service (NHS) du Royaume-Uni a sonné l’alarme sur l’exploitation active des vulnérabilités de Log4Shell dans des Horizon VMware serveurs par un acteur de menace inconnu pour supprimer les shells Web malveillants et établir la persistance sur les réseaux affectés pour les attaques de suivi.

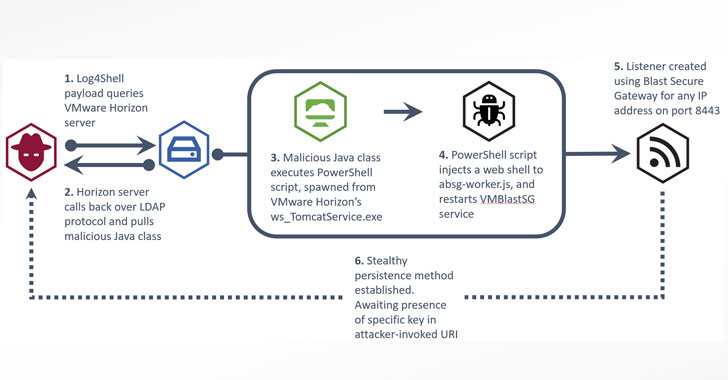

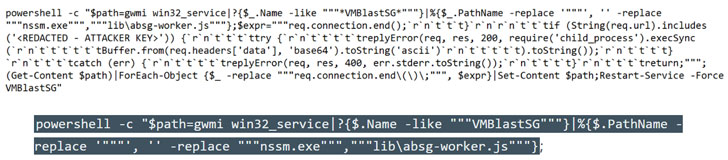

« L’attaque consiste probablement en une phase de reconnaissance, au cours de laquelle l’attaquant utilise Java Naming and Directory InterfaceTM (JNDI) via les charges utiles Log4Shell pour rappeler l’infrastructure malveillante », a déclaré l’organisme public non ministériel. mentionné dans une alerte. « Une fois qu’une faiblesse a été identifiée, l’attaque utilise ensuite le protocole LDAP (Lightweight Directory Access Protocol) pour récupérer et exécuter un fichier de classe Java malveillant qui injecte un shell Web dans le service VM Blast Secure Gateway. »

Le shell Web, une fois déployé, peut servir de conduit pour effectuer une multitude d’activités post-exploitation telles que le déploiement de logiciels malveillants supplémentaires, l’exfiltration de données ou le déploiement de ransomware. Les versions 7.x et 8.x de VMware Horizon sont vulnérables aux vulnérabilités Log4j.

Log4Shell est un exploit pour CVE-2021-44228 (score CVSS : 10,0), une faille critique d’exécution de code à distance arbitraire dans Apache Log4j 2, un framework de journalisation open source omniprésent, qui a été utilisé dans le cadre de différentes campagnes de logiciels malveillants depuis elle a été révélée en décembre 2021. Un éventail de groupes de piratage, allant des acteurs étatiques aux cartels de ransomware, se sont jetés sur la vulnérabilité à ce jour.

Le développement marque également la deuxième fois que les produits VMware sont exploités en raison de vulnérabilités dans la bibliothèque Log4j. Le mois dernier, des chercheurs d’AdIntel ont révélé que des attaquants ciblaient des systèmes exécutant des serveurs VMware VCenter dans le but d’installer le ransomware Conti.

VMware, pour sa part, a déjà mises à jour de sécurité publiées pour Horizon, VCenter et d’autres produits le mois dernier qui ont été touchés par Log4Shell, le fournisseur de services de virtualisation reconnaissant les tentatives d’analyse dans la nature, exhortant les clients à installer les correctifs le cas échéant ou à appliquer des solutions de contournement temporairement pour contrer tout risque potentiel.