Signe continu que les acteurs de la menace s’adaptent bien à un monde post-macro, il est apparu que l’utilisation des documents Microsoft OneNote pour diffuser des logiciels malveillants via des attaques de phishing est en augmentation.

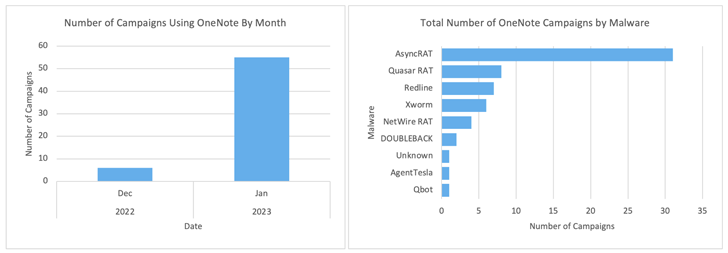

Certaines des familles de logiciels malveillants notables qui sont distribuées à l’aide de cette méthode incluent AsyncRAT, Voleur RedLineagent Tesla, DOUBLE RETOURQuasar RAT, XWorm, QakbotComment, CHARGEUR DE BATTEet FormulaireBook.

L’entreprise Proofpoint a déclaré avoir détecté plus de 50 campagnes utilisant des pièces jointes OneNote au cours du seul mois de janvier 2023.

Dans certains cas, les leurres de phishing par e-mail contiennent un fichier OneNote, qui, à son tour, intègre un fichier HTA qui appelle un script PowerShell pour récupérer un binaire malveillant à partir d’un serveur distant.

D’autres scénarios impliquent l’exécution d’un VBScript malveillant intégré dans le document OneNote et dissimulé derrière une image qui apparaît comme un bouton apparemment inoffensif. Le VBScript, quant à lui, est conçu pour déposer un script PowerShell pour exécuter DOUBLEBACK.

« Il est important de noter qu’une attaque ne réussit que si le destinataire s’engage avec la pièce jointe, en particulier en cliquant sur le fichier intégré et en ignorant le message d’avertissement affiché par OneNote », Proofpoint a dit.

Les chaînes d’infection sont rendues possibles grâce à une fonctionnalité OneNote qui permet l’exécution de certains types de fichiers directement à partir de l’application de prise de notes en cas d’attaque de « contrebande de charge utile ».

« La plupart des types de fichiers pouvant être traités par MSHTA, WSCRIPT et CSCRIPT peuvent être exécutés à partir de OneNote », a déclaré Scott Nusbaum, chercheur chez TrustedSec. a dit. « Ces types de fichiers incluent CHM, HTA, JS, WSF et VBS. »

Comme mesures correctives, la société finlandaise de cybersécurité WithSecure est recommander les utilisateurs bloquent les pièces jointes OneNote (fichiers .one et .onepkg) et surveillent de près les opérations du processus OneNote.exe.

Le passage à OneNote est considéré comme une réponse à la décision de Microsoft d’interdire les macros par défaut dans les applications Microsoft Office téléchargées sur Internet l’année dernière, incitant les acteurs de la menace à expérimenter des types de fichiers peu courants tels que ISO, VHD, SVG, CHM, RAR, HTML , et LNK.

L’objectif derrière le blocage des macros est double : non seulement réduire la surface d’attaque, mais également augmenter l’effort requis pour réussir une attaque, même si le courrier électronique continue d’être le meilleur vecteur de livraison pour les logiciels malveillants.

Mais ce ne sont pas les seules options qui sont devenues un moyen populaire de dissimuler le code malveillant. Les fichiers de complément Microsoft Excel (XLL) et les macros Publisher ont également été utilisés comme voie d’attaque pour contourner les protections de Microsoft et propager un cheval de Troie d’accès à distance appelé Ekipa RAT et d’autres portes dérobées.

L’abus des fichiers XLL n’est pas passé inaperçu auprès du fabricant de Windows, qui est planification une mise à jour pour « bloquer les compléments XLL provenant d’Internet », citant un « nombre croissant d’attaques de logiciels malveillants ces derniers mois ». L’option devrait être disponible en mars 2023.

Lorsqu’il a été contacté pour commenter, Microsoft a déclaré à The Hacker News qu’il n’avait rien d’autre à partager pour le moment.

« Il est clair de voir comment les cybercriminels exploitent de nouveaux vecteurs d’attaque ou des moyens moins détectés pour compromettre les appareils des utilisateurs », Adrian Miron de Bitdefender a dit. « Ces campagnes sont susceptibles de proliférer dans les mois à venir, les cybercriminels testant des angles meilleurs ou améliorés pour compromettre les victimes. »