Un nouvel opérateur cyber-étatique nord-coréen a été attribué à une série de campagnes orchestrées pour recueillir des renseignements stratégiques qui s’alignent sur les intérêts géopolitiques de Pyongyang depuis 2018.

Mandiant, propriété de Google, qui suit le cluster d’activité sous le surnom APT43a déclaré que les motivations du groupe étaient à la fois l’espionnage et les motivations financières, en tirant parti de techniques telles que la collecte d’informations d’identification et l’ingénierie sociale.

L’angle monétaire de ses campagnes d’attaque est une tentative de la part de l’acteur menaçant de générer des fonds pour remplir sa « mission principale de collecte de renseignements stratégiques ».

Les modèles de victimologie suggèrent que le ciblage se concentre sur la Corée du Sud, les États-Unis, le Japon et l’Europe, couvrant le gouvernement, l’éducation, la recherche, les instituts politiques, les services aux entreprises et les secteurs manufacturiers.

L’acteur de la menace a également été observé en train de s’écarter de sa trajectoire en frappant des secteurs verticaux liés à la santé et des sociétés pharmaceutiques d’octobre 2020 à octobre 2021, soulignant sa capacité à changer rapidement de priorités.

« APT43 est un cyber-opérateur prolifique qui soutient les intérêts du régime nord-coréen », ont déclaré les chercheurs de Mandiant. a dit dans un rapport technique détaillé publié mardi.

« Le groupe combine des capacités techniques modérément sophistiquées avec des tactiques d’ingénierie sociale agressives, en particulier contre les organisations gouvernementales sud-coréennes et américaines, les universitaires et les groupes de réflexion axés sur les problèmes géopolitiques de la péninsule coréenne. »

On dit que les activités d’APT43 s’alignent sur le Bureau général de reconnaissance (RGB), l’agence de renseignement étrangère de la Corée du Nord, indiquant des chevauchements tactiques avec un autre groupe de piratage surnommé Kimsuky (alias Black Banshee, Thallium ou Velvet Chollima).

De plus, il a été observé en utilisant des outils précédemment associés à d’autres syndicats contradictoires subordonnés au sein de RGB, tels que le groupe Lazarus (alias TEMP.Hermit).

Les chaînes d’attaque montées par APT43 impliquent des e-mails de harponnage contenant des leurres sur mesure pour attirer les victimes. Ces messages sont envoyés à l’aide de personnes usurpées et frauduleuses qui se font passer pour des personnes clés dans le domaine d’expertise de la cible afin de gagner sa confiance.

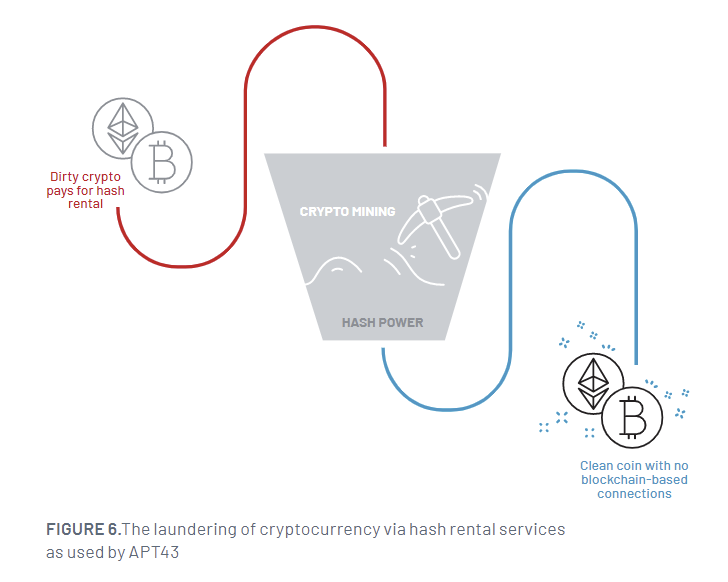

Il est également connu pour tirer parti des listes de contacts volées à des personnes compromises pour identifier davantage de cibles et voler de la crypto-monnaie pour financer son infrastructure d’attaque. Les actifs numériques volés sont ensuite blanchis à l’aide location de hasch et des services de cloud mining pour obscurcir la piste médico-légale et les convertir en crypto-monnaie propre.

Le but ultime des attaques est de faciliter les campagnes de collecte d’informations d’identification via des domaines qui imitent un large éventail de services légitimes et d’utiliser les données collectées pour créer des personnages en ligne.

« La prévalence d’activités à motivation financière parmi les groupes nord-coréens, même parmi ceux qui se sont historiquement concentrés sur le cyberespionnage, suggère un mandat généralisé d’autofinancement et une attente de subvenir à leurs besoins sans ressources supplémentaires », a déclaré Mandiant.

Les opérations d’APT43 sont actualisées grâce à un large arsenal de logiciels malveillants personnalisés et accessibles au public tels que LATEOP (alias BabyShark), FastFire, gh0st RAT, Quasar RAT, Amadey et une version Android d’un téléchargeur Windows appelé PENCILDOWN.

Découvrez les dangers cachés des applications SaaS tierces

Êtes-vous conscient des risques associés à l’accès d’applications tierces aux applications SaaS de votre entreprise ? Rejoignez notre webinaire pour en savoir plus sur les types d’autorisations accordées et sur la manière de minimiser les risques.

Les conclusions surviennent moins d’une semaine après que les agences gouvernementales allemandes et sud-coréennes ont mis en garde contre les cyberattaques montées par Kimsuky en utilisant des extensions de navigateur malveillantes pour voler les boîtes de réception Gmail des utilisateurs.

« APT43 est très réactif aux demandes des dirigeants de Pyongyang », a déclaré la société de renseignements sur les menaces, notant que le groupe « maintient un rythme d’activité élevé ».

« Bien que le harponnage et la collecte d’informations d’identification contre les organisations gouvernementales, militaires et diplomatiques aient été des tâches essentielles pour le groupe, APT43 modifie finalement son ciblage et ses tactiques, techniques et procédures en fonction de ses sponsors, y compris la réalisation de cybercrimes à motivation financière au besoin pour soutenir le régime. »