Une faille de sécurité grave dans un kit de développement de logiciel (SDK) d’appel vidéo populaire aurait pu permettre à un attaquant d’espionner les appels vidéo et audio privés en cours.

C’est selon de nouvelles recherches publié par l’équipe McAfee Advanced Threat Research (ATR) aujourd’hui, qui a découvert la faille susmentionnée dans le SDK d’Agora.io utilisé par plusieurs applications sociales telles que eHarmony, Plenty of Fish, MeetMe et Skout; des applications de soins de santé comme Talkspace, Practo et Dr. First’s Backline; et dans l’application Android associée au robot personnel « temi ».

Agora, basée en Californie, est une plateforme de streaming vidéo, vocal et interactif en direct, permettant aux développeurs d’intégrer le chat vocal et vidéo, l’enregistrement en temps réel, la diffusion en direct interactive et la messagerie en temps réel dans leurs applications. On estime que les SDK de la société sont intégrés dans les applications mobiles, Web et de bureau sur plus de 1,7 milliard d’appareils dans le monde.

McAfee a divulgué la faille (CVE-2020-25605) à Agora.io le 20 avril 2020, après quoi la société a publié un nouveau SDK le 17 décembre 2020, pour remédier à la menace posée par la vulnérabilité.

La faiblesse de la sécurité, qui est la conséquence d’un cryptage incomplet, aurait pu être exploitée par des acteurs malveillants pour lancer des attaques d’interception et intercepter les communications entre deux parties.

« La mise en œuvre du SDK d’Agora n’a pas permis aux applications de configurer en toute sécurité la configuration du cryptage vidéo / audio, laissant ainsi un potentiel pour les pirates de les fouiner », ont déclaré les chercheurs.

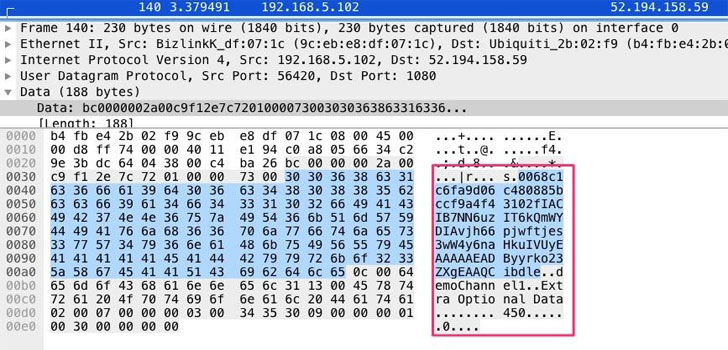

Plus précisément, la fonction chargée de connecter un utilisateur final à un appel passait des paramètres tels que l’ID d’application et le paramètre de jeton d’authentification en texte clair, permettant ainsi à un attaquant d’abuser de cette lacune pour renifler le trafic réseau afin de collecter des informations d’appel et de lancer ensuite le leur Application vidéo Agora pour composer des appels à l’insu des participants de manière furtive.

Bien qu’il n’y ait aucune preuve que la vulnérabilité a été exploitée dans la nature, le développement souligne une fois de plus la nécessité de sécuriser les applications pour protéger la confidentialité des utilisateurs.

« Dans le monde des rencontres en ligne, une brèche de sécurité ou la capacité d’espionner les appels pourrait conduire au chantage ou au harcèlement d’un attaquant », ont conclu les chercheurs. « D’autres applications de développement Agora avec de plus petites bases de clients, telles que le robot temi, sont utilisées dans de nombreux secteurs tels que les hôpitaux, où la capacité d’espionner les conversations pourrait conduire à la fuite d’informations médicales sensibles. »

Il est fortement recommandé aux développeurs d’utiliser le SDK Agora mise à niveau vers la dernière version pour atténuer le risque.